La rilevazione proattiva dei ransomware rimane una delle massime priorità per i difensori, contrassegnata da un aumento della complessità delle intrusioni e dal continuo aumento degli attacchi ransomware di alto profilo. FBI e CISA notificano ai difensori i crescenti volumi di attacchi informatici che diffondono il ransomware Snatch. Gli operatori di Snatch ransomware sono stati al centro della scena nel panorama delle minacce informatiche per circa cinque anni, aggiornando costantemente i loro TTP per sfruttare al meglio le ultime tendenze nel mondo cybercriminale e sperimentando varianti di ransomware multiple utilizzate in altre campagne dannose.

Rilevamento del Ransomware Snatch

Gli attacchi ransomware attuali degli attori di minacce Snatch coperti nell’ultimo avviso AA23-263A incoraggiano i difensori informatici a rilevare proattivamente potenziali attività avversarie aumentando al contempo la loro resilienza informatica. La piattaforma SOC Prime offre un elenco curato di regole Sigma per il rilevamento del ransomware Snatch direttamente correlate alle operazioni offensive elencate nell’avviso AA23-263A. Segui il link qui sotto per approfondire l’intera raccolta di regole Sigma rilevanti filtrata dal corrispondente tag ‘AA23-263A’:

Variabili di ambiente negli argomenti della riga di comando (via cmdline)

Possibile installazione manuale del servizio per persistenza (via cmdline)

Possibile abuso della modalità provvisoria di Windows (via registry_event)

Spegnimento utilizzato per forzare un arresto o un riavvio del sistema (via cmdline)

Processi Svchost sospetti (via process_creation)

Possibile abuso della modalità provvisoria di Windows (via cmdline)

Esecuzione di Bcdedit sospetta (via cmdline)

Attività VSSADMIN sospetta (via cmdline)

Tutti gli algoritmi di rilevamento sono allineati con il framework MITRE ATT&CK, arricchito con intelligenza personalizzata, e sono automaticamente convertiti nei formati di linguaggio leader del settore per cloud e on-prem.

Le organizzazioni progressive mirate a migliorare continuamente la loro postura di cybersecurity sono inoltre invitate a esplorare l’intera raccolta di regole Sigma per il rilevamento degli attacchi ransomware Snatch, che coprono le operazioni offensive del gruppo per un paio di anni. Clicca il Esplora Rilevazioni pulsante per raggiungere contenuti SOC rilevanti e approfondire il CTI collegato a essi.

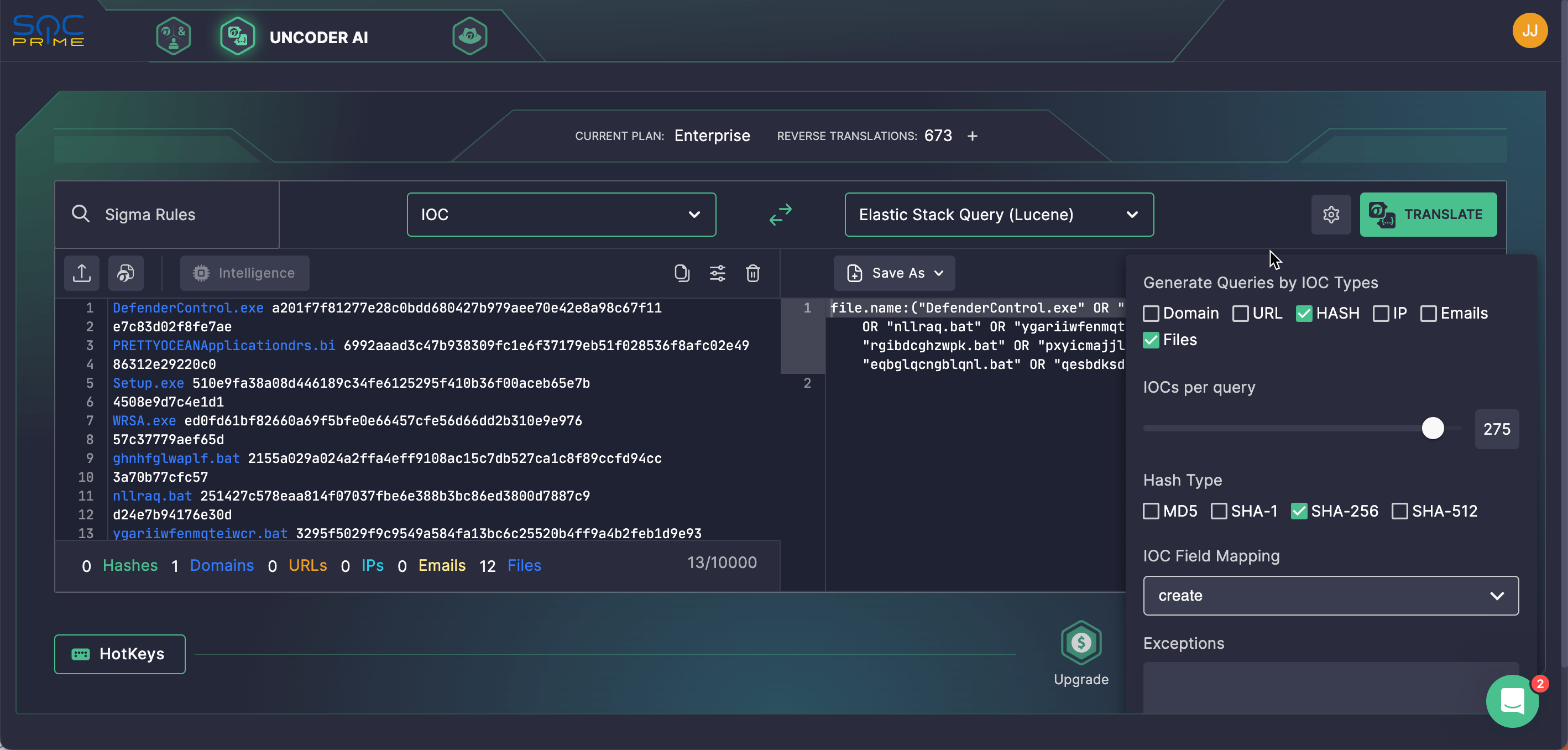

Gli ingegneri della sicurezza possono anche cercare IOCs Snatch ottenuti tramite la ricerca FBI e forniti nel CSA congiunto. Utilizza Uncoder AI per auto-parsare file, domini e altri IOCs correlati in query di ricerca ottimizzate per le prestazioni che possono essere eseguite istantaneamente nel tuo ambiente.

Descrizione del Ransomware Snatch

Il 20 settembre 2023, FBI e CISA hanno emesso un avviso congiunto sulla cybersecurity avvisando la comunità globale dei difensori informatici dei crescenti rischi di distribuzione del ransomware Snatch.

Il gruppo di hacker collegato a questa attività dannosa è emerso nel panorama delle minacce informatiche nel 2018, con le prime vittime di attacchi ransomware Snatch che erano organizzazioni statunitensi. Inizialmente, il collettivo di hacker era noto come “Team Truniger”, basato sul soprannome dato a uno dei suoi leader, che aveva precedentemente lavorato come associato del GandCrab RaaS. Gli operatori di ransomware Snatch applicano un’iterazione di ransomware personalizzata che si distingue per la sua capacità di riavviare i dispositivi in modalità provvisoria. Questo consente al ransomware di eludere il rilevamento, procedendo a crittografare i file quando è attivo solo un numero limitato di servizi.

Dalla metà del 2021, gli avversari che sfruttano il modello di business RaaS hanno continuamente avanzato il loro toolkit avversario e la portata degli attacchi mirati a settori industriali multipli. I ricercatori di cybersecurity hanno monitorato l’ultimo aumento degli attacchi ransomware Snatch dall’inizio dell’estate 2023.

Gli attori di minacce Snatch prendono di mira vettori industriali multipli, inclusi Difesa, Agroalimentare e domini IT, cercando di paralizzare le infrastrutture critiche. Gli avversari tendono a esfiltrare dati e chiedere riscatto agli utenti mirati minacciandoli di pubblicare i dati compromessi sul blog di estorsione del gruppo, sfruttando anche i dati trapelati associati ad altri affiliati ransomware, come Nokoyawa e Conti.

Gli avversari impiegano molteplici tattiche per accedere e mantenere la loro presenza all’interno di una rete della vittima, come la sfruttamento di bug di sicurezza nel Protocollo Desktop Remoto (RDP), l’uso della forza bruta e l’acquisizione delle credenziali amministrative per ottenere l’accesso iniziale alle reti mirate. Per mantenere la persistenza all’interno di un ambiente compromesso, gli hacker abusano degli account amministratori e stabiliscono una connessione con un server affiliato alla Russia via porta 443.

Gli affiliati di ransomware Snatch sfruttano molteplici TTP dell’attaccante, inclusa la scoperta dei dati, il movimento laterale e l’esfiltrazione dei dati. Utilizzano una serie di utility software per svolgere le loro operazioni dannose, come lo strumento “sc.exe” via la riga di comando di Windows per configurare e gestire i servizi di sistema, insieme a Metasploit e Cobalt Strike.

Nelle fasi iniziali della distribuzione del ransomware, gli attori di minacce Snatch prendono provvedimenti per disabilitare la protezione di sicurezza per eludere il rilevamento e eseguire il file eseguibile dannoso per rilasciare il ransomware. Una volta eseguito, il ransomware Snatch modifica le chiavi del registro, applica vari strumenti integrati di Windows per raccogliere informazioni sul sistema, identifica i processi in esecuzione e crea processi benigni per avviare file batch di Windows. Dopo aver eseguito quei file BAT, gli avversari li rimuovono dal sistema impattato. Gli hacker di Snatch comunicano comunemente con le loro vittime via email e la piattaforma Tox, utilizzando ID forniti nelle note di riscatto o tramite il loro blog di estorsione.

Per ridurre le probabilità di intrusioni del ransomware Snatch, i difensori sollecitano le organizzazioni a seguire le linee guida di mitigazione fornite nell’ultimo avviso congiunto, incluso monitorare attentamente l’attività del Protocollo Desktop Remoto, garantire backup dei dati, abilitare l’autenticazione a più fattori contro attacchi di phishing in aggiunta ad altre migliori pratiche di sicurezza.

Cerca in SOC Prime per dotare il tuo team di oltre 800 algoritmi di rilevamento contro attacchi ransomware attuali ed esistenti per identificare tempestivamente attività cyber dannose e proteggere la tua organizzazione grazie all’esperienza collettiva del settore.

Contesto MITRE ATT&CK

Per semplificare le procedure di caccia alle minacce e ottenere ulteriori contesti sugli attacchi ransomware Snatch, consulta la tabella qui sotto che elenca tattiche ATT&CK, tecniche e sottotecniche associate:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||