All’inizio di ottobre 2023, il gruppo UAC-0006 è stato osservato dietro una serie di almeno quattro attacchi informatici mirati all’Ucraina, come riportano i ricercatori di CERT-UA. Gli aggressori hanno utilizzato un toolkit simile a quello delle campagne precedenti, sfruttando SmokeLoader nell’ultima operazione di phishing.

Consegna SmokeLoader: Analisi dell’attacco UAC-0006

Il 6 ottobre 2023, CERT-UA ha rilasciato quattro allerta per notificare alla comunità di un’ondata di attività di phishing mirata ai contabili ucraini collegati al gruppo UAC-0006 a motivazione finanziaria. Durante questa campagna in corso, gli hacker sfruttano account email legittimi compromessi per inviare email di phishing a potenziali vittime. Inoltre, UAC-0006 distribuisce SmokeLoader in vari modi, utilizzando allegati PDF o ZIP esca. Aprendo questi ultimi si attivano loader JavaScript o file batch che portano all’esecuzione di un file eseguibile contenente malware SmokeLoader. Notevolmente, il server di accesso remoto è ospitato su una risorsa collegata alla Russia.

Gli attori della minaccia UAC-0006 erano al centro dell’attenzione nel panorama delle minacce informatiche all’inizio di maggio 2023 e successivamente, a metà luglio, sfruttando il vettore di attacco del phishing e diffondendo SmokeLoader.

Negli attacchi più recenti, la banda UAC-0006 prende di mira i computer personali dei contabili cercando di rubare dati di autenticazione e modificare i dettagli dei documenti finanziari nei sistemi bancari remoti per inviare pagamenti non autorizzati. Nell’arco di agosto-settembre 2023, gli avversari hanno tentato di rubare fino a decine di milioni di grivnie.

Per proteggere le reti aziendali dai crimini informatici finanziari, i ricercatori di CERT-UA raccomandano di applicare software di sicurezza affidabile, di limitare l’avvio di wscript.exe, cscript.exe, powershell.exe, mshta.exe e strumenti simili, insieme al filtraggio dei flussi di informazioni in uscita.

Inoltre, alle istituzioni bancarie è fortemente raccomandato di garantire l’applicazione delle pratiche anti-frode di base e delle impostazioni di sicurezza pertinenti in relazione alle transazioni di pagamento verso un nuovo beneficiario, ad un importo che supera il limite, e alle restrizioni di accesso alla banca del cliente secondo l’elenco degli indirizzi IP fidati.

Rileva gli attacchi UAC-0006 usando SmokeLoader evidenziato nei più recenti allerta CERT-UA

Con i volumi schiaccianti di attacchi di phishing e i crescenti rischi di crimini informatici finanziari, le organizzazioni all’avanguardia cercano modi per proteggere i loro sistemi di contabilità dalle intrusioni. In risposta alle minacce emergenti ed esistenti di questo tipo, la piattaforma SOC Prime fornisce ai difensori soluzioni innovative per ottimizzare il profilo di sicurezza informatica dell’organizzazione. Il team SOC Prime fornisce ai team di sicurezza regole Sigma basate sul comportamento per rilevare l’attività malevola in corso degli hacker UAC-0006 che sfruttano il malware SmokeLoader. Gli ingegneri della sicurezza possono cercare questo contenuto di rilevamento utilizzando uno qualsiasi dei tag personalizzati basati sugli ID degli allerta CERT-UA (‘CERT-UA#7648’, ‘CERT-UA#7688’, ‘CERT-UA#7699’, ‘CERT-UA#7705’). Segui il link qui sotto per raggiungere le regole Sigma pertinenti convertibili in soluzioni di sicurezza cloud e on-prem popolari sul momento:

Regole Sigma per rilevare gli attacchi in corso da parte di UAC-0006 che diffondono SmokeLoader

Inoltre, gli esperti di cybersecurity possono migliorare le loro capacità di rilevamento e caccia sfruttando altre collezioni di regole Sigma per il rilevamento di SmokeLoader e quelle per difendersi proattivamente dagli attacchi degli attori UAC-0006. Clicca sul Esplora Rilevamenti pulsante qui sotto per approfondire gli elementi di contenuto SOC filtrati da un tag rilevante (‘UAC-0006’). Tutte le regole Sigma sono allineate con il framework MITRE ATT&CK® e accompagnate da intel sulle minacce, aiutandoti a esplorare tutti i dettagli del contesto delle minacce informatiche.

In alternativa, i team possono esplorare oltre 30 regole Sigma per rilevare SmokeLoader.

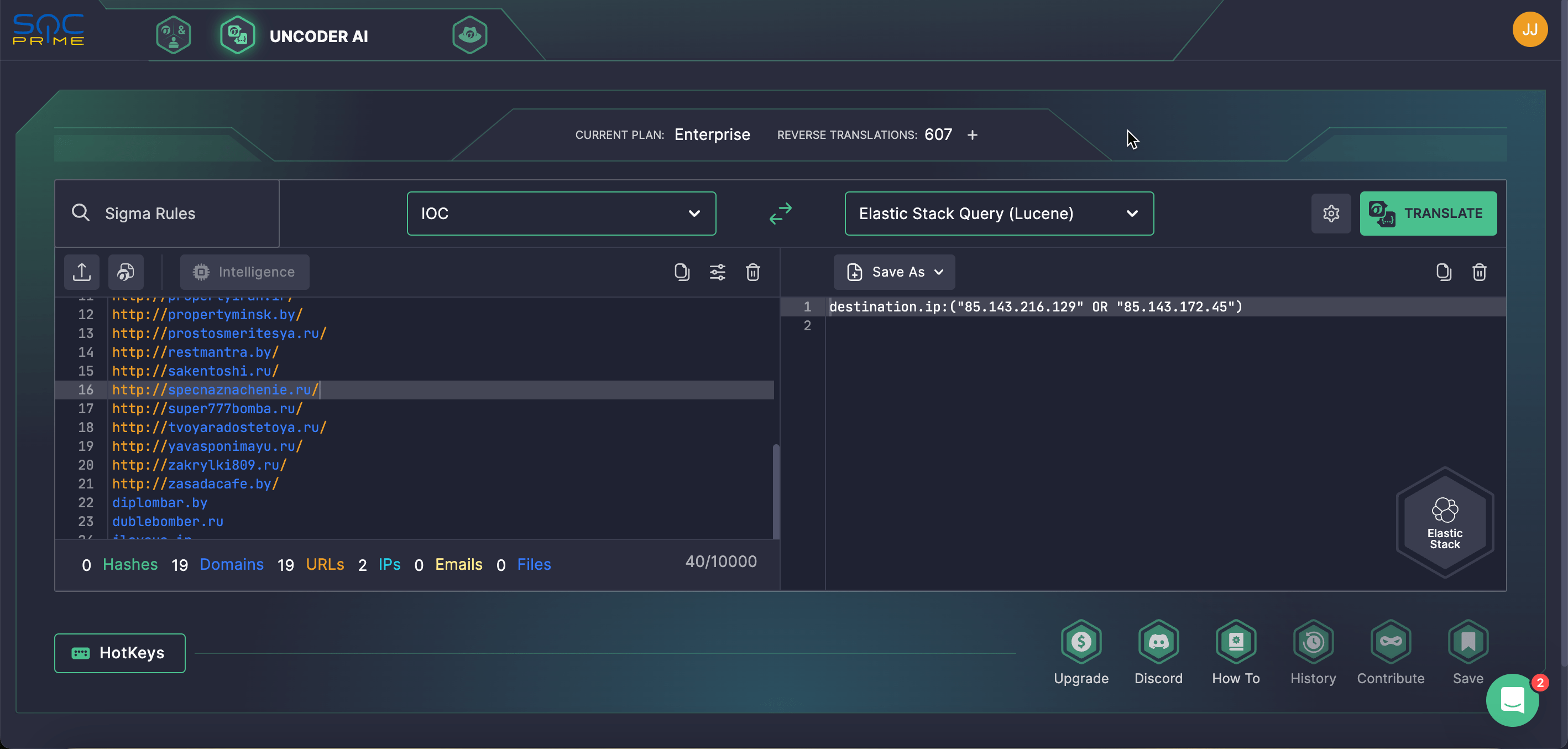

Uncoder AI di SOC Prime può anche essere usato per cercare can also be used to hunt for IOC rilevanti forniti da CERT-UA creando query personalizzate ed eseguendole automaticamente nel tuo ambiente cloud.

Contesto MITRE ATT&CK

I difensori informatici possono anche controllare il contesto completo delle minacce informatiche dietro l’ondata di attacchi informatici da UAC-0006 coperti negli allerta CERT-UA#7648, CERT-UA#7688, CERT-UA#7699, CERT-UA#7705. Consulta la tabella qui sotto per trovare l’elenco di tutte le tattiche avversarie applicabili, tecniche e sotto-tecniche collegate alle regole Sigma pertinenti per ricerche approfondite sulle minacce:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Execution | Command and Scripting Interpreter: JavaScript (T1059.007) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: JavaScript (T1059.005) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Masquerading: Match Legitimate File or Location (T1036.005) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1207) | ||

Process Injection: Process Hollowing (T1055.012) |