Introduzione a Sigma

Sigma, creato da Florian Roth e Thomas Patzke, è un progetto open source per creare un formato di firma generico per i sistemi SIEM. L’analogia comune è che Sigma è l’equivalente del file di log di ciò che Snort è per gli IDS e di ciò che YARA è per il rilevamento di malware basato su file. Tuttavia, a differenza di Snort e YARA, il supporto per Sigma non deve essere integrato in ogni applicazione. Sigma funge da proverbiale “pietra di Rosetta” per tutti i linguaggi di query specifici delle piattaforme e consente la traduzione attraverso una miriade di linguaggi di ricerca. Di seguito sono riportati solo alcuni esempi:

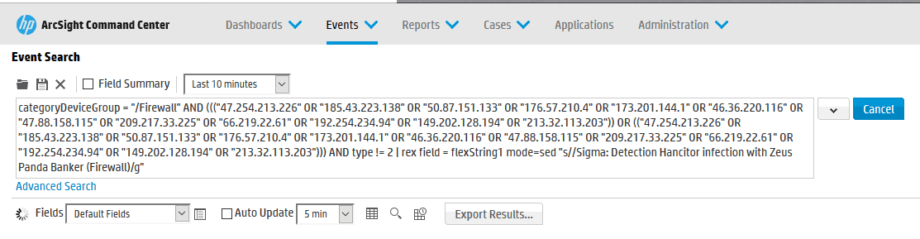

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

Le conversioni vengono costantemente aggiunte alla libreria con Elasticsearch, Kibana, GrayLog, LogPoint, Splunk, QRadar, ArcSight e Qualys già supportati! Questo rappresenta un nuovo approccio rivoluzionario al rilevamento delle minacce SIEM che riduce drasticamente il sovraccarico associato allo sviluppo tradizionale delle regole di correlazione e delle ricerche.https://github.com/Neo23x0/sigma – Visita la pagina Github per Sigma

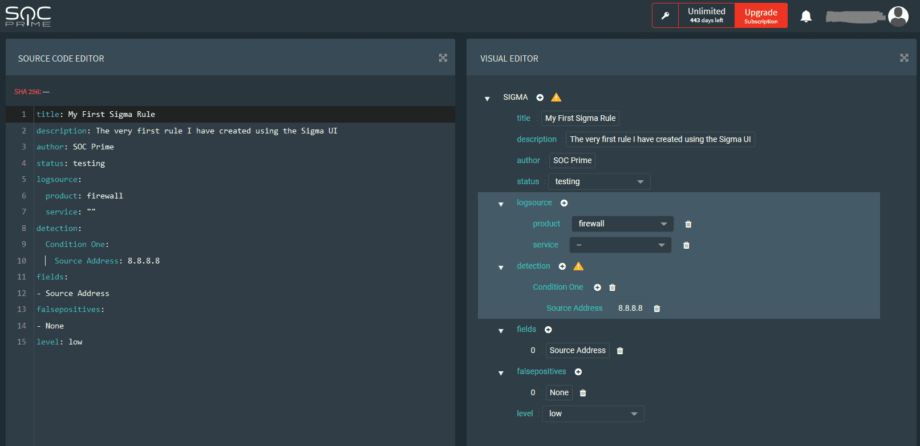

SOC Prime e Sigma

Come azienda fondata da ingegneri di sicurezza, siamo sempre attenti agli sviluppi interessanti nell’industria e siamo costantemente alla ricerca di modi per restituire alla comunità. SOC Prime lo fa contribuendo allo sviluppo dello standard Sigma e agendo come ponte tra gli autori di Sigma e i membri della comunità del nostro Threat Detection Marketplace, che include oltre 2200 organizzazioni e oltre 4000 utenti. Oltre a contribuire con convertitori backend al progetto Sigma, SOC Prime ospita diverse risorse che sono liberamente disponibili al pubblico per assistere nello sviluppo, conversione e consumo delle regole Sigma.SviluppoAnche se il linguaggio Sigma è abbastanza semantico, riconosciamo che alcune persone preferiscono lavorare con editor visivi durante lo sviluppo. Abbiamo creato il ‘Sigma UI Editor’; ospitato sul nostro Threat Detection Marketplace, dove gli utenti possono sfruttare le nostre funzioni di controllo della sintassi ed esportazione per varie piattaforme. Ci piace dire che questo è un IDE leggero basato sul web per lo sviluppo di Sigma. Accedi qui al Sigma UI Editor: https://tdm.socprime.com/sigma/

Accedi qui al Sigma UI Editor: https://tdm.socprime.com/sigma/

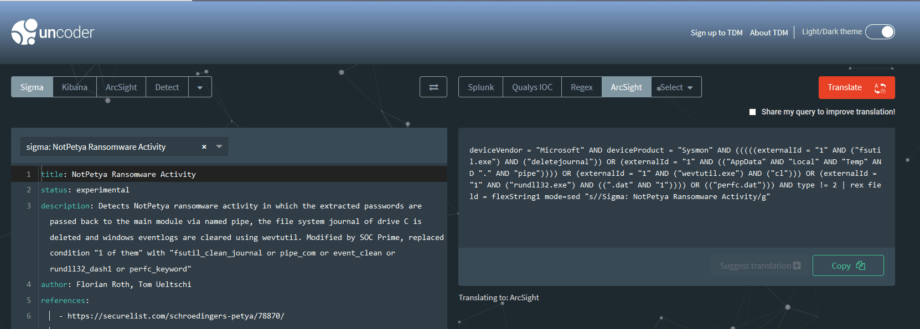

ConversioneSOC Prime ha creato ‘Uncoder.io’ per aiutare gli utenti a prendere query di ricerca da qualsiasi linguaggio supportato e convertirle in un altro. La funzionalità è simile a Google Translate; basta incollare un linguaggio, scegliere un linguaggio di output e premere traduci! Utilizziamo il linguaggio Sigma come comune denominatore per rendere possibile anche la conversione cross-platform. Per impostazione predefinita, non conserviamo alcuna delle informazioni inserite nel traduttore. Tuttavia, se trovi errori con una particolare conversione, condividi la tua query con noi, in modo che possiamo migliorare lo strumento. Accedi al nostro strumento di traduzione qui: https://uncoder.io/#

Accedi al nostro strumento di traduzione qui: https://uncoder.io/#

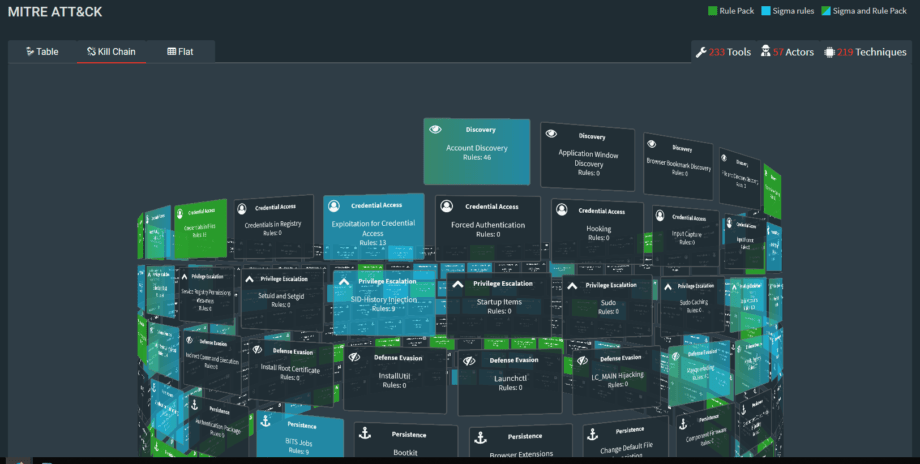

ConsumoSOC Prime è orgogliosa di ospitare contenuti Sigma sul nostro Threat Detection Marketplace. Oltre ai contenuti creati specificamente per i sistemi SIEM più popolari, il TDM ospita oltre 200 regole Sigma gratuite già preconvertite. Con una comunità di oltre 2200 organizzazioni e oltre 4000 utenti, offriamo agli sviluppatori uno spazio comune per condividere e consumare contenuti di rilevamento. Rendiamo facile esplorare le regole etichettando ciascuna regola con fonti di log, attori di minacce e persino TTP tramite la matrice MITRE ATT&CK. L’iscrizione è gratuita e oltre due terzi dei nostri contenuti non costano nulla per il download! Iscriviti gratuitamente qui: https://tdm.socprime.comSei entusiasta di creare le tue regole Sigma? Esplora la nostra Guida alle Regole Sigma per Principianti.

Iscriviti gratuitamente qui: https://tdm.socprime.comSei entusiasta di creare le tue regole Sigma? Esplora la nostra Guida alle Regole Sigma per Principianti.

Sfruttare Sigma in ArcSight

Test e Configurazione Iniziale1. Accedi al tuo ArcSight Command Center o all’istanza Logger.

2. Incolla la tua query di test nel campo di ricerca e scegli un intervallo di tempo.

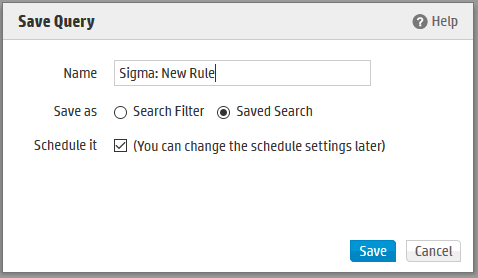

Ricerca Salvata e Pianificazione1. Salva la query come Ricerca Salvata

- Utilizzare la nomenclatura ‘Sigma: NOME REGOLA’. Dove NOME REGOLA è il Nome della Regola Sigma dal TDM.

- Scegli l’opzione ‘Programma’

- Seleziona Salva

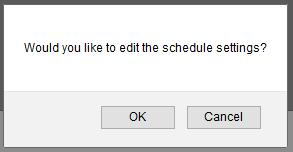

2. Apparirà una finestra di dialogo che chiede ‘Vuoi modificare le impostazioni del programma?’, seleziona OK. 3. Usa le seguenti opzioni di configurazione:

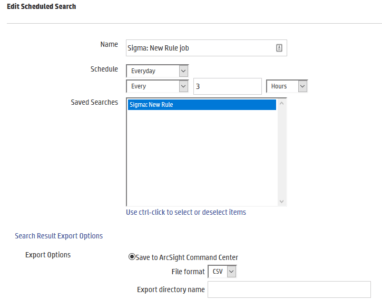

3. Usa le seguenti opzioni di configurazione:

-

- Specifica il Periodo di Tempo (questo dipenderà dall’ambiente e dalle preferenze dell’utente)

- Seleziona ‘Salva nel ArcSight Command Center’

- Lascia vuoto ‘Nome directory di esportazione’

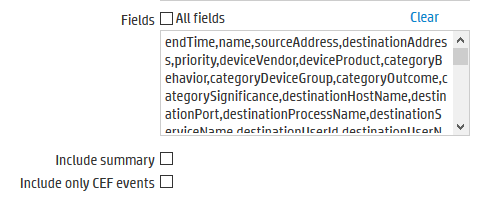

- Deseleziona l’opzione ‘Tutti i Campi’

- Incolla il seguente testo nell’opzione ‘Campi’:

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

Lascia ‘Includi riepilogo’ e ‘Includi solo eventi CEF’ deselezionati. 4. Accedi ai risultati della ricerca salvata:

4. Accedi ai risultati della ricerca salvata:

- Fai clic su Amministrazione > Ricerche Salvate e poi apri la scheda File delle Ricerche Salvate. Vengono visualizzati i file contenenti i risultati della ricerca.

- Per scaricare e aprire un file, fai clic su un link nella colonna Nome o fai clic sull’icona Recupera nella riga

5. O esamina manualmente i risultati nella seguente directory./opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch directory

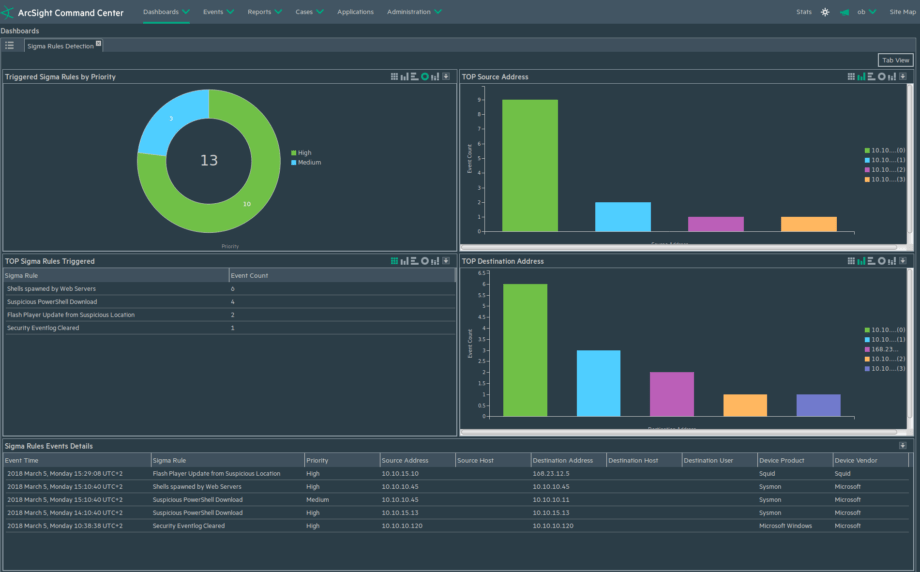

Pacchetto di Integrazione delle Regole SIGMAInvece di esaminare manualmente i risultati della ricerca salvata, SOC Prime ha sviluppato un intero framework per ArcSight che automaticamente ingerisce i dati di ricerca e produce informazioni attuabili nell’ESM. Questo include un FlexConnector, Filtro, Dashboard e Canale Attivo progettati dai nostri ingegneri veterani e testati nel nostro SOC. Questo pacchetto è gratuito da scaricare tramite il nostro Threat Detection Marketplace: https://tdm.socprime.com/tdm/info/33/

Questo pacchetto è gratuito da scaricare tramite il nostro Threat Detection Marketplace: https://tdm.socprime.com/tdm/info/33/