Il collettivo di hacker sponsorizzato dallo stato legato alla Russia Gamaredon (noto anche come Hive0051, UAC-0010, Armageddon APT) arriva alla ribalta lanciando una nuova ondata di attacchi informatici. Sono stati osservati avversari che sfruttano nuove iterazioni del malware Gamma, adottando il DNS Fluxing per distribuire i ceppi malevoli, portando a oltre 1.000 infezioni al giorno. La catena di infezione mostra un nuovo approccio aggressivo e multilivello dell’avversario per distribuire rapidamente diversi rami di malware indipendenti.

Rilevamento degli ultimi attacchi di Hive0051 (noto anche come UAC-0010, Gamaredon APT)

Hive0051, noto anche come Gamaredon, identificato anche come UAC-0010, rimane una delle minacce persistenti avanzate più rilevanti sostenute dalla Russia nell’arena cyber internazionale, essendo specificamente attivo sulla linea del fronte cibernetico ucraino. In particolare, i metodi dannosi applicati contro le organizzazioni ucraine vengono sistematicamente perfezionati ed estrapolati per un’ampia gamma di obiettivi internazionali di interesse per il governo di Mosca.

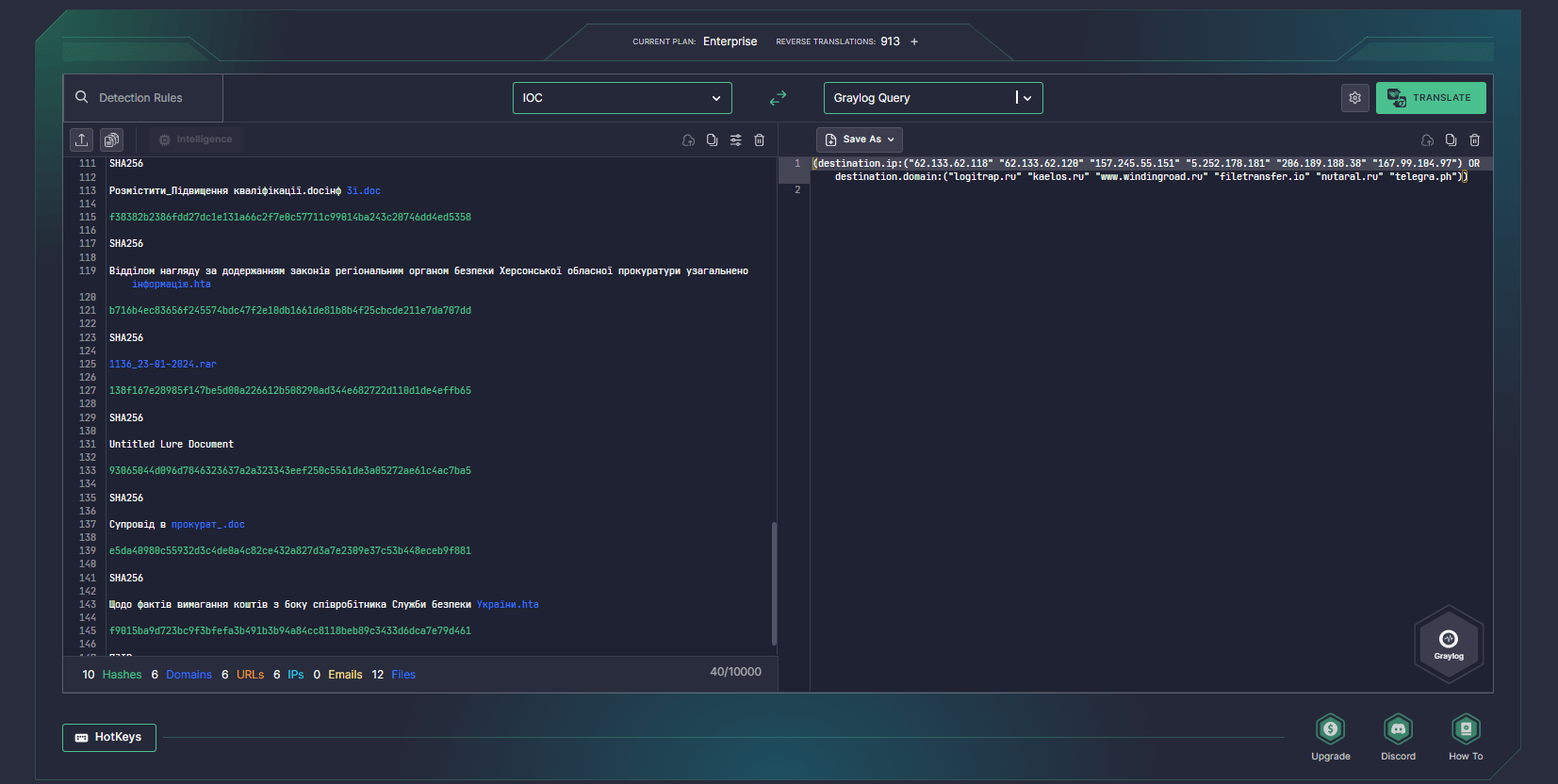

Per aiutare le organizzazioni a individuare l’attività dannosa associata agli ultimi attacchi Hive0051, la piattaforma SOC Prime per la difesa informatica collettiva offre un set di contenuti di rilevamento curati che affrontano i TTP degli avversari pertinenti. Tutte le regole sono compatibili con soluzioni SIEM, EDR e Data Lake, mappate al framework MITRE ATT&CK® e arricchite con ampie informazioni sulle minacce per facilitare l’indagine sulle minacce. Basta cliccare il pulsante Esplora Rilevamenti qui sotto e approfondire immediatamente una serie di rilevamenti pertinenti.

Inoltre, per procedere con l’indagine, i professionisti della sicurezza potrebbero lanciare ricerche istantanee utilizzando gli IoC forniti nella corrispondente ricerca di IBM X-Force. Affidati a Uncoder AI di SOC Prime per creare query personalizzate basate su IoC in pochi secondi e lavorarci automaticamente nel tuo ambiente SIEM o EDR scelto. Per ottenere ulteriore contesto sugli attacchi Hive0051 e analizzare retrospettivamente i TTP degli avversari, gli esperti di sicurezza potranno esplorare

To obtain additional context on Hive0051 attacks and retrospectively analyze adversary TTPs, security experts might explore una serie di articoli pertinenti nel blog di SOC Prime per esplorare i riferimenti ATT&CK, pacchetti di contenuto rilevanti e dettagli di ricerca.

Analisi degli Attacchi Hive0051 (noto anche come Gamaredon APT)

Il nefando gruppo di cyber-spionaggio legato alla Russia Gamaredon, noto anche come Armageddon APT (Hive0051 o UAC-0010), è stato osservato dietro una serie di attacchi informatici mirati all’Ucraina dall’inizio della guerra cibernetica globale.

I ricercatori di IBM X-Force stanno tracciando un picco di attività di Hive0051 dalla metà dell’autunno 2023. In una serie di attacchi in corso, il gruppo APT ha sperimentato varianti di malware Gamma inediti.

In particolare, Gamaredon ha lanciato diversi attacchi di phishing contro l’Ucraina nel 2022, impiegando diverse versioni di GammaLoad, tra cui GammaLoad.PS1 consegnato tramite codice VBScript dannoso e un’iterazione aggiornata del malware tracciata come GammaLoad.PS1_v2.

Basato sull’analisi dei campioni di esca, le entità militari, di polizia e governative civili regionali in Ucraina rimangono un obiettivo principale per Hive0051. Gli attori della minaccia raccolgono principalmente informazioni sulle capacità militari ucraine, tuttavia, nuovi accordi di sicurezza e partner che offrono formazione e supporto finanziario correlati all’Ucraina potrebbero essere un’altra area di interesse degli avversari.

Nella campagna in corso che si estende dal novembre 2023 ai primi di marzo 2024, Gamaredon ha dimostrato un approccio aggressivo e altamente sofisticato all’infezione, portando all’emergere di tre distinti rami di malware e consentendo l’esfiltrazione di file quasi in tempo reale e l’accesso manuale alla tastiera. Inoltre, l’indagine ha rivelato sei documenti esca in lingua ucraina provenienti per lo più da centri di formazione militare e governativi ucraini. Inoltre, gli attaccanti ruotano la loro infrastruttura C2 tramite DNS fluxing sincronizzato attraverso più canali, inclusi Telegram, Telegraph e Filetransfer.io. Il gruppo ha anche dimostrato l’espansione dell’ambito e della scala degli attacchi, mantenendo diversi cluster C2 attivi associati a malware differenti, mentre si estendono su centinaia di domini.

I ricercatori identificano due principali catene di infezione che portano alla distribuzione di GammaLoad. La prima sfrutta file HTA con codice VBScript dannoso per rilasciare e caricare la porta di servizio principale. Un’altra tecnica comunemente impiegata coinvolge il ricorso a documenti Office con modelli remoti per iniettare macro VBA, che porta a rilasciare la medesima porta di servizio basata su VBScript.

Dopo l’esecuzione riuscita del malware, utilizza tecniche di risoluzione DNS dinamiche e diversificate per risolvere gli indirizzi IP dei server C2 mirati. Nota bene, anche una singola esecuzione riuscita di GammaLoad può portare alla distribuzione di più payload in pochi minuti durante l’intrusione. I ricercatori hanno identificato almeno tre rami di malware distinti, tra cui GammaLoadPlus, GammaSteel, e GammaLoad.PS, installati immediatamente su un singolo cliente impattato, ciascuno dotato di canali di fallback C2 indipendenti, meccanismi di persistenza, artefatti del file system e obiettivi.

Nel contesto della guerra in corso tra Russia e Ucraina, Gamaredon investirà probabilmente priorità nella raccolta di dati sensibili riguardanti la forza, l’efficacia e le capacità di combattimento delle Forze Armate ucraine, rimanendo una minaccia cibernetica sfidante per il paese e i suoi alleati. Il focus del gruppo sull’aumentare la sofisticazione e l’evoluzione delle capacità offensive sottolinea la necessità di mantenere continuamente la vigilanza informatica e potenziare le capacità di difesa cibernetica. La piattaforma SOC Prime per la difesa cyber collettiva fornisce un pacchetto completo di prodotti per l’Ingegneria del Rilevamento basata sull’AI, la caccia automatizzata alle minacce e la convalida dello stack di rilevamento, consentendo alle organizzazioni di qualsiasi dimensione di affrontare proattivamente le minacce emergenti.