Continuiamo a richiamare la vostra attenzione su regole le cui capacità vanno oltre i più comuni contenuti di rilevamento che analizzano i log di Sysmon. Oggi nel nostro digest ci sono due regole per rilevare attacchi ai Web Server, una continuazione di una serie di regole (1, 2) per scoprire tracce di attacchi del gruppo di hacking Outlaw e contenuti di rilevamento che rivelano il backdoor GRIFFON e il Trojan Qulab.

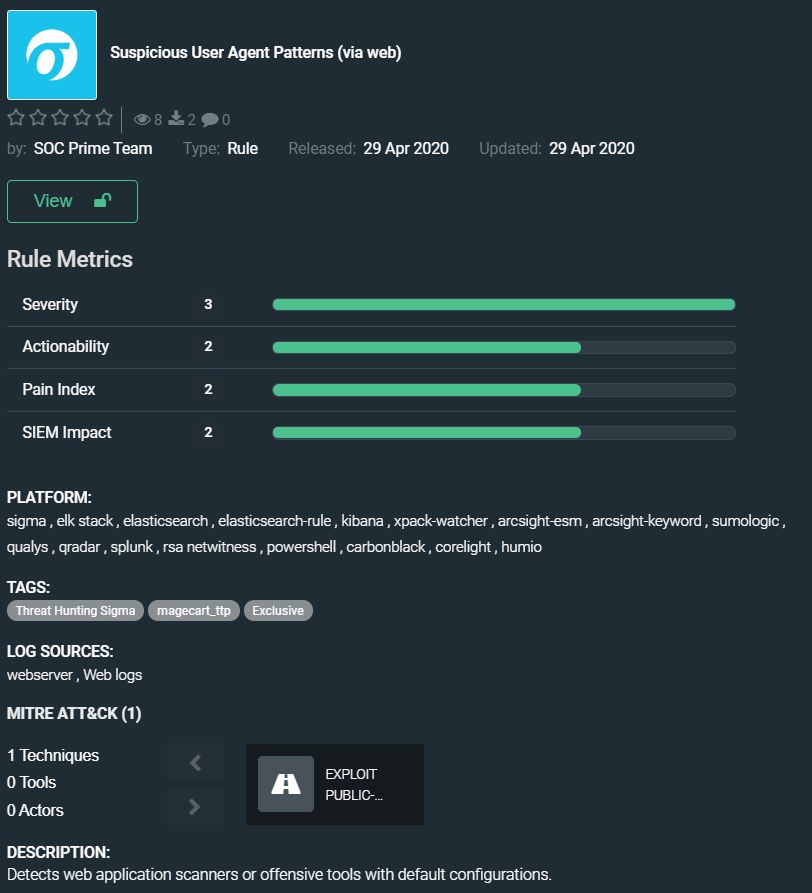

Modelli di User Agent Sospetti (via web) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

Questa regola aiuta la tua soluzione di sicurezza a trovare User-Agent sospetti nei log web e a rilevare scanner di applicazioni web o strumenti offensivi con configurazioni predefinite.

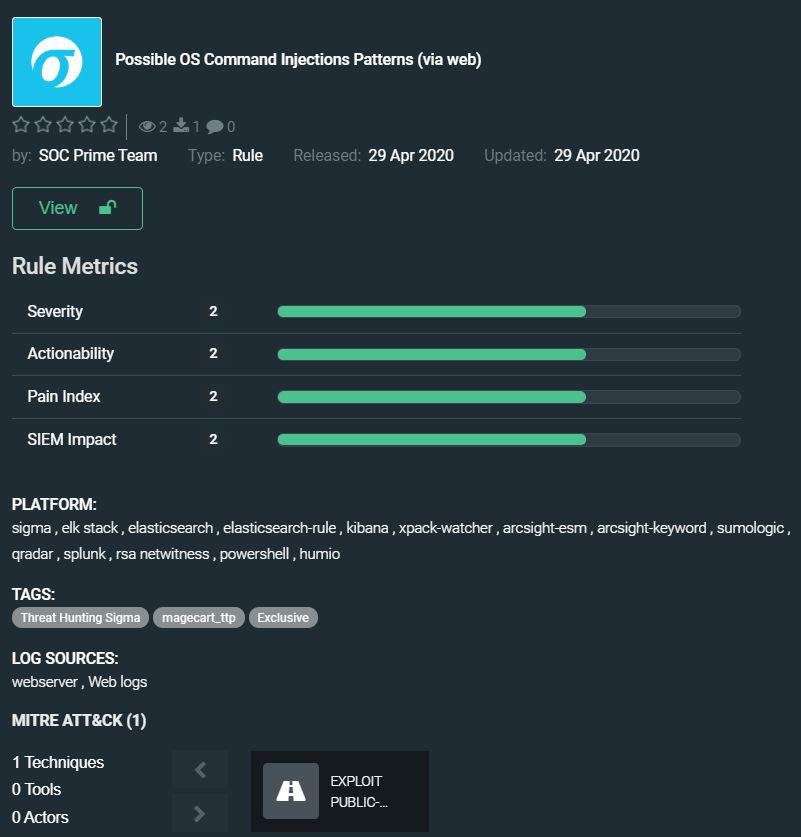

Possibili Pattern di Iniezioni di Comandi OS (via web) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

Questa regola aiuta a proteggere il tuo server web da una minaccia molto più grande dei bot malevoli. Con essa, puoi rilevare iniezioni shell che possono permettere agli avversari di eseguire comandi arbitrari del sistema operativo sul tuo server web. L’iniezione shell può portare al compromesso di altre parti dell’infrastruttura di hosting e al movimento laterale verso altri sistemi all’interno della rete della tua organizzazione.

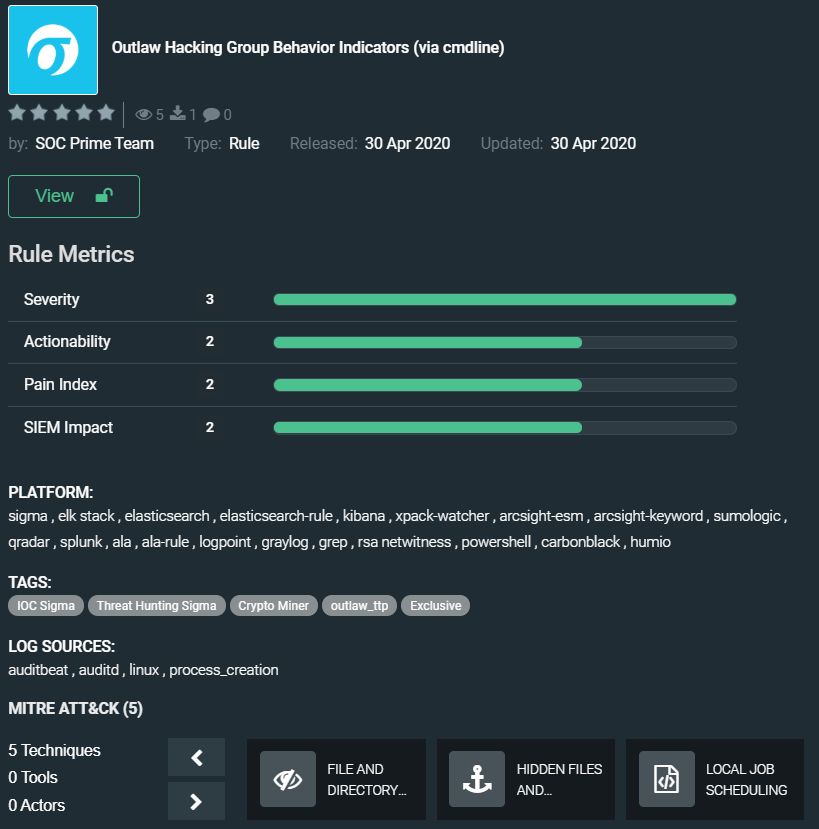

Indicatori di Comportamento del Gruppo di Hacking Outlaw (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

Abbiamo scritto di questo gruppo in dettaglio in un post sulla regola Sigma della comunità. La regola Indicatori di Comportamento del Gruppo di Hacking Outlaw aiuta a individuare azioni malevole che passano inosservate da altre regole. Questo contenuto è stato anche tradotto su più piattaforme rispetto alla regola universale di caccia alle minacce Sigma.

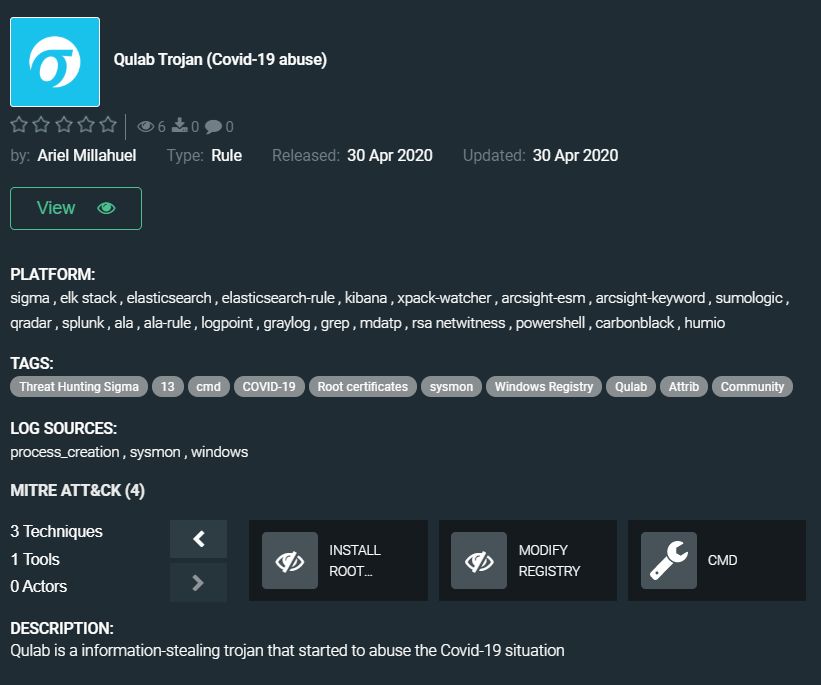

Trojan Qulab (abuso Covid-19) di Ariel Millahuel

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

La nuova regola di Ariel aiuta a rilevare il Trojan Qulab Clipper che viene utilizzato per monitorare la clipboard del computer infetto e sostituire le informazioni associate alle transazioni di valuta digitale. Il Trojan può anche raccogliere ed esfiltrare dati privati dalla macchina attaccata. Il Qulab Clipper viene distribuito nei forum di hacking e i ricercatori hanno individuato nuove versioni del malware che sono apparse nel pieno della pandemia di COVID-19

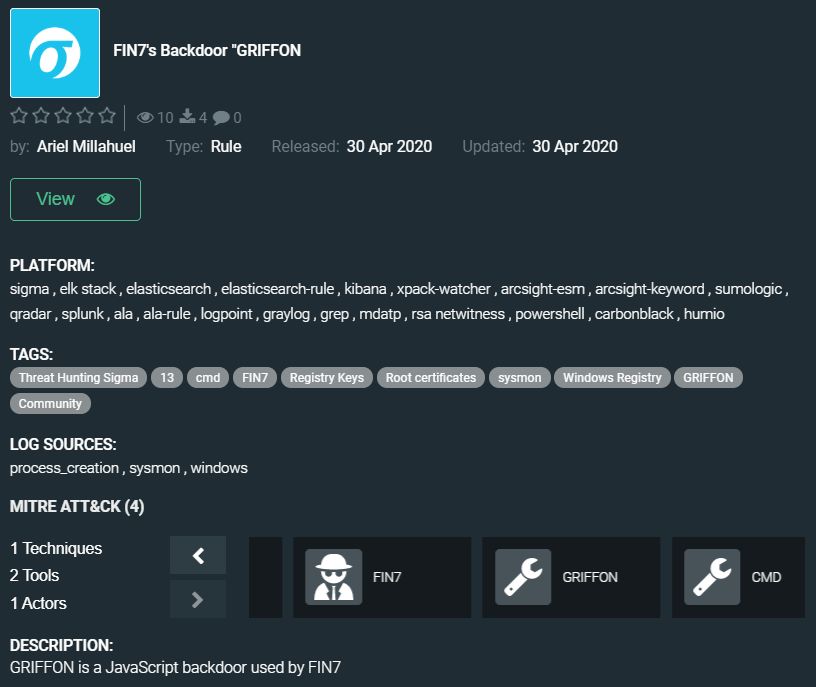

Backdoor “GRIFFON” di FIN7 di Ariel Millahuel

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The Il gruppo FIN7 non necessita di una speciale introduzione, attaccano istituzioni finanziarie in tutto il mondo da oltre 6 anni, e l’arresto dei loro leader non ha portato alla rottura del gruppo. Il backdoor di delivery in javascript GRIFFON è stato individuato nei loro attacchi recenti, i cybercriminali abusano del controllo ActiveX per eseguire automaticamente la macro malevola seguendo l’attivazione del contenuto del Documento. La regola Sigma di caccia alle minacce della comunità di Ariel Millahuel individua le caratteristiche del backdoor GRIFFON utilizzata per raccogliere informazioni e scaricare altri strumenti utilizzati dal gruppo.

Le regole di questa collezione hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Tattiche: Accesso Iniziale, Esecuzione, Persistenza, Evasione delle Difese

Tecniche: Sfruttamento di Applicazioni con Interfaccia Pubblica (T1190), Interfaccia da Riga di Comando (T1059), Modifica delle Autorizzazioni di File e Directory (T1222), File e Directory Nascosti (T1158), Pianificazione di Lavori Locali (T1168), Script (T1064), Installazione del Certificato Root (T1130), Modifica del Registro (T1112)

Unisciti al nostro programma Threat Bounty, scrivi e pubblica contenuti di rilevamento utili, e magari la prossima settimana la tua regola apparirà nel digest e la tua intervista sarà pubblicata sul nostro blog.

Per saperne di più sul programma:https://my.socprime.com/en/tdm-developers

Leggi le interviste con i nostri migliori sviluppatori:https://socprime.com/en/tag/interview/