Questa settimana nel nostro digest ci sono regole sviluppate esclusivamente dai partecipanti del Programma Threat Bounty.

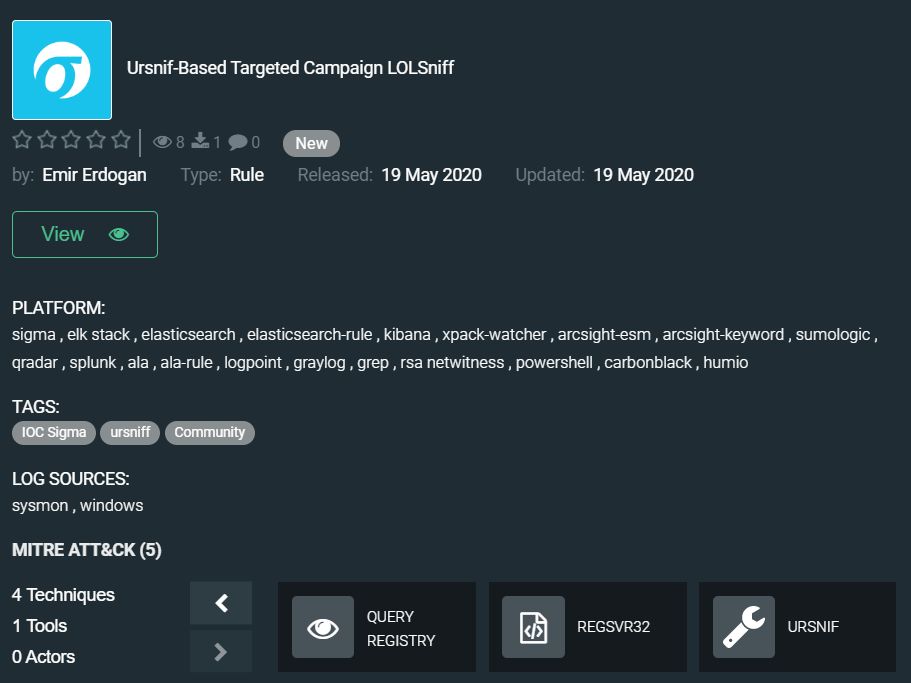

L’attore delle minacce dietro la recente variante di Ursnif probabilmente conduce operazioni di criminalità informatica mirate che sono ancora in corso. Al centro di queste campagne c’è una variante del Trojan Ursnif che è stata riproposta come strumento di download e ricognizione per soddisfare i bisogni speciali dell’attore. Le tecniche utilizzate da questo attore, come LOLBins, pesante offuscamento, nonché le interfacce COM e i TTP osservati da altri nelle fasi successive di un attacco, come l’utilizzo di framework di post-sfruttamento (Cobalt Strike) e client VNC (TeamViewer), suggeriscono che questo attore è coinvolto in attacchi mirati. Gli attacchi sono in corso da mesi senza molta attenzione pubblica. Campagna mirata basata su Ursnif LOLSniff la regola di Emir Erdogan scopre l’attività di questo trojan aiutando a fermare l’attacco nelle fasi iniziali: https://tdm.socprime.com/tdm/info/OWYy5tF4Yis6/PCE5LXIBjwDfaYjKqJBf/?p=1

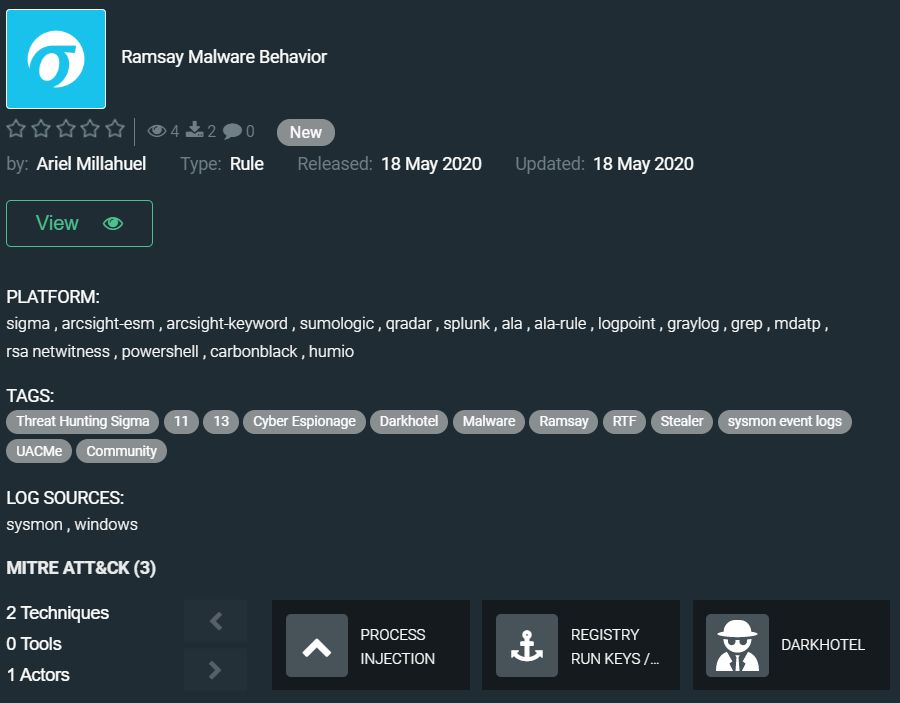

I ricercatori di ESET hanno scoperto un framework di cyber-spionaggio precedentemente non riportato che hanno chiamato Ramsay e che è personalizzato per la raccolta ed esfiltrazione di documenti sensibili ed è in grado di operare all’interno di reti air-gapped. I ricercatori hanno rintracciato tre diverse versioni del malware, ognuna delle quali era diversa e ha infettato le vittime tramite metodi differenti, ma al suo interno, il ruolo principale del malware era quello di scansionare un sistema infetto e raccogliere documenti Word, PDF e ZIP in una cartella di archiviazione nascosta, pronta per essere esfiltrata in un secondo momento. Altre versioni includevano anche un modulo spreader che aggiungeva copie del malware Ramsay a tutti i file PE (portable executable) trovati su drive rimovibili e condivisioni di rete. Questo è ritenuto essere il meccanismo che il malware stava impiegando per saltare il gap d’aria e raggiungere reti isolate, poiché gli utenti avrebbero probabilmente spostato gli eseguibili infetti tra i diversi strati della rete aziendale, finendo infine su un sistema isolato. Ariel Millahuel ha sviluppato una regola di caccia alle minacce della comunità per individuare il comportamento del malware Ramsay: https://tdm.socprime.com/tdm/info/WZnAdFuEiaVX/vyE1J3IBjwDfaYjKtYkQ/?p=1

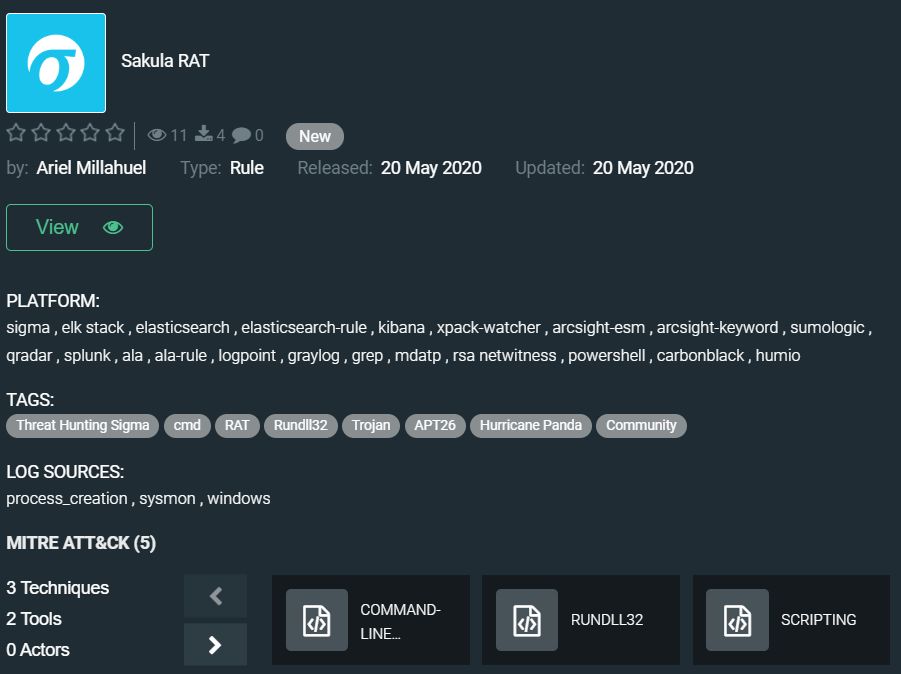

Sakula RAT è la seconda regola di caccia alle minacce della comunità rilasciata da Ariel Millahuel. Sakula RAT (noto anche come Sakurel e VIPER) è emerso per la prima volta a novembre 2012, consente a un avversario di eseguire comandi interattivi oltre a scaricare ed eseguire componenti aggiuntivi. Sakula utilizza comunicazioni HTTP GET e POST per comando e controllo (C2). La comunicazione di rete è offuscata con codifica XOR a byte singolo. Sakula sfrutta anche la codifica XOR a byte singolo per offuscare varie stringhe e file incorporati nella sezione risorse, che vengono successivamente utilizzati per bypassare UAC (User Account Control) sia sui sistemi a 32 che a 64 bit. La maggior parte dei campioni mantiene la persistenza tramite una chiave Run del registro, sebbene alcuni campioni si configurino come servizio. Link alla regola: https://tdm.socprime.com/tdm/info/dZ0LlEq1KcRv/1-aMMXIBv8lhbg_iM9Qo/?p=1

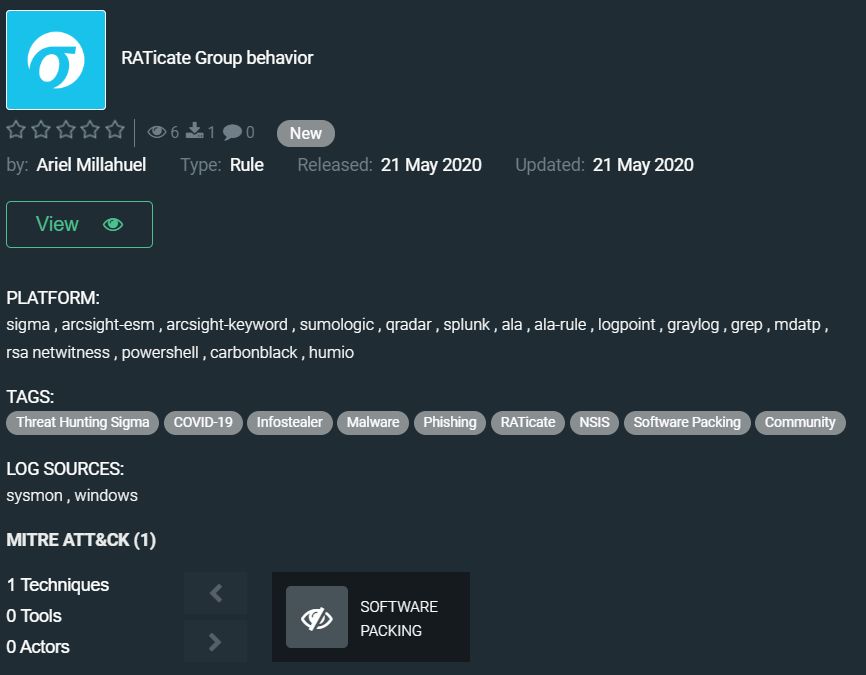

E l’ultima regola di Ariel per il digest di oggi è il comportamento del gruppo RATicate. I ricercatori di sicurezza di Sophos hanno identificato un gruppo di hacker che ha abusato degli installatori NSIS per distribuire Trojan di accesso remoto e malware in grado di rubare informazioni in attacchi mirati a aziende industriali. Hanno scoperto che gli attacchi di RATicate hanno mirato ad aziende industriali di Europa, Medio Oriente e Repubblica di Corea come parte di cinque campagne separate, anche se i ricercatori sospettano che RATicate sia stato dietro ad altre campagne simili in passato. Queste campagne hanno preso di mira vari tipi di entità del settore industriale, che vanno da società focalizzate sulla produzione a società di investimento e aziende internet. Qui puoi scaricare la regola per il comportamento del gruppo RATicate per la tua soluzione di sicurezza: https://tdm.socprime.com/tdm/info/ctvl1GjnfAFH/FyHCNnIBjwDfaYjKe5fQ/?p=1

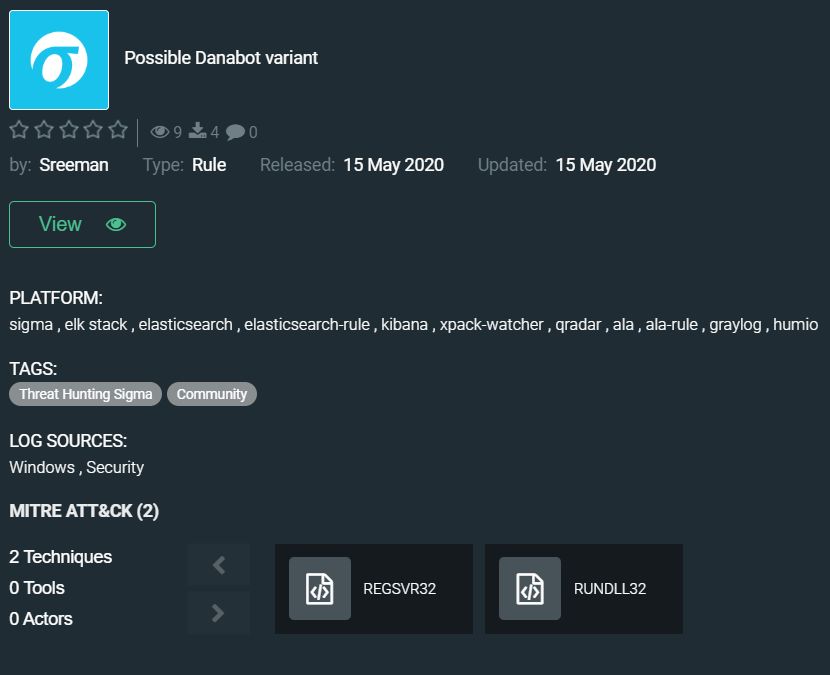

Concludiamo il nostro digest con la regola della comunità di Sreeman progettata per rilevare i campioni di Danabot recentemente scoperti. Identificato per la prima volta a maggio 2018, DanaBot è un potente trojan bancario che storicamente si è concentrato molto su istituti di servizi finanziari in Nord America, Australia ed Europa. Il malware è cresciuto rapidamente da quando è stato rilevato per la prima volta, principalmente a causa della sua modularità e dei metodi di distribuzione. Simile al trojan bancario Zeus, DanaBot è noto per i suoi moduli plug-and-play, che possono alterare drasticamente tattiche e priorità. DanaBot è “overgrown” con moduli e miglioramenti che forniscono agli attaccanti in tutto il mondo uno strumento potente per attacchi informatici. Da quando questo malware è emerso sulla scena dei trojan bancari, è stato un grande colpo, causando danni significativi ovunque vada. Controlla la regola qui: https://tdm.socprime.com/tdm/info/8MnRbno0JNH8/MowrGHIB1-hfOQirhDbo/

Le regole di questa collezione hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Evasione della Difesa, Esecuzione, Persistenza, Escalation dei Privilegi, Scoperta

Tecniche: Regsvr32 (T1117), Rundll32 (T1085), Software Packing (T1027.002), Scripting (T1064), Interfaccia da Riga di Comando (T1059), Chiavi Run del Registro / Cartella Startup (T1060), Iniezione di Processo (1055), Installare Certificato Radice (T1130), Modificare Registro (T1112), Interrogare Registro (T1012)

Link al nostro ultimo digest: https://socprime.com/en/blog/rule-digest-rce-cve-oilrig-and-more/

Ci vediamo tra una settimana.