Questo digest include regole sia dai membri del Programma Threat Bounty che dal SOC Prime Team.

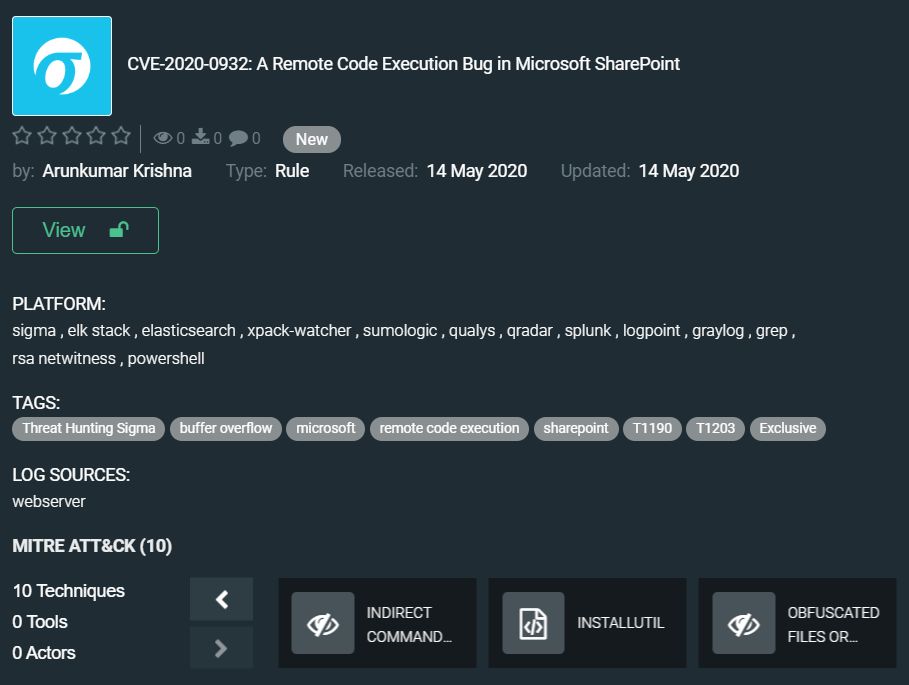

Iniziamo con le regole di Arunkumar Krishna che debutterà nel nostro Rule Digest con CVE-2020-0932: Un errore di esecuzione di codice remoto in Microsoft SharePoint.

CVE-2020-0932 è stata corretta a aprile, permette agli utenti autenticati di eseguire codice arbitrario su un server SharePoint. La configurazione predefinita di SharePoint consente a qualsiasi utente autenticato di sfruttare questa vulnerabilità. Tali bug erano popolari con gli attaccanti in passato, quindi sarebbe utile avere una regola che scopra i tentativi di sfruttamento: https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar ha anche pubblicato regole YARA per tracciare lo sfruttamento di questa vulnerabilità: https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

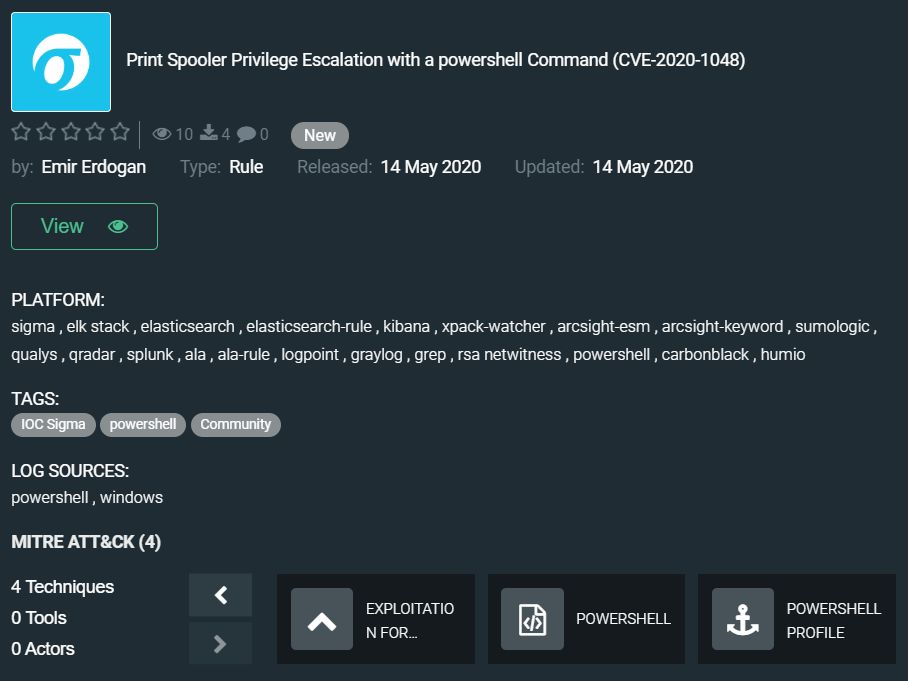

Emir Erdogan ha pubblicato una regola per una vulnerabilità molto recente corretta questa settimana – Elevazione di privilegio del Print Spooler con un comando powershell (CVE-2020-1048). Gli attacchi possono sfruttare questa vulnerabilità ed eseguire codice arbitrario con privilegi di sistema elevati per installare malware, modificare dati o creare nuovi account con pieni diritti utente. Possono anche usarla per elevare privilegi, bypassare le regole EDR, ottenere persistenza, e altro ancora. È disponibile anche un exploit PoC per questa falla di sicurezza.

La regola di Emir Erdogan è una regola della comunità ed è disponibile per tutti gli utenti registrati di TDM, controlla: https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

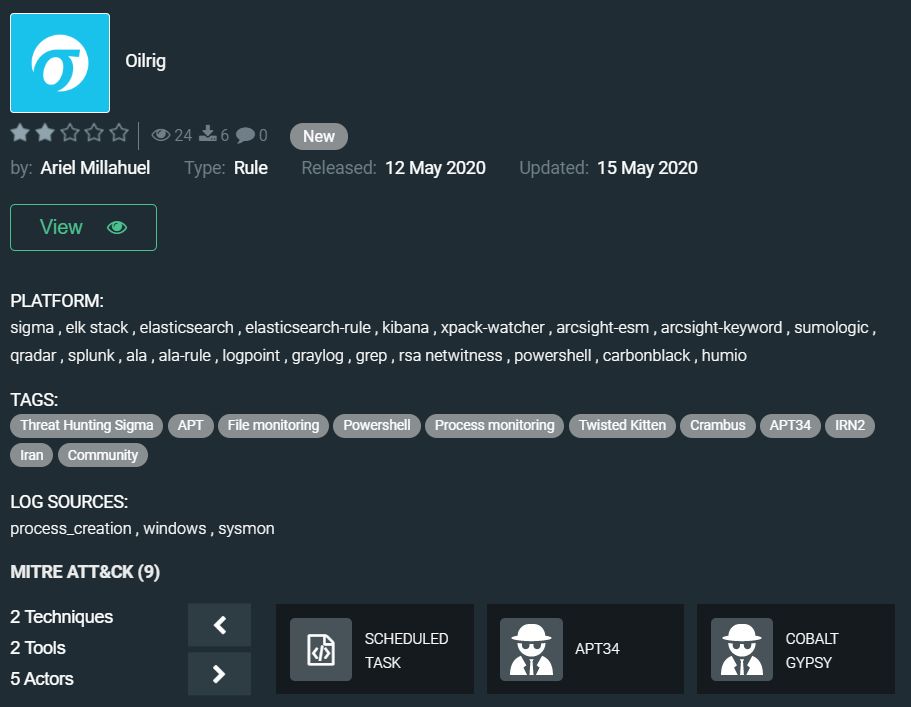

La prossima regola nel nostro digest è inviata da uno dei nostri più attivi membri del Threat Bounty Program le cui regole appaiono sul blog ogni settimana, e puoi leggere la sua intervista qui. Nuova regola della comunità di Ariel Millahuel scopre attività di cyberespionaggio di Oilrig. Il gruppo Oilrig noto anche come APT34 e Helix Kitten ha eseguito attacchi informatici negli interessi del governo iraniano dal 2014. Sono più attivi in Medio Oriente, ma quest’anno hanno aggiornato il loro arsenale per

Oilrig group also known as APT34 and Helix Kitten has performed cyberattacks in the interests of the Iranian government since 2014. They are most active in the Middle East, but this year they updated their arsenal to attaccare entità governative statunitensi. I ricercatori di sicurezza trovano regolarmente nuovi strumenti legati a questo gruppo APT. La regola pubblicata da Ariel è basata su scoperte recenti e può rilevare l’attività del gruppo Oilrig sulla rete della tua organizzazione: https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

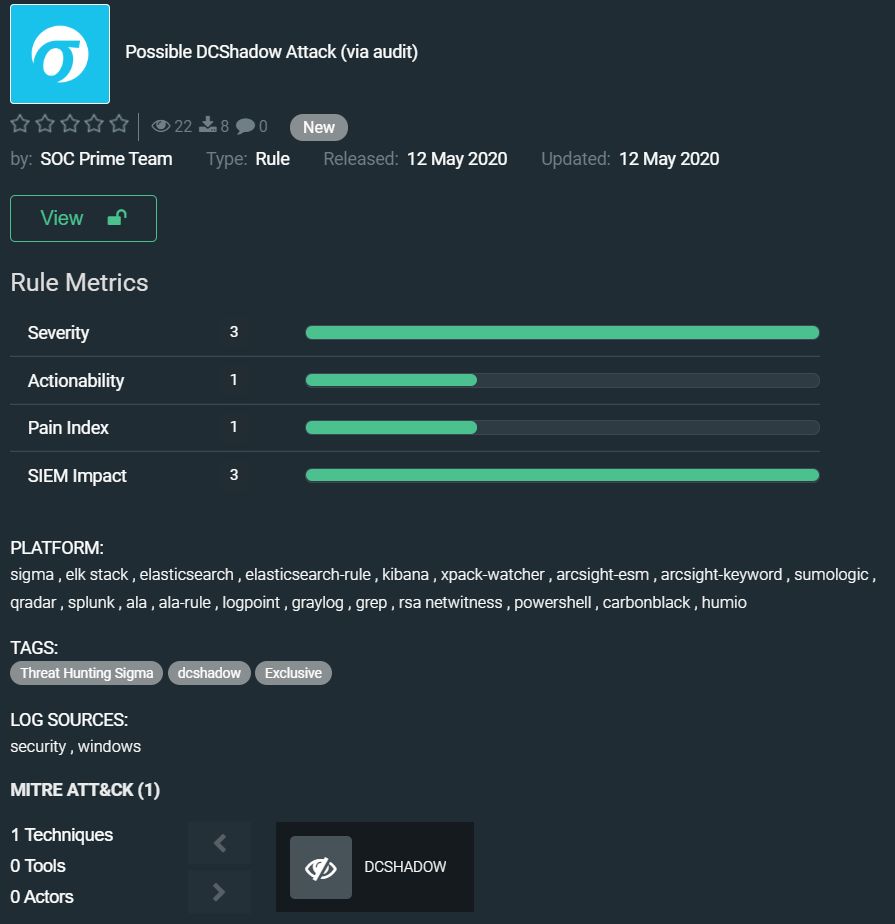

La regola del SOC Prime Team rileva l’attacco DCShadow sul Domain Controller (DC). Gli avversari possono usare le funzionalità di Mimikatz per creare un DC Active Directory falso e apportare modifiche a un DC legittimo tramite la replica. Puoi leggere di più su questo attacco qui: https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

Link per il download Possibile attacco DCShadow (tramite audit) regola esclusiva qui: https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

L’ultima regola nel digest di oggi è Possibile uso di REG.EXE per persistenza (tramite cmdline) da SOC Prime Team. Il malware avanzato moderno spesso utilizza il registro di Windows per persistenza e persino esecuzione senza file. La regola rileva i tentativi di stabilire un punto di appoggio su un host compromesso: https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

Le regole di questa collezione hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Tattiche: Evitare la Difesa, Movimento Laterale, Comando e Controllo, Accesso Iniziale, Accesso alle Credenziali, Escalation dei Privilegi, Esecuzione

Tecniche: Token di Accesso alle Applicazioni (T1527) Offuscamento dei Dati (T1001), Sfruttamento di Applicazioni con Interfaccia Pubblica (T1190), Sfruttamento per Accesso alle Credenziali (T1212), Sfruttamento per Escalation dei Privilegi (T1068), Sfruttamento di Servizi Remoti (T1210), Modifica di File e Permessi di Directory (T1222), Esecuzione di Comandi Indiretti (T1202), InstallUtil (T1118), File o Informazioni Offuscati (T1027)