Ciao a tutti, siamo tornati con cinque nuove regole presentate questa settimana dai partecipanti al Programma Threat Bounty. Puoi controllare i nostri precedenti digest qui, e se hai domande, sei il benvenuto nella chat.

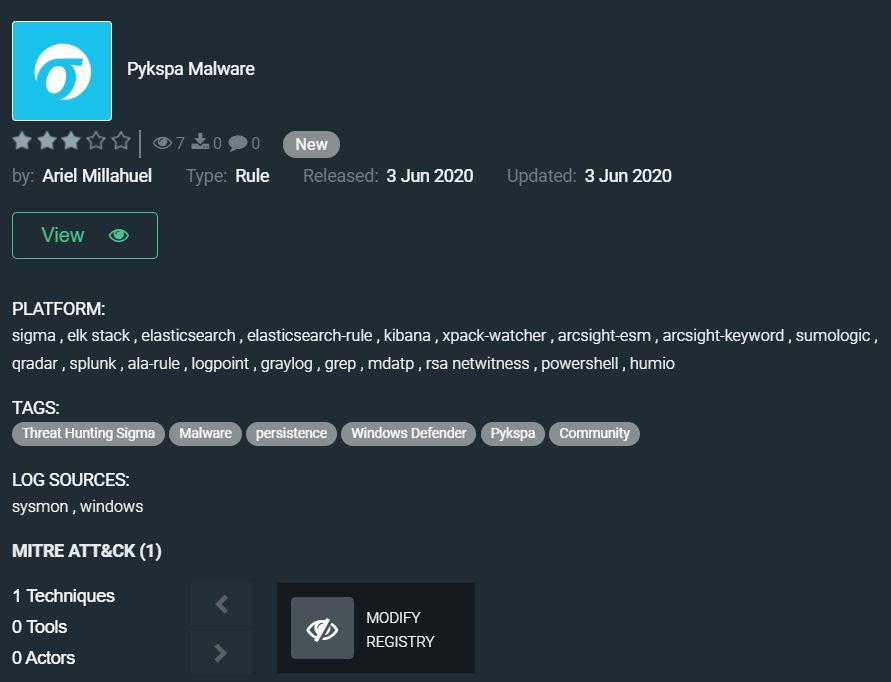

Il malware simile a un worm Pykspa può installarsi per mantenere la persistenza, ascoltare la porta in entrata per ulteriori comandi e distribuire ulteriori strumenti dannosi sul sistema. Il malware crea file in flussi di dati alternativi e potrebbe essere in grado di eseguire operazioni di ricognizione come leggere i dati degli appunti e i tasti premuti sulla tastiera. Pykspa contiene anche meccanismi di evasione come il rilevamento del movimento del cursore e può disabilitare Windows Defender. La regola di threat hunting della comunità di Ariel Millahuel abilita la tua soluzione di sicurezza a trovare questa minaccia: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

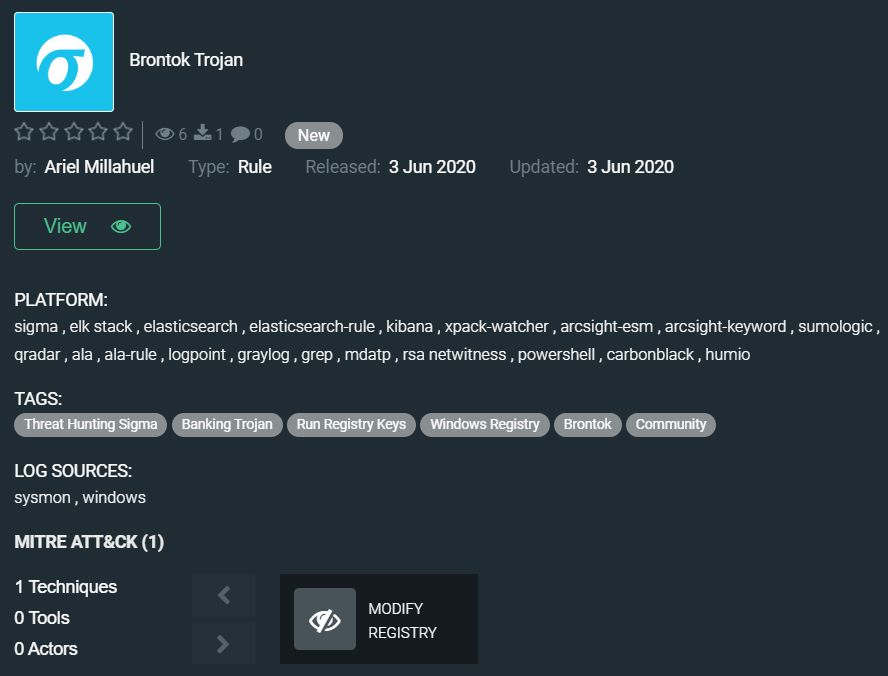

La seguente regola presentata è anche di Ariel. Permette alla tua soluzione di sicurezza di rilevare il Trojan Brontok, che finora non ha analisi di alto profilo o connessioni scoperte con alcun noto gruppo di cybercriminalità. Il software dannoso è apparso per la prima volta l’anno scorso e l’ultimo campione è apparso su any.run questa settimana. Nonostante la mancanza di attenzione mediatica, il Trojan Brontok è attivamente sviluppato e usato in natura: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

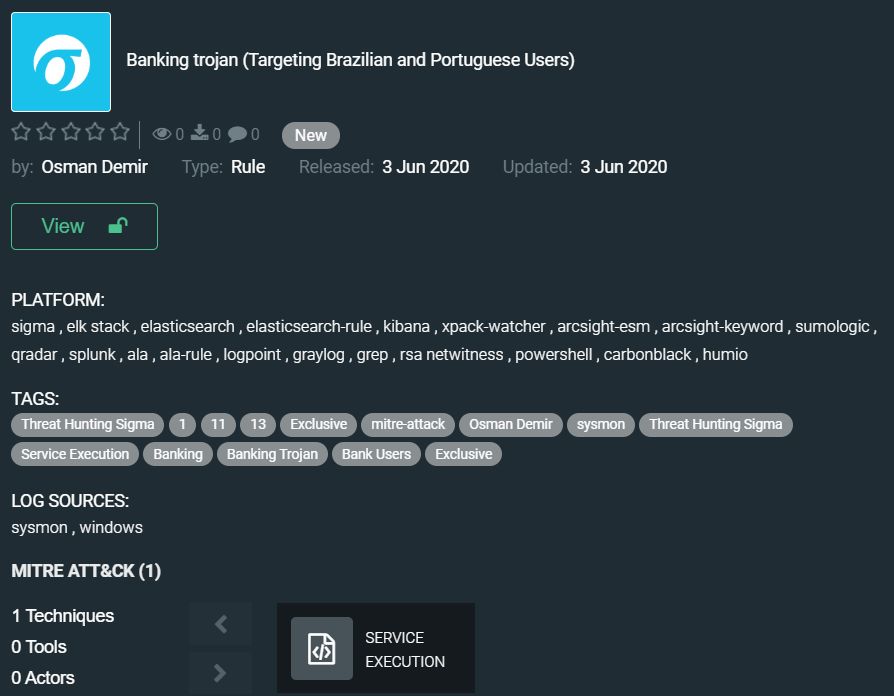

La seguente regola di Osman Demir aiuta a rilevare il Trojan bancario ancora senza nome che è stato creato per impattare gli utenti di particolari organizzazioni bancarie in Portogallo e Brasile. L’URL dell’installer iniziale è stato inizialmente raccolto dal 0xSI_f33d – un feed che compila campagne di phishing e malware rivolte solo ai cittadini portoghesi. Il Trojan ha un forte meccanismo AntiVM e una funzione per “disinfettare” il dispositivo (dopo un comando probabilmente ricevuto dal C2). Può rilevare la versione del SO, raccogliere i programmi di sicurezza in esecuzione (AV, ecc), uccidere il Trojan stesso dai processi in esecuzione, verificare quale browser è in esecuzione e creare finestre sovrapposte per raccogliere dettagli bancari e inviarli al server C2. Controlla la regola qui: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

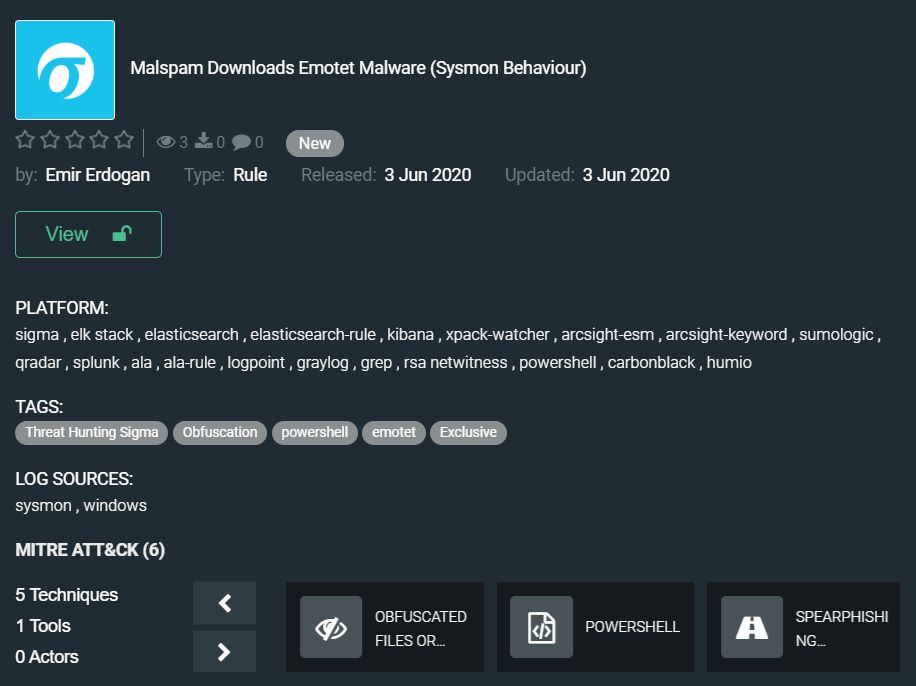

Il malware Emotet è una delle minacce più gravi per le aziende, e non possiamo mai avere troppe regole per rilevarlo. Un’altra regola di threat hunting di Emir Erdogan permette alla tua soluzione di rilevare questa minaccia in una fase precoce dell’attacco e aiuta a identificare i sistemi compromessi prima che Emotet consegni il payload della fase successiva: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Vogliamo credere che i creatori della botnet Emotet non ignoreranno le vacanze estive quest’anno. Per ulteriori regole per rilevare il malware Emotet, controlla il Threat Detection Marketplace.

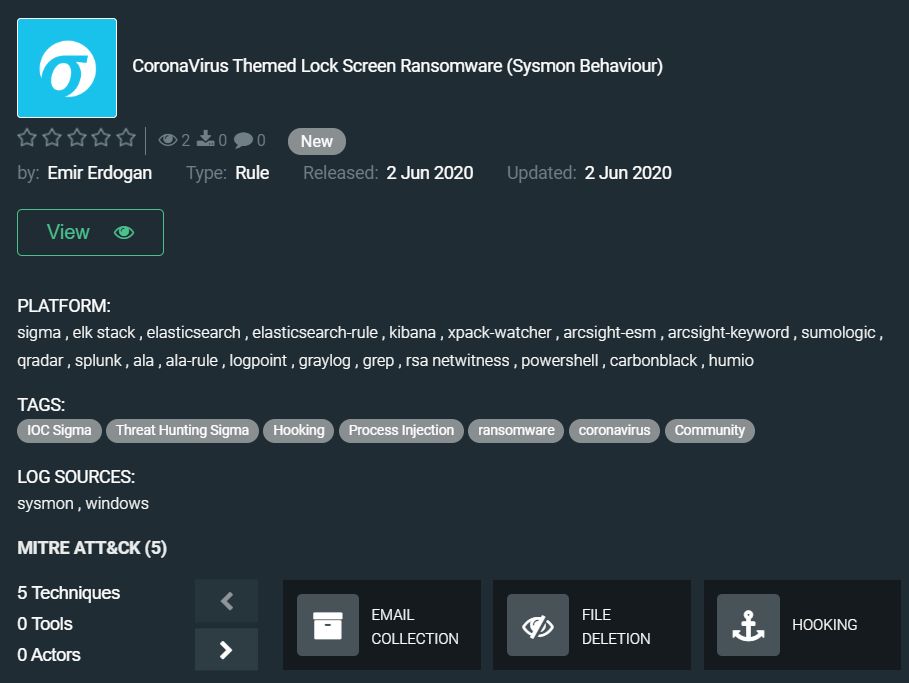

L’ultima regola della nostra collezione è stata anche pubblicata da Emir Erdogan. Rileva il ransomware Lock Screen che sta facendo un ritorno dopo che gli autori di ransomware hanno smesso di usare questa forma di software dannoso per un po’: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

Considerando che un ransomware a schermata bloccata blocca il tuo sistema operativo invece che solo pochi file scelti, come la maggior parte dei ransomware, rende il ransomware a schermata bloccata più problematico. La buona notizia è che gli operatori di questo ransomware non stanno rubando dati per mettere pressione sulle loro vittime.

Le regole hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Collezione, Evasione Difensiva, Persistenza, Escalation dei Privilegi, Accesso alle Credenziali, Esecuzione, Accesso Iniziale

Tecniche:

Collezione email (T1114), Eliminazione file (T1107), Hooking (T1179), Modifica del Registro (T1112), Iniezione di Processi (T1055), Interfaccia a Riga di Comando (T1059), File o Informazioni Offuscate (T1406), PowerShell (T1086), Allegato Spearphishing (T1193), Link Spearphishing (T1192), Esecuzione di Servizio (T1035)

Aspetta il prossimo digest tra una settimana.

PS

Non perdere le Conversazioni Settimanali sulle Ultime Notizie in Cybersicurezza: https://my.socprime.com/en/weekly-talks/

Sintonizzati sulle conversazioni settimanali del team SOC Prime ospitate da Andrii Bezverkhyi insieme al nostro Architetto di Soluzioni, Nate Guagenti, e Adam Swan, Senior Threat Hunting Engineer. Discuteremo di consigli e trucchi pratici su come affrontare le moderne minacce informatiche associate alle ultime TTP, attività APT, e sfide di sicurezza del lavoro remoto. Ti va di chiacchierare? Puoi formulare le tue domande attraverso la chat dal vivo durante queste sessioni.

Rimani al sicuro!