Siamo lieti di presentarvi l’ultimo Rule Digest, che, a differenza del digest precedente, consiste solo di regole sviluppate dal Team SOC Prime. Questa è una sorta di selezione tematica poiché tutte queste regole aiutano a individuare attività dannose tramite cmdline analizzando i log sysmon.

Ma prima di passare direttamente al Rule Digest, ricordiamo quali regole del SOC Prime Threat Bounty Program i membri sono stati pubblicati sul nostro blog questa settimana.

Regola della settimana: Gruppo Turla di Ariel Millahuel: https://socprime.com/blog/rule-of-the-week-turla-group/

Contenuto di rilevamento: Ransomware Scarab di Ariel Millahuel: https://socprime.com/blog/detection-content-scarab-ransomware/

Contenuto di Threat Hunting: rilevamento malware PipeMon di Ariel Millahuel: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma: Attività del gruppo APT GreenBug di Emir Erdogan: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

Contenuto di rilevamento: Malspam scarica il malware Zloader di Emir Erdogan: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

Ora vediamo quali regole sono state incluse nel digest questa settimana.

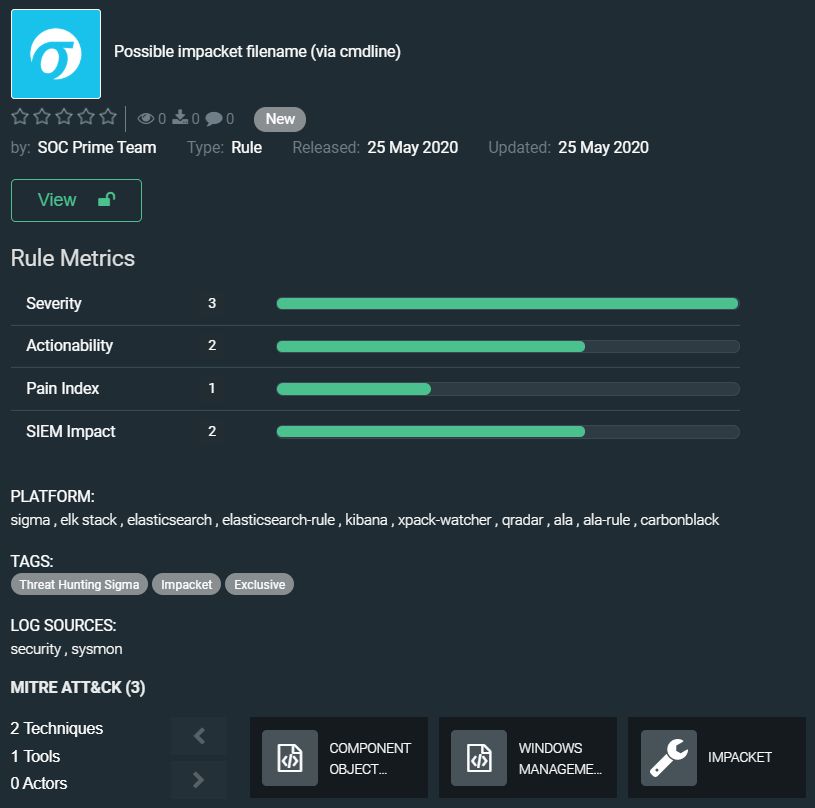

Possibile nome file impacket (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket è una collezione open source di moduli scritti in Python per costruire e manipolare protocolli di rete in modo programmatico. Impacket contiene diversi strumenti per l’esecuzione di servizi remoti, la manipolazione di Kerberos, il dumping delle credenziali di Windows, il sniffing dei pacchetti e gli attacchi di relay. I nomi dei file predefiniti esistono nella directory di Windows (es. C:windows) e contengono il modello __##### come risultato di ‘__’ + str(time.time()). I risultati possono essere vuoti o contenere l’output dei comandi (es. come l’output di comandi di scoperta come net/ipconfig/etc)

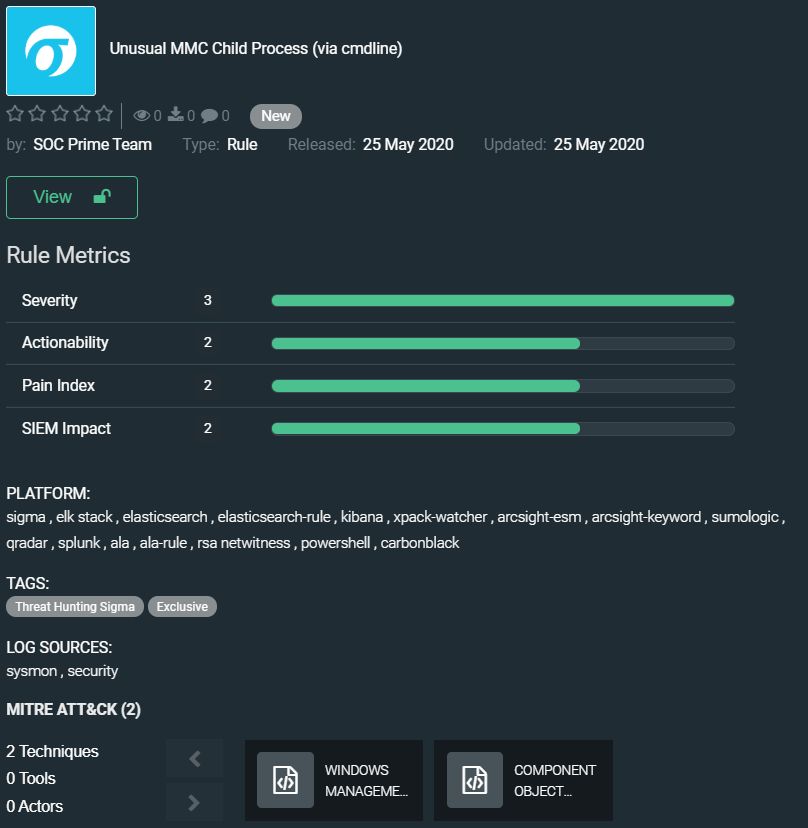

Processo figlio MMC insolito (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Microsoft Management Console (MMC) è un componente del sistema operativo Windows che fornisce agli amministratori di sistema e agli utenti avanzati un’interfaccia per configurare e monitorare il sistema. MMC può essere abusato tramite com/dcom per il movimento laterale o per camuffare le catene di processi.

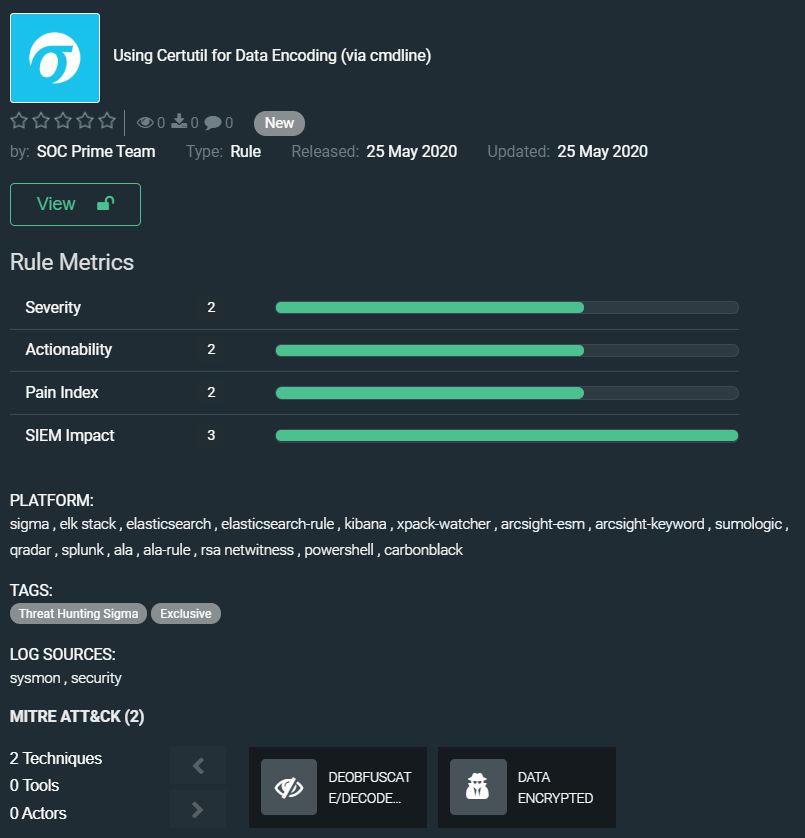

Utilizzo di Certutil per codifica dati (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe è uno strumento da riga di comando amministrativa progettato da Microsoft per essere utilizzato per manipolare i dati e i componenti dell’autorità di certificazione (CA). Questo include la verifica dei certificati e delle catene di certificati, il dumping e la visualizzazione delle configurazioni CA e la configurazione dei servizi di certificazione. L’esecuzione di CertUtil richiede sempre almeno un’opzione di comando per specificare il tipo di operazione da eseguire, solitamente su un certificato. La regola rileva l’uso di certutil come tecnica di living off the land.

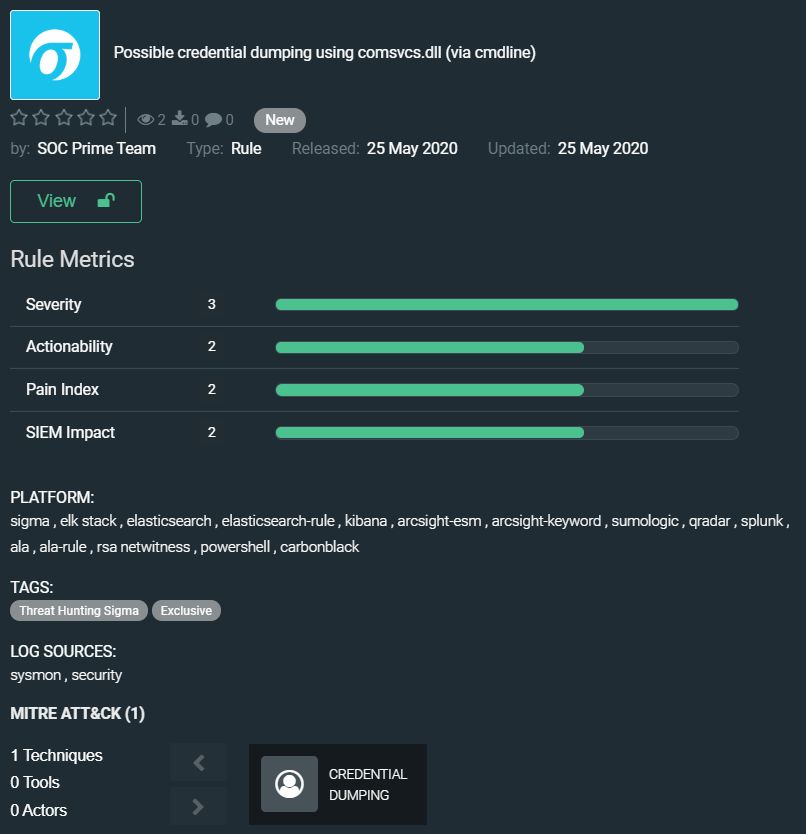

Possibile dumping credenziali usando comsvcs.dll (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

Il comsvcs.dll fa parte del sistema operativo Microsoft Windows. Gli avversari possono abusare di questa DLL nativa di Windows che esporta una funzione chiamata MiniDumpW. A causa di ciò, è possibile invocare questa funzione con rundll32.exe per creare un MiniDump di qualsiasi processo, incluso LSASS. La regola scopre quando la libreria ‘comsvcs.dll’ viene utilizzata per eseguire il dump delle credenziali su un host compromesso.

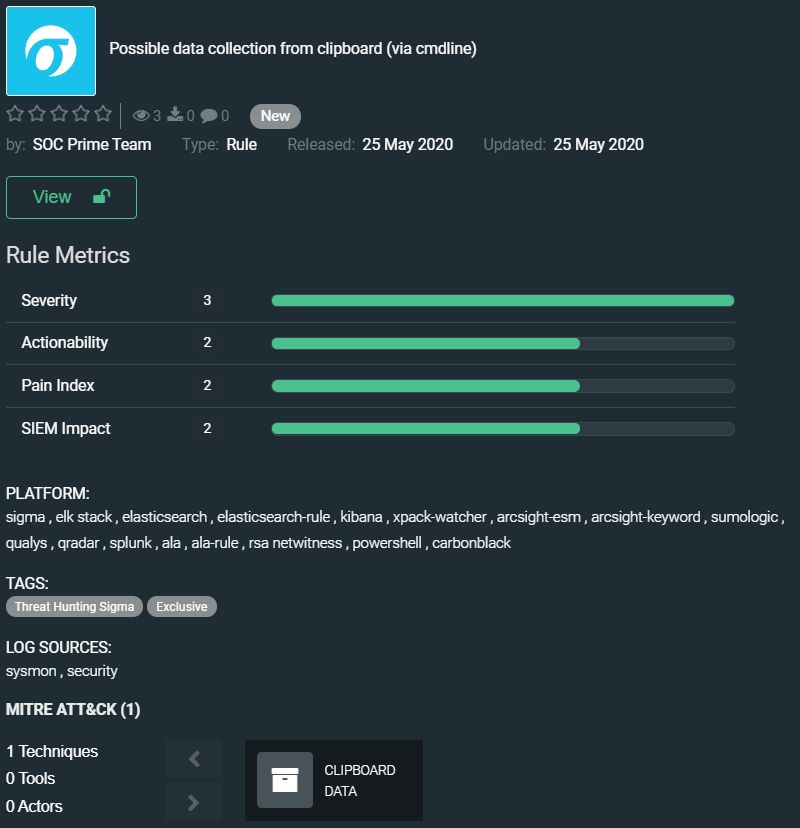

Possibile raccolta dati dalla clipboard (via cmdline) dal Team SOC Prime

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

Gli avversari possono utilizzare il cmdlet powershell per catturare i dati all’interno della clipboard sull’host di destinazione. La regola rileva tale attività dannosa indicando il sistema compromesso.

Le regole di questa collezione hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Evasione difese, Esecuzione, Persistenza, Escalation dei privilegi, Scoperta, Movimento laterale, Esfiltrazione, Accesso alle credenziali

Tecniche: Regsvr32 (T1117), Rundll32 (T1085), Compattamento software (T1027.002), Scripting (T1064), Interfaccia della riga di comando (T1059), Chiavi Run del Registro/Cartella di avvio (T1060), Iniezione di processo (1055), Installa cert.root (T1130), Modifica del Registro (T1112), Query Registro (T1012), Modello oggetto componente e DCOM (T1175), Strumenti di amministrazione di Windows (T1047), Deoffuscamento/decodifica file o informazioni (T1140), Dati crittografati (T1022), Dumping credenziali (T1003)

Aspettate il prossimo digest tra una settimana.

PS

Non perdere il nostro prossimo webinar USARE MITRE ATT&CK™ E LE REGOLE SIGMA PER ABILITARE IL THREAT HUNTING PROATTIVO: https://my.socprime.com/en/webinar-using-mitre-att/

Restate al sicuro!