Gli hacker cinesi sono in aumento, prendendo di mira con tecniche sofisticate e catene di attacco multistadio organizzazioni in tutto il mondo. Recenti campagne, come UNC5221 che ha preso di mira organizzazioni legali e tecnologiche statunitensi con il backdoor BRICKSTORM, e UNC6384, che ha preso di mira diplomatici con il malware PlugX, illustrano la crescente abilità e persistenza di questi attori.

Nel agosto 2025, i ricercatori di sicurezza hanno osservato una nuova campagna in cui attori collegati alla Cina hanno sfruttato la tecnica di avvelenamento dei log (iniezione di log) per installare una web shell China Chopper su un server web. Sfruttando ANTSWORD per l’accesso, gli hacker hanno quindi distribuito Nezha, uno strumento di monitoraggio open source legittimo, per eseguire comandi prima di consegnare infine Gh0st RAT, segnando il primo uso pubblico riportato di Nezha nei compromessi di server web.

Rilevare attacchi Nezha

Il Report Globale sulle Minacce di CrowdStrike del 2025 sottolinea il ritmo accelerato delle operazioni cibernetiche collegate alla Cina, segnalando un aumento del 150% dell’attività sponsorizzata dallo stato e fino a un aumento del 300% degli attacchi mirati contro i servizi finanziari, i media, la produzione e i settori industriali. L’ultima campagna che abusa di Nezha per scopi malevoli riflette questa tendenza, dimostrando come questi attori minacciosi continuino a innovare ed espandere le loro capacità.

Registrati alla piattaforma SOC Prime per accedere a un ampio mercato di oltre 600.000 regole di rilevamento e query che possono essere utilizzate attraverso soluzioni analitiche di sicurezza leader del settore, intelligence delle minacce nativa dell’IA e capacità avanzate di ingegneria del rilevamento. La piattaforma SOC Prime cura uno stack di rilevamento rilevante per aiutare le organizzazioni globali a proteggersi dagli attacchi legati alla Cina che abusano di Nezha.

Clicca il Esplora Rilevamenti pulsante per raggiungere un set di regole comportamentali mappate al MITRE ATT&CK® quadro, insieme a IOCs e regole generate dall’IA, compatibili con piattaforme SIEM, EDR e Data Lake in uso.

Per ottimizzare l’investigazione delle minacce, gli esperti di sicurezza potrebbe utilizzare Uncoder AI, un IDE e co-pilota per l’ingegneria del rilevamento. Con Uncoder, i difensori possono convertire istantaneamente gli IOCs in query di caccia personalizzate, creare codice di rilevamento da rapporti di minacce grezzi, generare diagrammi di Attack Flow, abilitare la predizione dei tag ATT&CK, sfruttare l’ottimizzazione delle query basata sull’IA e tradurre il contenuto di rilevamento su più piattaforme.

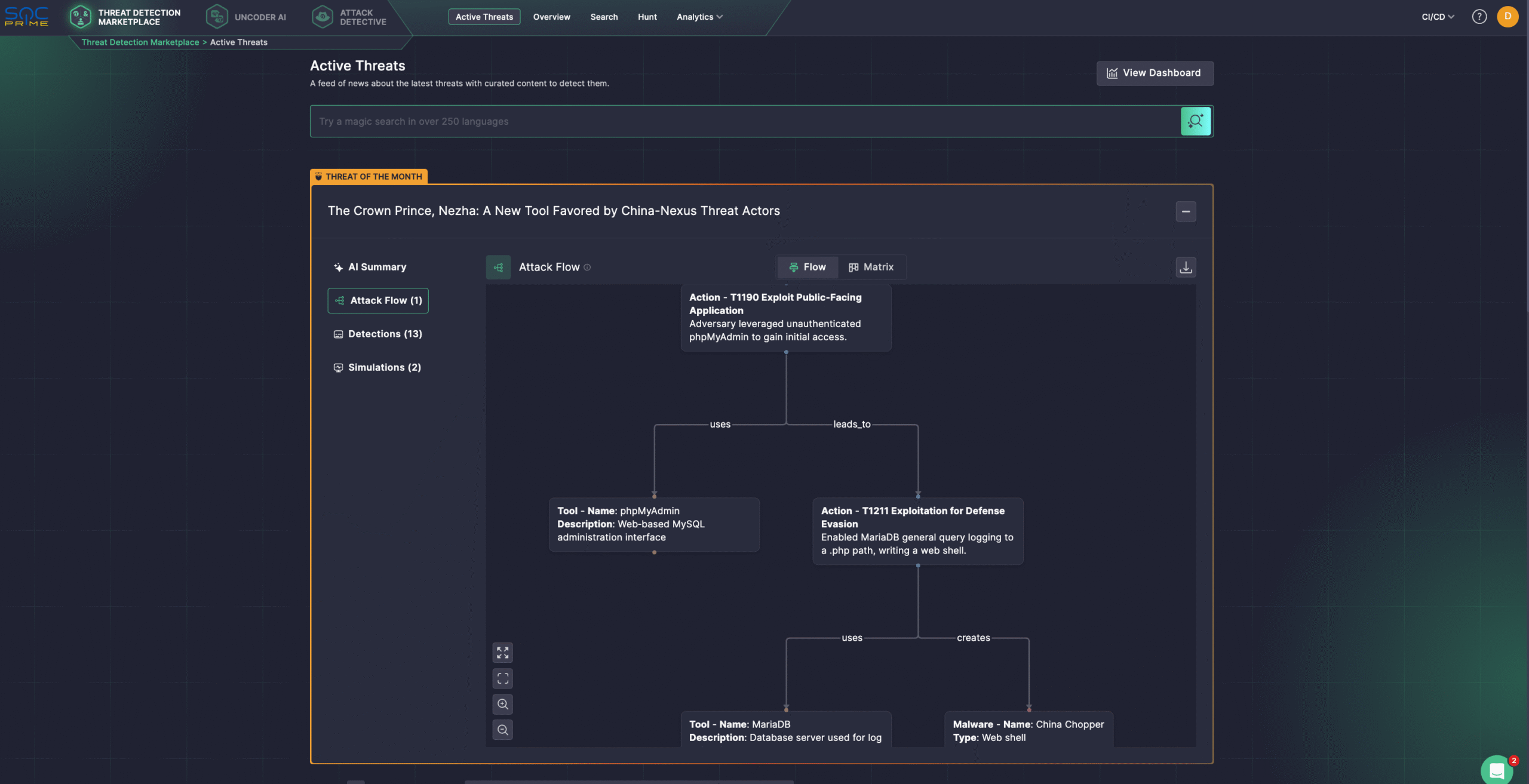

Il team di SOC Prime ha nominato gli attacchi Nezha la Minaccia del Mese per ottobre 2025. I professionisti della sicurezza possono visitare la pagina Minacce Attive sulla piattaforma SOC Prime per accedere a tutto incluso — regole basate sul comportamento, IOC, rilevamenti AI, Attack Flow, riepilogo AI e simulazioni avanzate — tutto completamente gratuito come parte della Minaccia del Mese.

Analizzare gli attacchi Nezha per distribuire Gh0st RAT

L’ultimo rapporto Huntress dettaglia una diffusa campagna malevola da parte di attori di minaccia collegati alla Cina, che hanno sfruttato lo strumento di monitoraggio open source legittimo Nezha per distribuzione del malware Gh0st RAT. Le prove mostrano che Nezha è stato utilizzato durante compromessi di oltre 100 macchine vittima principalmente a Taiwan, Giappone, Corea del Sud e Hong Kong. Concentramenti più ridotti di attacchi sono stati osservati anche a Singapore, Malesia, India, Regno Unito, Stati Uniti, Colombia, Laos, Thailandia, Australia, Indonesia, Francia, Canada, Argentina, Sri Lanka, Filippine, Irlanda, Kenya e Macao.

Nezha è disponibile pubblicamente e commercializzato come strumento leggero di monitoraggio del server e gestione delle attività, ma in questa campagna è stato riproposto per facilitare attività malevole dopo le intrusioni web.

La catena di attacco è iniziata con lo sfruttamento di un pannello phpMyAdmin esposto pubblicamente e vulnerabile. Gli attaccanti hanno impostato la lingua dell’interfaccia in cinese semplificato e, mentre questo è stato l’unico punto di accesso osservato, i metadati dalle installazioni di Nezha esplorate dai ricercatori indicano che sono stati probabilmente utilizzati metodi aggiuntivi per ottenere l’accesso iniziale ai sistemi non eseguendo phpMyAdmin.

Dopo aver ottenuto l’accesso, gli attori cinesi hanno sfruttato l’interfaccia delle query SQL del server per eseguire rapidamente più comandi SQL, infine caricando una web shell PHP in una directory accessibile via Internet. Abilitando la registrazione delle query generali e nominando il file di log con un’estensione .php, la web shell potrebbe essere eseguita direttamente tramite richieste POST.

L’accesso tramite la web shell ANTSWORD ha permesso agli attori collegati alla Cina di effettuare ricognizioni sui server compromessi, inclusa l’esecuzione del comando whoami per determinare i privilegi del server web. Queste informazioni sono state utilizzate per guidare la distribuzione dell’agente open-source Nezha. Una volta installato, l’agente Nezha ha fornito il controllo remoto completo sull’host infetto collegandosi a un server di comando e controllo esterno (“c.mid[.]al”), permettendo agli attaccanti di eseguire comandi e orchestrare le fasi successive della campagna.

L’agente Nezha è stato utilizzato per eseguire script PowerShell interattivi, che hanno modificato le impostazioni di sistema per creare esclusioni in Microsoft Defender Antivirus, garantendo persistenza e riducendo la probabilità di rilevamento. Questi script hanno poi distribuito Gh0st RAT attraverso un loader e un dropper, che hanno gestito la configurazione, l’installazione e l’esecuzione del caricamento principale del malware. Questo processo a più stadi illustra la capacità dei attaccanti di combinare strumenti legittimi con script personalizzati per eludere le difese, mantenere la persistenza e raggiungere obiettivi operativi. La campagna sottolinea la tendenza crescente degli attori di minacce collegati alla Cina ad abusare di strumenti disponibili pubblicamente, come Nezha, per espandere le loro capacità di attacco e prendere di mira una vasta gamma di organizzazioni globali.

Con i gruppi di hacking cinesi che adottano in gran parte nuove tattiche offensive e aumentano la sofisticazione dei loro attacchi, le organizzazioni sono invitate a rafforzare le difese proattive per identificare le minacce nelle prime fasi di attacco e proteggere il loro atteggiamento generale di cybersicurezza. Sfruttando l’intera suite di prodotti di SOC Prime supportata dalla massima esperienza in cybersecurity, capacità automatizzate, e intelligence delle minacce in tempo reale, le organizzazioni possono difendersi proattivamente dagli attacchi APT e altre minacce critiche che si aspettano di più.