Centinaia di aziende sono state di recente esposte a un massiccio attacco alla catena di fornitura sulla società di software Kaseya. Un bug zero-day nel software VSA di Kaseya è stato nefastamente sfruttato dalla gang REvil per infettare 30 fornitori di servizi gestiti (MSP) e molti dei loro clienti con ransomware.

Sebbene il venditore fosse a conoscenza della vulnerabilità dal 2 luglio 2021, Kaseya sta ancora indagando sulla questione e sta per rilasciare la patch ufficiale nei prossimi giorni. Questo lieve ritardo ha permesso agli attori della minaccia REvil di spingere gli aggiornamenti dannosi il 4 luglio 2021, procedendo con l’intrusione mentre le difese sono indebolite a causa del lungo weekend negli Stati Uniti.

Attacco alla catena di fornitura di Kaseya VSA

Secondo Huntress, i primi indici di compromissione sono stati tracciati il 2 luglio quando il team di risposta agli incidenti dell’azienda era in allerta a causa di un potenziale incidente di sicurezza che coinvolgeva il software VSA di Kaseya.

I ricercatori credono che gli attori della minaccia REvil siano riusciti a sfruttare una vulnerabilità zero-day nei server VSA di Kaseya per bypassare l’autenticazione sul pannello web ed eseguire comandi SQL sull’appliance per distribuire il payload REvil a tutti i client connessi. I clienti hanno ricevuto il pacchetto dannoso “VSA agent hotfix” che è stato in grado di superare le protezioni antivirus sfruttando la vecchia versione difettosa dell’applicazione Microsoft Defender.

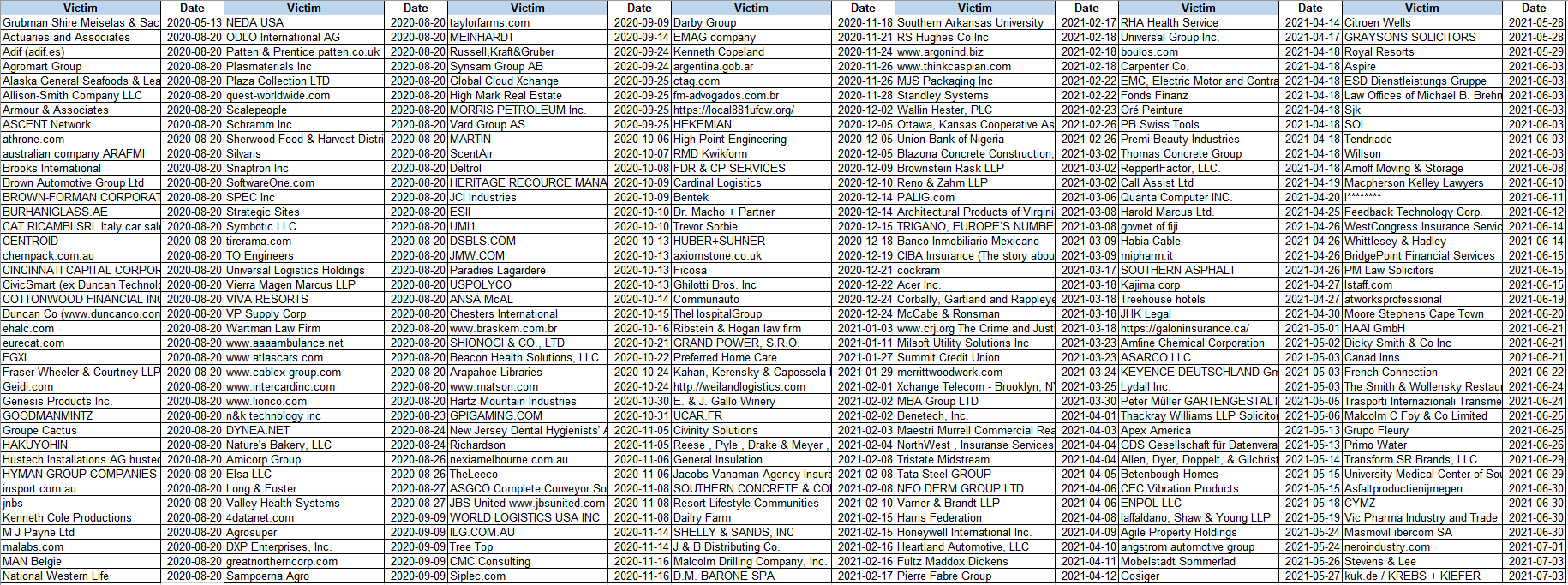

L’attacco alla catena di fornitura di Kaseya ha portato a più di un milione di dispositivi individuali crittografati e bloccati fuori servizio, secondo l’aggiornamento sul blog ufficiale di REvil. Contemporaneamente, gli esperti di sicurezza sono stati in grado di identificare oltre 30 MSP e oltre 1.000 aziende negli USA, AUS, UE e LATAM infettate.

Secondo la dichiarazione di REvil, i hacker pianificano di rilasciare un singolo decriptatore per tutte le vittime nel caso in cui i hacker ricevano 70.000.000 di dollari di riscatto pagati in Bitcoin.

Azioni intraprese dalla comunità globale di cybersecurity

Immediatamente dopo la rivelazione dell’attacco alla catena di fornitura, Kaseya ha preso azioni rapide e ha iniziato a lavorare per risolvere il problema e ripristinare il servizio ai propri clienti supportato dalla comunità di esperti di cybersecurity di terze parti. Il venditore ha preso immediatamente misure preventive spegnendo i server SaaS per proteggere i propri clienti on-premise e raccomandando fortemente di mantenere i server VSA ospitati offline fino a nuovo avviso, come annunciato nell’ Avviso Importante del 4 luglio 2021. Il 4 luglio, Kaseya ha introdotto un nuovo Strumento di Rilevamento delle Compromissioni per consentire il controllo del sistema per gli indicatori di compromissione (IoC). Non appena l’incidente è scoppiato, la comunità globale della cybersecurity si è impegnata in una collaborazione attiva per aiutare Kaseya a resistere all’attacco e ricercare l’incidente. Basato sull’analisi tecnica condotta dai ricercatori di Huntress, gli avversari sembrano aver sfruttato una vulnerabilità di iniezione SQL. Basato su Aggiornamento #12 del 4 luglio dai ricercatori di Huntress, gli avversari hanno applicato un bypass di autenticazione per ottenere accesso ai server VSA compromessi, caricare il payload originale ed eseguire comandi utilizzando l’iniezione SQL.

Rilevazione dell’attacco alla catena di fornitura di Kaseya

Per aiutare le organizzazioni a difendersi proattivamente contro questo enorme incidente di ransomware che colpisce numerosi MSP in tutto il mondo, il Team di SOC Prime insieme a Florian Roth ha rilasciato regole Sigma dedicate. Scarica gratuitamente questi elementi di contenuto SOC direttamente dal Threat Detection Marketplace:

Questa regola scritta dal Team di SOC Prime rileva i possibili tentativi di sfruttamento di SQLi contro Kaseya VSA e ha traduzioni nei seguenti formati linguistici:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

Tattiche: Accesso Iniziale

Tecniche: Sfruttamento di Applicazioni Esposte Pubblicamente (T1190)

Questo rilevamento basato su comportamento Sigma dal repo GitHub di proprietà di Florian Roth rileva i modelli di linea di comando di processo e ubicazioni utilizzate dal gruppo REvil coinvolto nell’incidente di ransomware di massa agli MSP Kaseya. Oltre a questo attacco alla catena di fornitura, questa regola può anche essere applicata per rilevare altri malware simili.

Questa regola Sigma può essere tradotta nei seguenti formati linguistici:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR: Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

Attori: GOLD SOUTHFIELD

SOC Prime ha recentemente rilasciato le Linee Guida di Settore: Difesa Contro gli Attacchi Ransomware nel 2021 che coprono le migliori pratiche per la difesa dal ransomware e offrendo le ultime rilevazioni contro gli attacchi ransomware per aiutare i principali MSP e organizzazioni in vari settori a resistere proattivamente alle intrusioni specifiche del settore. Consulta queste Linee Guida di Settore per rimanere aggiornato sulle ultime tendenze dei ransomware e rafforzare le capacità di difesa informatica del SOC della tua organizzazione. Inoltre, puoi fare riferimento alla nostra Guida alle Regole Sigma per principianti per migliorare le tue abilità di hunting delle minacce e iniziare a creare le tue rilevazioni per potenziare la difesa informatica collaborativa contro le minacce emergenti.

Iscriviti al Threat Detection Marketplace per ottenere l’accesso a oltre 100.000 algoritmi di rilevamento e risposta curati e adattati agli stack SIEM & XDR in uso e allineati con MITRE ATT&CK la metodologia. Desideri impegnarti in attività di hunting delle minacce e creare il tuo contenuto di rilevamento? Partecipa al nostro primo Programma Bounty di sempre e aiutaci a rendere il rilevamento delle minacce più facile, veloce e semplice insieme!