Sulla scia della massiccia distribuzione di email nella recente campagna malevola che prende di mira gli enti statali ucraini e sfrutta Remcos (Remote Control and Surveillance) Trojan, gli attori delle minacce sfruttano un altro software di amministrazione remota chiamato Remote Utilities per colpire le organizzazioni ucraine. CERT-UA avverte la comunità globale di difensori del cyberspazio riguardo agli attacchi di phishing in corso attribuiti al gruppo di hacker UAC-0096.

Analisi dei più recenti attacchi di phishing da parte degli hacker UAC-0096 che sfruttano Remote Utilities

Il 13 febbraio, i ricercatori di CERT-UA hanno emesso un nuovo avviso CERT-UA #5961 che dettaglia la massiccia distribuzione di email che si spacciano per membri del Consiglio di Sicurezza e Difesa Nazionale dell’Ucraina. In questa campagna malevola in corso, gli attori delle minacce sfruttano il vettore d’attacco di phishing per colpire le organizzazioni ucraine tramite Remote Utilities, il software di amministrazione remota legittimo.

Pochi giorni prima di questa campagna di phishing, i ricercatori di CERT-UA hanno individuato un’altra attività malevola che prendeva di mira gli enti statali ucraini, sfruttando un diverso strumento di amministrazione remota conosciuto come Remcos RAT. Significativamente, la precedente attività avversaria era attribuita al collettivo di hacker UAC-0050, che era solito applicare il software Remote Utilities nelle loro campagne precedenti.

Negli attacchi di phishing in corso contro l’Ucraina, gli avversari utilizzano un oggetto email di esca relativo ad aggiornamenti di sicurezza critici e un allegato RAR malevolo con i dettagli dei falsi aggiornamenti. A sua volta, il file RAR contiene un’immagine esca con false linee guida e un archivio diviso che nasconde un file eseguibile. Lanciando quest’ultimo, gli utenti compromessi installeranno il software Remote Utilities sui loro computer per essere successivamente sfruttati dagli hacker per la loro attività malevola. I modelli di comportamento avversario osservati sono attribuiti all’attività del gruppo di hacking UAC-0096.

Rilevamento dell’attività malevola UAC-0096 coperta nell’avviso CERT-UA #5961

Dall’invasione su larga scala della russia in Ucraina, i difensori del cyberspazio stanno osservando volumi crescenti di attacchi di phishing che prendono di mira enti statali ucraini e organizzazioni in molti settori industriali. SOC Prime è stata in prima linea nella difesa cibernetica per aiutare l’Ucraina e i suoi alleati a difendersi proattivamente dagli attacchi affiliati alla russia di qualsiasi scala e a rilevare le TTP avversarie. Per aiutare le organizzazioni a individuare tempestivamente l’attività malevola del gruppo di hacking UAC-0096 che abusa del software Remote Utilities, la piattaforma Detection as Code di SOC Prime offre accesso alla lista completa di regole Sigma curate che affrontano le TTP degli attaccanti coperte nell’ultimo avviso CERT-UA. Tutti i rilevamenti possono essere utilizzati su decine di soluzioni SIEM, EDR e XDR per aiutare i team ad affrontare la sfida della migrazione SIEM e del noioso fine-tuning manuale.

Clicca il pulsante Esplora Rilevamenti qui sotto per accedere agli avvisi e query di caccia di alta qualità arricchiti con il contesto rilevante alla minaccia cibernetica, incluse riferimenti MITRE ATT&CK® e link CTI. Per semplificare la ricerca di regole Sigma dedicate, la Piattaforma SOC Prime supporta il loro filtraggio tramite tag personalizzati “CERT-UA#5961” e “UAC-0096” basati sugli identificatori di avviso e gruppo. Per vostra comodità, qualsiasi di questi tag è disponibile per navigare nei contenuti di rilevamento rilevanti.

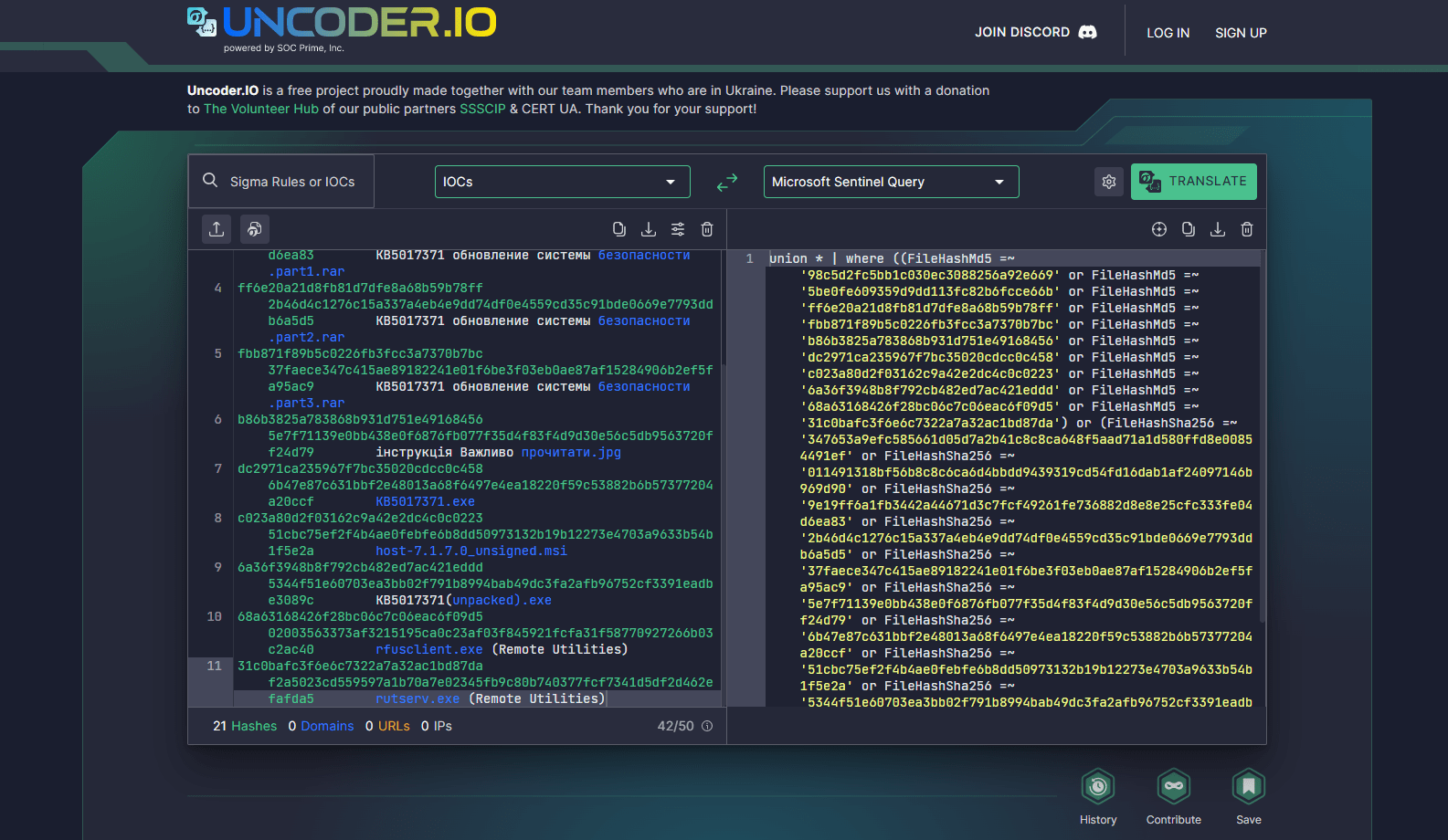

Gli ingegneri della sicurezza possono anche automatizzare la loro ricerca di indicatori di compromesso associati all’attività malevola di UAC-0096 sfruttando la nuova versione dello strumento Uncoder.IO che ora supporta la conversione degli IOC in più piattaforme SIEM & XDR. Basta incollare il file, host o rete IOC forniti da CERT-UA nell’interfaccia utente e selezionare il tipo di contenuto della vostra query di destinazione per creare immediatamente query IOC ottimizzate per le prestazioni pronte per l’esecuzione nell’ambiente scelto. Uncoder.IO è un progetto gratuito sviluppato con la privacy in mente — nessuna autenticazione, nessuna raccolta di log, e tutti i dati sono mantenuti basati sulla sessione per la vostra tranquillità.

Contesto MITRE ATT&CK

Per approfondire il contesto dietro la campagna malevola del collettivo di hacker UAC-0096 coperta nell’ultimo avviso CERT-UA del febbraio, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK v12 affrontando le tattiche e tecniche rilevanti:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Virtualization/Sandbox Evasion (T1497) | |

File and Directory Permissions Modification (T1222) | ||

System Script Proxy Execution (T1216) | ||

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

Subvert Trust Controls (T1553) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Domain Policy Modification (T1484) | ||

Execution | Scheduled Task/Job (T1053) | |

Impact | Inhibit System Recovery (T1490) | |

System Shutdown/Reboot (T1529) | ||

Data Manipulation (T1565) | ||

Data Destruction (T1485) | ||

Cerchi più regole e query curate per migliorare la postura di cybersecurity dell’organizzazione? Esplora il motore di ricerca delle regole Sigma di SOC Prime per ottenere regole Sigma rilevanti per il rilevamento degli attacchi sfruttando Remote Utilities e assicurati che il tuo team sia sempre armato con capacità di difesa cibernetica proattiva.