Meno di una settimana dopo una campagna di phishing da parte di UAC-0050 che diffondeva Remcos RAT, il gruppo ha tentato di lanciare un’altra operazione offensiva. Nella nuova campagna di distribuzione massiva di email scoperta, gli hacker di UAC-0050 prendono di mira i settori pubblici ucraino e polacco, sfruttando il nefasto Remcos RAT e un altro malware chiamato Meduza Stealer.

Descrizione dell’attacco UAC-0050: Attività coperta nell’allerta CERT-UA#8218

Il 7 novembre 2023, CERT-UA ha pubblicato un nuovo avviso coprendo il massiccio attacco di phishing da parte del collettivo di hacker UAC-0050 che diffonde email con esche legate a richieste giudiziarie e debiti insieme a un allegato RAR protetto da password. Aprendo questo archivio armato, le macchine target sono soggette a infezioni da Remcos RAT e Meduza Stealer. Inoltre, gli hacker hanno utilizzato il malware AutoIt/Injector. UAC-0050 normalmente ospita i suoi server di controllo per Remcos RAT utilizzando i servizi del provider malese, Shinjiru.

Notavelmente, gli hacker hanno utilizzato account compromessi legittimi per la campagna email, inclusi quelli all’interno del dominio gov.ua. Le email scoperte indicano anche le istituzioni governative polacche come obiettivo degli attacchi, oltre al settore pubblico ucraino.

Come misure di mitigazione potenziali, CERT-UA raccomanda di filtrare gli allegati email, inclusi gli archivi e i documenti protetti da password, a livello di gateway della posta per prevenire intrusioni.

Rileva le intrusioni di UAC-0050 che diffondono Remcos RAT e Meduza Stealer

Le recenti campagne di phishing di UAC-0050 indicano le ambizioni del gruppo di espandere la portata degli attacchi. L’ultima massiccia cyber attacco coperto nell’allerta CERT-UA#8218 identifica sia l’Ucraina che la Polonia come potenziali vittime di intrusioni. La piattaforma di SOC Prime si sforza di aiutare le organizzazioni in molteplici settori, incluso il settore pubblico, a prevenire attacchi di qualsiasi portata e sofisticazione prima che colpiscano.

Fai affidamento sull’elenco curato di algoritmi di rilevamento filtrati dal tag “CERT-UA#8218” per proteggere l’infrastruttura della tua organizzazione contro l’attività di UAC-0050 che distribuisce i malware Remcos RAT e Meduza Stealer. Ecco il link a tutte le regole e le query rilevanti mappate a MITRE ATT&CK® per un’attribuzione degli attacchi più rapida e convertibile in molteplici linguaggi di cybersecurity:

Regole Sigma per rilevare gli attacchi di UAC-0050 coperti nell’allerta CERT-UA#8218

Clicca su Esplora Rilevamenti per raggiungere ancora più algoritmi di rilevamento per una difesa proattiva contro gli attacchi esistenti ed emergenti attribuiti a UAC-0050. L’intero set di regole è arricchito con metadati rilevanti che offrono approfondimenti in-depth e contesto delle minacce informatiche per i ricercatori CTI and gli analisti SOC.

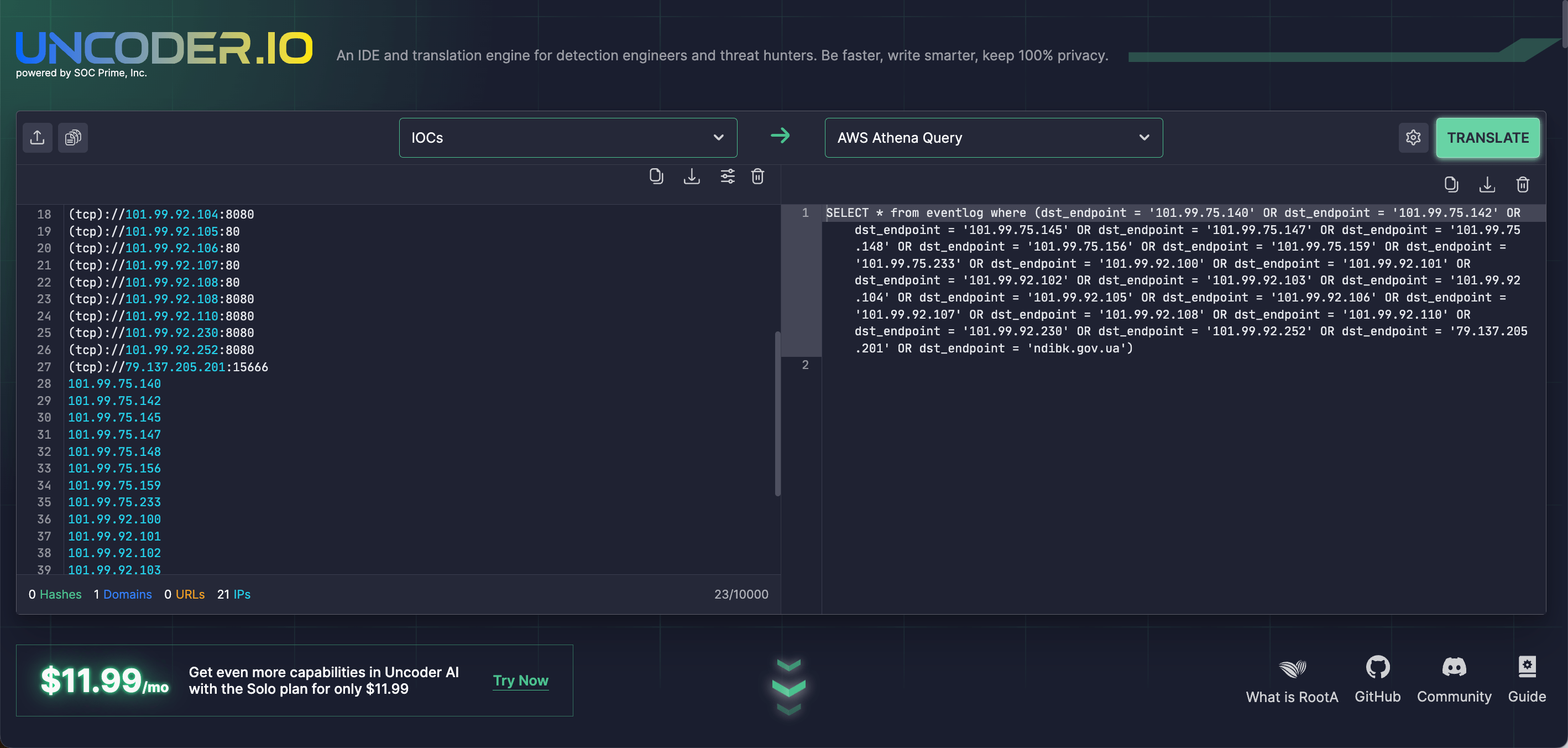

Con Uncoder IO, l’IDE open-source per l’ingegneria delle rilevazioni, i difensori possono sfruttare al meglio il packaging IOC utilizzando i dati forensi di l’ultima ricerca CERT-UA per generare istantaneamente query di ricerca personalizzate pronte per essere eseguite nell’ambiente selezionato.

Contesto MITRE ATT&CK

Per approfondire il contesto informativo dietro il massiccio attacco di phishing di UAC-0050 coperto nell’ultima allerta CERT-UA#8218, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK affrontando le tattiche, tecniche e sotto-tecniche pertinenti:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | System Script Proxy Execution (T1216) | |

Masquerading: Double File Extension (T1036.007) |