Sulla scia del consiglio congiunto sulla cyber sicurezza che avverte i difensori della minaccia sostenuta dall’Iran la collaborazione di Pioneer Kitten con molti gruppi di ransomware, un altro picco nell’attività del ransomware sta causando scompiglio nello scenario delle minacce informatiche. L’FBI, CISA e i partner hanno recentemente emesso un avviso congiunto riguardante l’attività offensiva aumentata degli operatori del RansomHub RaaS, che hanno violato almeno 210 organizzazioni in solo sei mesi dall’emergere del gruppo nell’arena delle minacce informatiche.

Rilevare gli Attacchi RansomHub

Con l’epidemia di ransomware che rimane dilagante come sempre nel 2024 e le richieste di riscatto che aumentano di cinque volte nell’ultimo anno, gli attacchi di ransomware si stanno dimostrando una minaccia crescente per le organizzazioni globali. Il rilascio dell’ultima allerta congiunta AA24-242A delle organizzazioni co-autrici sottolinea la necessità di contrastare proattivamente gli attacchi degli affiliati di ransomware RansomHub. La piattaforma SOC Prime per la difesa cyber collettiva equipaggia i team di sicurezza con algoritmi di rilevamento arricchiti di contesto per aiutarli a identificare tempestivamente le intrusioni di RansomHub.

Clicca sul pulsante Esplora Rilevamenti qui sotto per accedere alla lista dei contenuti SOC rilevanti filtrati dal tag personalizzato basato sull’identificatore dell’allerta. Tutte le regole Sigma nello stack di rilevamento fornito sono allineate con il framework MITRE ATT&CK®, arricchite con metadati azionabili e CTI su misura, e sono pronte per essere utilizzate su molteplici soluzioni SIEM, EDR e Data Lake.

Gli ingegneri della sicurezza possono anche cercare rilevamenti aggiuntivi usando il tag personalizzato “RansomHub” o esplorare le regole Sigma rilevanti per rilevare tentativi di sfruttamento legati alle vulnerabilità note che sono comunemente utilizzate come vettori di accesso iniziale dagli avversari di RansomHub:

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-3519

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-27997

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-46604

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-22515

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-46747

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2023-48788

- Regole Sigma per rilevare tentativi di sfruttamento di CVE-2020-1472

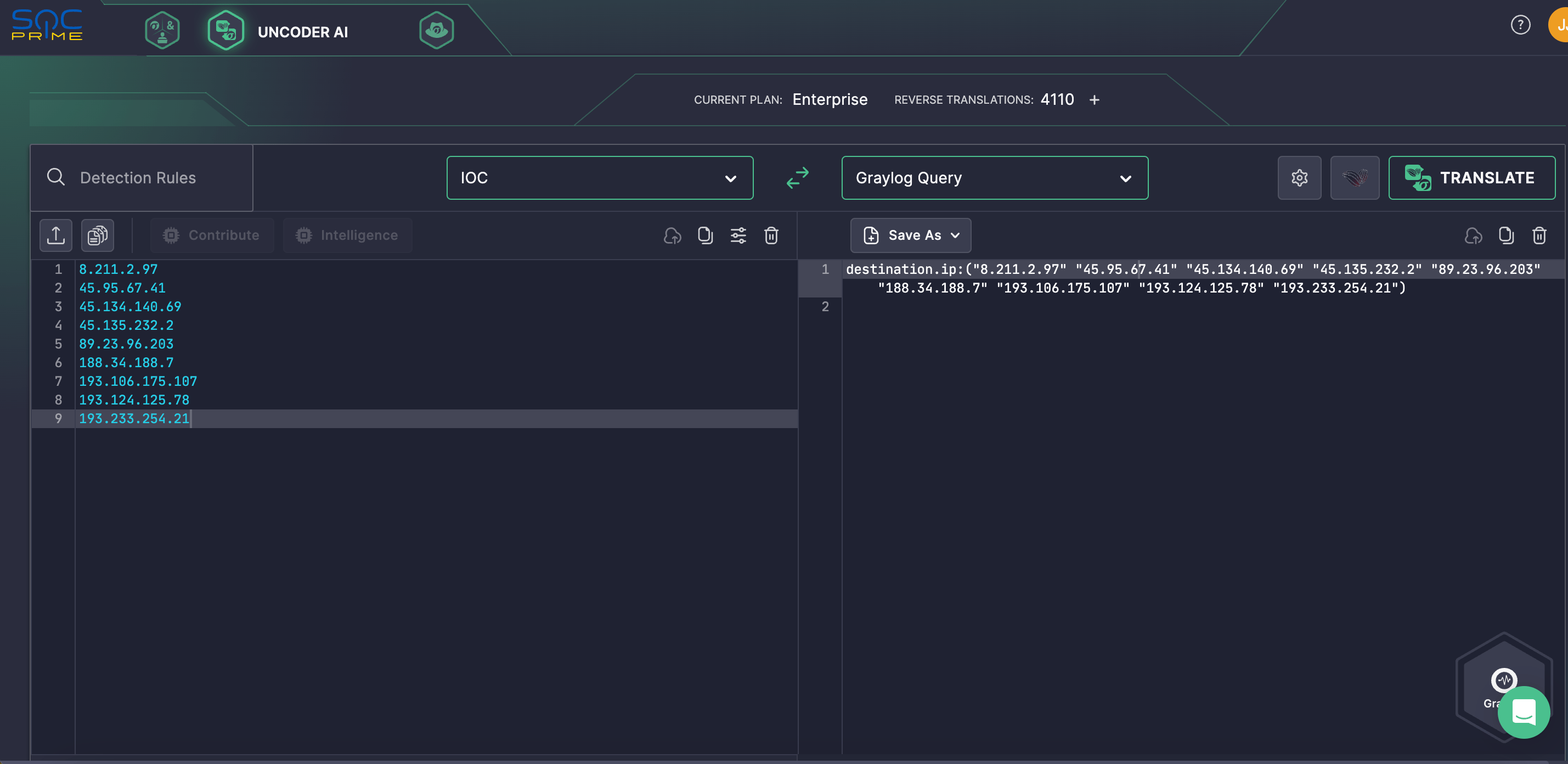

I team di sicurezza possono anche sfruttare il co-pilota AI di SOC Prime per l’ingegneria del rilevamento per semplificare la ricerca delle minacce e il matching degli IOC. Con Uncoder AI, è più facile cercare gli IOC dall’avviso corrispondente AA24-242A e collegati all’attività di RansomHub. I difensori possono convertire senza soluzione di continuità gli IOC rilevanti in query di caccia pronti per essere eseguiti nell’istanza SIEM o EDR scelta.

Analisi degli Attacchi RansomHub

Il 29 agosto 2024, l’FBI e CISA, in collaborazione con altre agenzie autrici, hanno rilasciato l’allerta AA24-242A focalizzata sugli attacchi crescenti contro gli enti statali e le organizzazioni delle infrastrutture critiche, inclusi acqua e acque reflue, IT, sanità, servizi finanziari e telecomunicazioni. Il gruppo RansomHub dietro questi attacchi ha già colpito oltre 210 organizzazioni dalla sua emergenza a febbraio 2024. RansomHub, una volta noto come Cyclops o Knight, è diventato un modello efficace e di successo, attirando recentemente i principali affiliati di ransomware da altre varianti notorie come LockBit and ALPHV.

I mantenitori del ransomware operano sotto il modello RaaS e impiegano un approccio di doppia estorsione, crittografando i sistemi e estraendo dati per convincere le vittime a pagare il riscatto richiesto. La nota di riscatto lasciata durante la crittografia di solito manca di una richiesta specifica o di istruzioni di pagamento. Invece, fornisce un ID cliente e indirizza le vittime a contattare il gruppo ransomware tramite un URL .onion unico nella rete Tor. Le vittime hanno solitamente fino a 90 giorni per pagare prima che i loro dati vengano pubblicati sul sito di fuga dell’avversario.

Come vettore di attacco iniziale, i mantenitori di RansomHub si affidano comunemente a email di phishing, sfruttamento di vulnerabilità, inclusa l’armamento delle vulnerabilità critiche e dei zero-day come CVE-2023-3519, CVE-2023-46604, CVE-2023-22515, o CVE-2020-1472, e password spraying, che prende di mira account compromessi in violazioni dei dati. Gli avversari acquisiscono exploit PoC da risorse pubbliche come ExploitDB o GitHub.

Gli attori di RansomHub eseguono la scansione delle reti usando strumenti come AngryIPScanner, Nmap e PowerShell. Gli attaccanti applicano anche una serie di tecniche per eludere il rilevamento, come rinominare eseguibili di ransomware con nomi innocui, cancellare i log di sistema e utilizzare Windows Management Instrumentation per disabilitare il software antivirus. In alcuni casi, disabilitano anche gli strumenti EDR con le loro utility personalizzate. Per la persistenza, creano o riattivano account utente, utilizzano Mimikatz per raccogliere credenziali e aumentare i privilegi, e si spostano lateralmente attraverso la rete usando metodi come RDP, PsExec, Anydesk e vari strumenti C2 come Cobalt Strike e Metasploit. RansomHub sfrutta anche metodi sofisticati per crittografare i file sul sistema, come l’algoritmo di crittografia Curve 25519, che impiega una coppia di chiavi pubblica/privata unica per ogni organizzazione mirata.

Per minimizzare i rischi degli attacchi di RansomHub, le agenzie autrici consigliano di aderire alle raccomandazioni fornite nella Guida #StopRansomware, rafforzare l’igiene informatica e testare e validare continuamente i controlli di sicurezza esistenti dell’organizzazione. Affidandosi alla suite completa di prodotti SOC Prime per l’ingegneria del rilevamento potenziata dall’AI, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce, le organizzazioni possono difendersi proattivamente contro attacchi di ransomware e altre minacce attuali o emergenti di qualsiasi portata e sofisticazione per costruire una robusta postura di sicurezza informatica.