Panoramica e Analisi, Principali Fonti di Dati e Regole Sigma Rilevanti per Rilevare l’Escalation dei Privilegi

SOC Prime cultiva la collaborazione da una comunità globale di cybersecurity e cura le regole Sigma più aggiornate allineate con il MITRE ATT&CK® framework che consente ai team di concentrarsi sulle minacce che prevedono di più. Con il recentemente rilasciato abbonamenti On Demand per la piattaforma di SOC Prime, i professionisti della sicurezza possono ottenere accesso immediato ai contenuti come codice di rilevamento che corrispondono ai vettori di attacco più rilevanti per le esigenze specifiche dell’organizzazione. In questo articolo del blog, copriremo la panoramica e l’analisi della tattica di Escalation dei Privilegi (TA0004) ed esploreremo le regole Sigma dedicate a questa tattica ATT&CK.

Esplora la Piattaforma Prenota un Incontro

Cos’è l’Escalation dei Privilegi (TA0004)?

Gli avversari hanno obiettivi diversi, ma generalmente influenzano la confidenzialità, l’integrità o la disponibilità dei sistemi critici. L’escalation dei privilegi è l’atto di ottenere privilegi più elevati all’interno di un sistema compromesso. Questi privilegi consentono loro di intraprendere ulteriori azioni, come il movimento laterale verso nuovi host, o azioni privilegiate come leggere o modificare dati protetti.

Contenuto di Rilevamento dell’Escalation dei Privilegi

Rilevare l’escalation dei privilegi è un processo complesso che non può essere limitato a una singola regola e richiede più algoritmi di rilevamento considerando nuove tecniche, strumenti e implementazioni non appena sorgono.

Sigma serve come standard de facto per esprimere query di caccia alle minacce che possono essere utilizzate per sviluppare contenuti di rilevamento applicabili a soluzioni SIEM & XDR più popolari. Visita il repository Sigma su GitHub per più dettagli o esplora come Sigma trasforma la cybersecurity come uno standard di settore indipendente dai fornitori e a prova di futuro.

Sfruttando Uncoder.IO, i team possono tradurre istantaneamente le regole Sigma nella soluzione di sicurezza di loro scelta. In alternativa, utilizzando l’interfaccia a riga di comando, le regole Sigma possono essere convertite nel formato della lingua selezionata tramite il tool SIGMAC .

Di seguito puoi trovare le nostre regole Sigma consigliate che affrontano la tattica di Escalation dei Privilegi (TA0004):

Regola Comportamentale: Windows Debug Privileges Assigned

SeDebugPrivilege è un privilegio all’interno di Windows che consente agli avversari di scalare al conto di sistema locale (l’equivalente Windows del root) debugando i processi di sistema. Questa regola identifica gli account a cui viene assegnato SeDebugPrivilege.

Regola di Exploit: Possibile Escalation dei Privilegi con Dirty Pipe Sfruttando la Sovrascrittura dei Dati in File Arbitrari [CVE-2022-0847] (tramite auditd)

CVE-2022-0847 (Dirty Pipe) è una vulnerabilità che consente a un utente non root di sovrascrivere dati in qualsiasi file di destinazione. Questa regola sfrutta gli eventi syscall da auditd per identificare probabili tentativi di sfruttamento.

Regola Strumento: Possibili Pattern di Esecuzione di AdvancedRun (tramite cmdline)

AdvancedRun è uno strumento gratuito fornito dallo sviluppatore di software Nir Sofer. Lo strumento è stato utilizzato da attori di minacce per scalare da amministratore locale a privilegi di sistema.

Regola Cloud: Possibile Abuso dei Permessi API Azure (tramite azuread)

Le app Azure possono ricevere il ruolo App “AppRoleAssignment.ReadWrite.All”. Con questo permesso, un’app può assegnarsi qualsiasi permesso API, inclusa la possibilità di cambiare i ruoli utente a Amministratore Globale. Questa regola identifica le app a cui vengono concessi permessi di ruolo app sensibili.

Esplora la Piattaforma Prenota un Incontro

Rilevamento dell’Escalation dei Privilegi: Fonti di Log più Comuni

Le regole Sigma disponibili sulla piattaforma di SOC Prime coprono fonti di log aderenti all’ambiente dell’organizzazione. Di seguito sono riportate le cinque fonti di log più comuni normalmente richieste per rilevare l’escalation dei privilegi.

Creazione di Processi

Di seguito puoi trovare le fonti di log più comuni per la creazione di processi:

-

Log di Sicurezza di Windows

- 4688, verifica che i dettagli della riga di comando siano inclusi

-

Sysmon per Windows e Sysmon per Linux

- ID Evento 1

-

Log di Audit Linux

- tipo di evento execve

-

Rilevamento degli Endpoint & Risposta (EDR) | Rilevamento Esteso e Risposta (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione del processo passivi o arricchiti.

Creazione del Servizio and Attività Pianificata Fonti di Creazione Dati

È comune per gli avversari creare servizi e attività per l’escalation dei privilegi. I servizi funzionano con privilegi di sistema, e le attività pianificate possono essere realizzate da amministratori. Le attività pianificate sono normalmente create per funzionare come SISTEMA e poi vengono cancellate in poco tempo.

Ecco alcune comuni fonti di dati per la creazione di servizi e attività pianificate:

-

Log di Sicurezza di Windows

- 7045

- 4698

-

Rilevamento degli Endpoint & Risposta (EDR) | Rilevamento Esteso e Risposta (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione dei servizi / attività pianificate passivi o arricchiti

Log di Identità e Accesso alla Gestione Nativa del Cloud (IAM)

Quando i ruoli utente vengono modificati, i fornitori di cloud generalmente registrano queste modifiche nei Log di Identità e Accesso alla Gestione. Ad esempio, Google Cloud Provider include i log IAM nei loro Cloud Audit Logs.

Log di Attività Nativa della Nuvola

Quando gli utenti accedono o modificano risorse cloud nella nuvola, generalmente viene creato un log di audit che mostra l’accesso. Ad esempio, AWS fornisce i log CloudTrail, mentre Microsoft — i log di AzureActivity. I log di attività appropriati possono aiutare i professionisti della sicurezza a controllare l’accesso a risorse sensibili.

Log di Audit Linux e/o Log EDR/XDR Equivalenti

Monitora l’attività dall’account root usando auditd o una funzione equivalente fornita da un EDR/XDR.

SOC Prime cura principalmente le rilevazioni generate da due fonti primarie che si combinano per produrre competenze collaborative che consentono ai team di tenere il passo con il volume di attacchi in continua crescita. Sia il team interno di sviluppatori di contenuti di SOC Prime che i ricercatori del Threat Bounty Program, tra cui Emir Erdogan, Osman Demir, Nattatorn Chuensangarun, e Sittikorn Sangrattanapitak, hanno principalmente contribuito alla fornitura di contenuti di rilevamento che affrontano la tattica di Escalation dei Privilegi.

Esplora la Piattaforma Prenota un Incontro

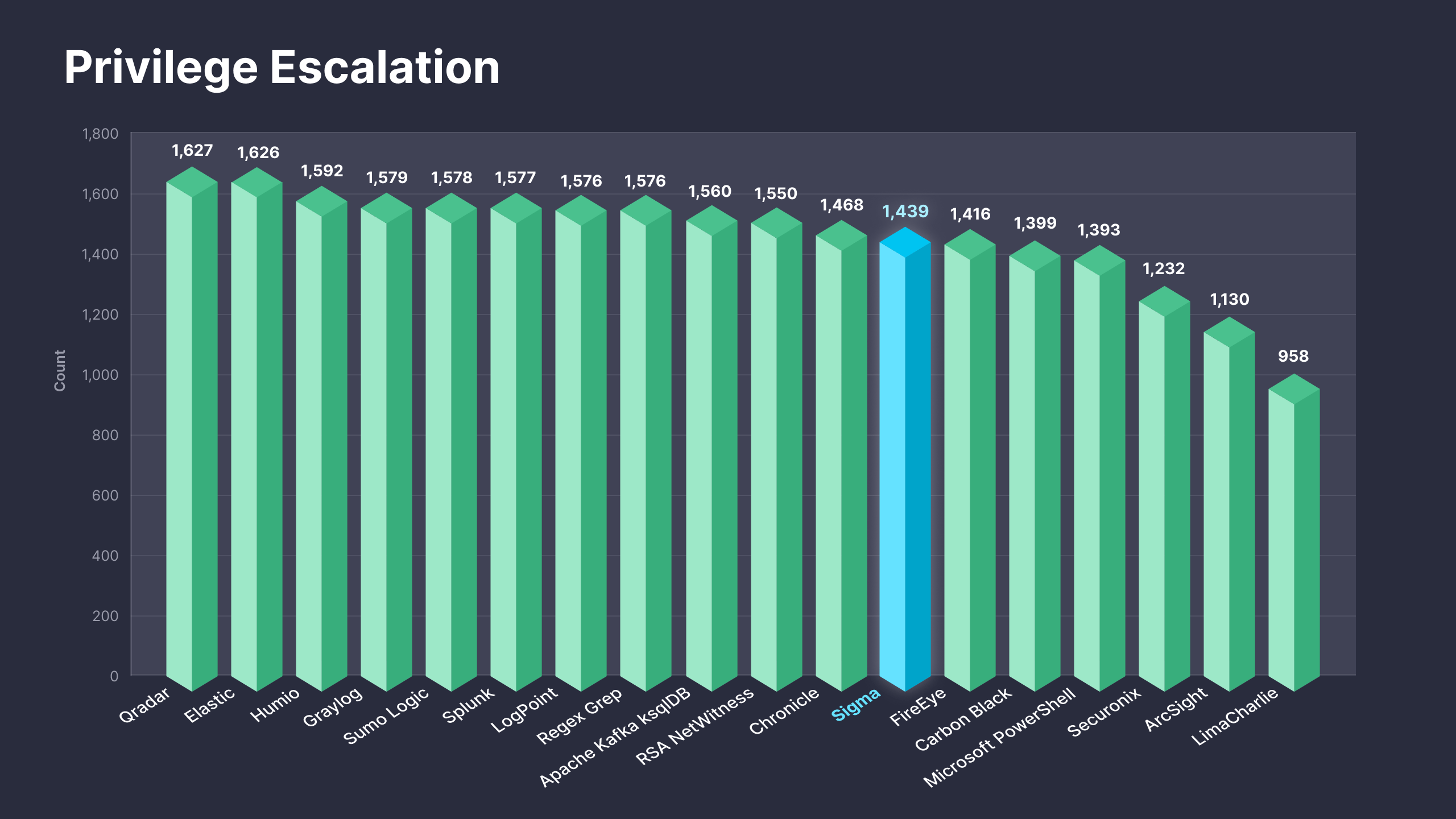

Fig. 1. Regole Sigma che affrontano la tattica di Escalation dei Privilegi (TA0004) insieme a traduzioni per più di 25 piattaforme supportate

I nuovi abbonamenti rilasciati abbonamenti On Demand sono progettati per consentire ai professionisti della sicurezza di trarre immediato valore dalla piattaforma di SOC Prime offrendo accesso diretto ai contenuti di rilevamento che corrispondono al profilo di minacce specifico dell’organizzazione. Come parte di questi abbonamenti, i team possono ottenere accesso immediato a oltre 1.400 regole di rilevamento basate su Sigma che affrontano la tattica di Escalation dei Privilegi insieme a traduzioni disponibili per oltre 25 formati SIEM & XDR. Per maggiori dettagli sui livelli di abbonamento On Demand, si prega di fare riferimento a https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }