Il 28 agosto 2024, un avviso congiunto è stato rilasciato dall’FBI, dal Dipartimento della Difesa e dal CISA, allertando i professionisti della sicurezza informatica su un aumento delle operazioni da parte di avversari collegati all’Iran. Questi attori stanno collaborando sempre più con gruppi di ransomware per colpire i settori dell’istruzione, della finanza, della sanità, degli enti statali e dell’industria della difesa. Conosciuto come Pioneer Kitten, il collettivo di hacker sponsorizzato dallo stato sta lavorando attivamente per infiltrarsi e ottenere accesso alle reti delle organizzazioni mirate, con l’intento di collaborare con operatori di ransomware per eseguire attacchi ransomware. Notoriamente, la maggior parte delle istruzioni inizia con lo sfruttamento di risorse esposte su internet che ospitano specifiche vulnerabilità n-day.

Rilevare Attacchi di Pioneer Kitten

I collettivi di hacker sponsorizzati da stati sono in aumento negli ultimi anni. Questa tendenza rappresenta un pericolo crescente per i difensori informatici a causa della crescente portata e sofisticatezza dei toolkit degli attaccanti. I gruppi APT iraniani rimangono tra i collettivi più attivi nel primo trimestre del 2024, condividendo il primo posto con attori cinesi, nordcoreani e russi.

L’ultima attività di cyber spionaggio coperta nell’ Avviso CISA AA24-241A invita i praticanti della sicurezza informatica a potenziare le loro difese contro Pioneer Kitten (aka Fox Kitten, UNC757, Parisite, RUBIDIUM e Lemon Sandstorm) attualmente in collaborazione con operatori di ransomware per distribuire payload dannosi e rubare dati sensibili da organizzazioni negli Stati Uniti e in Medio Oriente. Piattaforma SOC Prime per la difesa informatica collettiva offre una collezione di regole Sigma dedicate per identificare attività malevole collegate abbinate a soluzioni avanzate di rilevamento e caccia delle minacce per semplificare l’indagine sulle minacce.

Premere il pulsante Esplora Rilevamenti qui sotto e scendere immediatamente a una pila di rilevamento su misura che affronta i TTP di Pioneer Kitten descritti nell’Avviso CISA AA24-241A. Tutte le regole sono compatibili con oltre 30 tecnologie SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK®. Inoltre, le regole sono arricchite con un ampio set di metadati, inclusi riferimenti di intelligence sulle minacce, cronologie degli attacchi e raccomandazioni.

I difensori informatici in cerca di più regole per affrontare i TTP collegati a Pioneer Kitten APT potrebbero cercare nel Mercato del Rilevamento delle Minacce utilizzando tag personalizzati basati sugli identificatori del gruppo: “Pioneer Kitten,” “Fox Kitten,” “UNC757,” “Parisite,” “RUBIDIUM,” “Lemon Sandstorm.”

Poiché è stato osservato che gli hacker di Pioneer Kitten sfruttano un insieme di vulnerabilità note per l’accesso iniziale, i praticanti della sicurezza possono accedere a collezioni dedicate di regole Sigma che affrontano i tentativi di sfruttamento per le CVE al centro dell’attenzione utilizzando i link qui sotto.

Regole Sigma per Rilevare Tentativi di Sfruttamento CVE-2024-24919

Regole Sigma per Rilevare Tentativi di Sfruttamento CVE-2024-3400

Regole Sigma per Rilevare Tentativi di Sfruttamento CVE-2019-19781

Regole Sigma per Rilevare Tentativi di Sfruttamento CVE-2023-3519

Regole Sigma per Rilevare Tentativi di Sfruttamento CVE-2022-1388

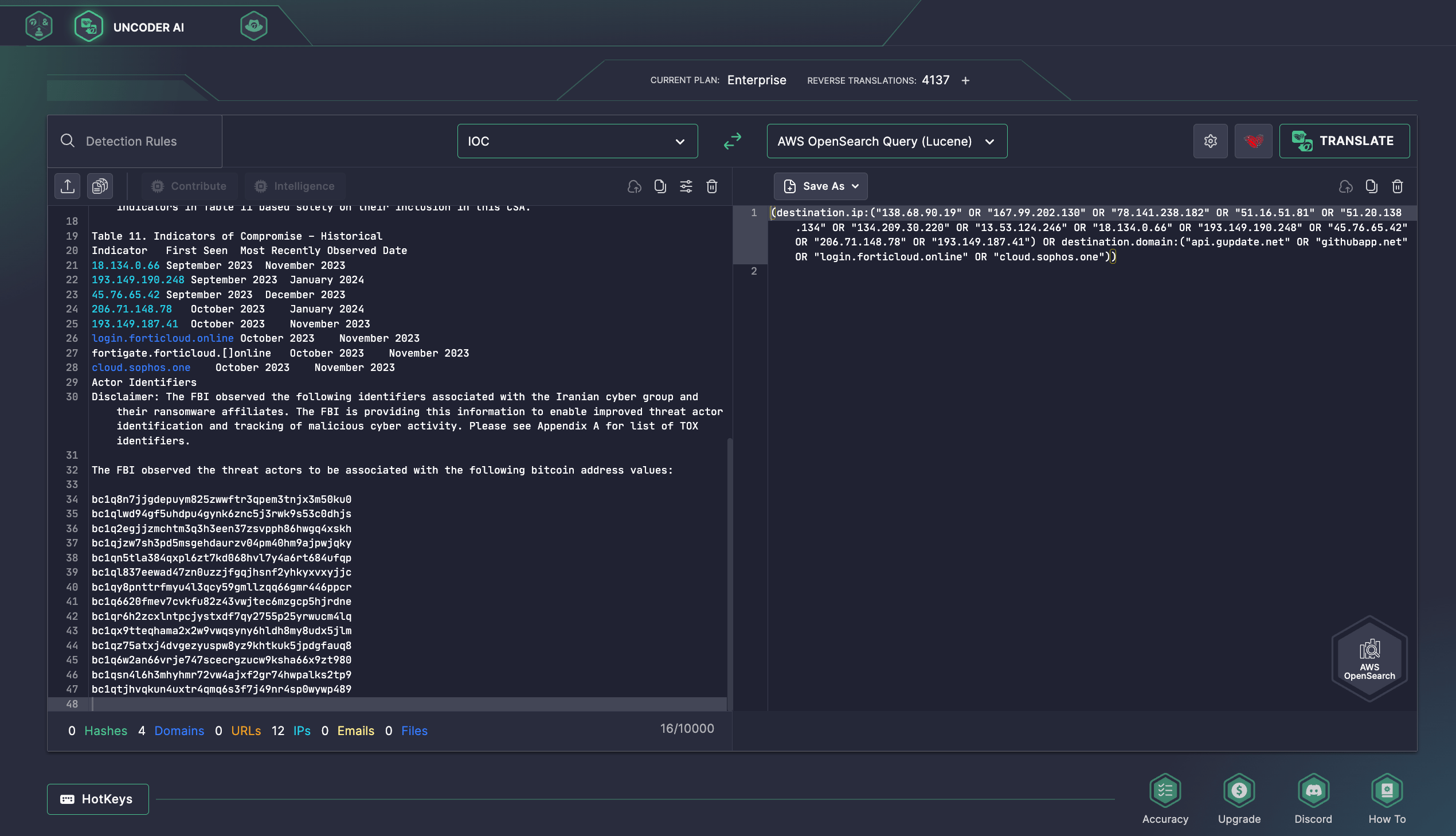

Inoltre, per semplificare l’indagine sulle minacce, i professionisti della sicurezza potrebbero utilizzare Uncoder AI, il primo co-pilota AI dell’industria per l’Ingegneria del Rilevamento, per cacciare immediatamente gli indicatori di compromissione forniti nel relativo avviso. Uncoder AI funge da impacchettatore di IOC, consentendo ai difensori informatici di interpretare senza sforzo gli IOC e generare query di caccia su misura. Queste query possono quindi essere integrate senza soluzione di continuità nei loro sistemi SIEM o EDR preferiti per l’esecuzione immediata.

Analisi degli Attacchi di Pioneer Kitten

L’ultimo avviso di sicurezza da parte dell’FBI, del Cyber Crime Center del Dipartimento della Difesa (DC3) e del CISA notifica ai difensori i crescenti rischi legati all’enorme operazione offensiva orchestrata dagli attori sponsorizzati dallo stato iraniano. In particolare, l’alert AA24-241A dettaglia l’attività del gruppo Pioneer Kitten, concentrandosi sulle organizzazioni statunitensi dal 2017 e identificato nel settore privato con diversi nomi, come Fox Kitten, UNC757, Parisite, RUBIDIUM e Lemon Sandstorm. Il gruppo, direttamente collegato al Governo dell’Iran (GOI), si riferisce frequentemente a se stesso con i soprannomi di “xplfinder” o “Br0k3r.”

Secondo le agenzie federali degli Stati Uniti, il Pioneer Kitten collabora con diversi gruppi di ransomware per lanciare attacchi contro organizzazioni negli Stati Uniti, Israele, Azerbaigian e Emirati Arabi Uniti. Gli hacker iraniani coinvolti in queste operazioni oscurano deliberatamente la loro posizione all’interno dell’Iran e mantengono intenzionalmente vago il loro nazionalità e origine quando interagiscono con i loro partner ransomware. Separato dalle loro attività di ransomware, il gruppo Pioneer Kitten sta anche conducendo una campagna più ampia focalizzata sul furto di “dati tecnici sensibili” da organizzazioni in Israele e Azerbaigian.

Il gruppo Pioneer Kitten è stato scoperto a collaborare direttamente con gruppi di ransomware nefasti come NoEscape, Ransomhouse e ALPHV (BlackCat), assistendo nelle operazioni di crittografia in cambio di una quota del riscatto. Il loro ruolo si estende oltre la fornitura di accesso: lavorano attivamente con altri affiliati di ransomware per bloccare le reti della vittima e pianificare strategie di estorsione.

L’FBI ha anche collegato questo gruppo a campagne di hack-and-leak, come l’operazione Pay2Key alla fine del 2020. In questa campagna, gli attori hanno utilizzato il sito .onion ospitato su infrastruttura cloud di un’organizzazione precedentemente compromessa. Dopo aver rubato dati, hanno pubblicizzato la violazione sui social media, taggando vittime e testate giornalistiche, e hanno fatto trapelare i dati online. A differenza dei tipici attacchi ransomware, Pay2Key sembrava essere un’operazione di informazione mirata a interrompere l’infrastruttura informatica di Israele piuttosto che essere principalmente motivata finanziariamente.

Gli attori collegati al GOI ottengono l’accesso iniziale alle reti delle vittime sfruttando vulnerabilità nei servizi remoti esterni su risorse esposte pubblicamente. Nella campagna più recente, sono stati osservati a scansire indirizzi IP con Check Point Security Gateways per vulnerabilità relative a CVE-2024-24919. A metà primavera 2024, probabilmente cercavano sistemi vulnerabili a CVE-2024-3400 come vettore di accesso iniziale. Inoltre, è noto che hanno sfruttato vulnerabilità di Citrix Netscaler, inclusa la CVE-2019-19781, e la vulnerabilità BIG-IP iControl REST (CVE-2022-1388).

Dopo aver sfruttato le istanze vulnerabili, Pioneer Kitten utilizza diverse tecniche per mantenere la persistenza e il controllo sulle reti compromesse, inclusa la cattura delle credenziali di accesso, il dispiegamento di una webshell, il posizionamento di webshell aggiuntive immediatamente dopo che i proprietari dei sistemi correggono le vulnerabilità, la manipolazione delle applicazioni di zero-trust e di altre politiche di sicurezza per evitare il rilevamento, la creazione di attività pianificate malevole e l’installazione di backdoor.

Applicano inoltre una serie di tecniche avversarie per l’esecuzione, l’elevazione dei privilegi e l’elusione della difesa, includendo il riutilizzo di credenziali compromesse da dispositivi come Citrix Netscaler per accedere ad altre applicazioni, l’abuso di credenziali amministrative, la disabilitazione del software di protezione della sicurezza per bypassare l’analisi anti-malware, e l’uso di un account amministrativo compromesso per scopi offensivi. Gli hacker iraniani esportano anche gli hive del registro di sistema e le configurazioni del firewall di rete sui dispositivi impattati ed esfiltrano sia i dati degli utenti che quelli di rete. Per comando e controllo, si affidano all’utilità AnyDesk per un accesso remoto di backup e sfruttano strumenti di tunneling Ligolo o NGROK per stabilire connessioni in uscita.

Per minimizzare i rischi degli attacchi di Pioneer Kitten, i difensori raccomandano di applicare patch per le CVE sfruttate dal gruppo, indagare per le credenziali rubate e le fermate nel caso di sfruttamento delle vulnerabilità, e controllare per attività malevole uniche, come specifici nomi utente, l’uso di strumenti specifici dal toolkit degli avversari, e monitorare le richieste in uscita. Attack Detective di SOC Prime aiuta le organizzazioni a ottimizzare il rischio della loro postura di cybersecurity ottenendo una visibilità completa delle minacce e migliorando la copertura del rilevamento, avendo accesso a regole di alta qualità e basso rumore per l’allerta, e abilitando la caccia automatica delle minacce.