Il 16 giugno 2023, i ricercatori del CERT-UA hanno emesso un nuovo avviso riguardante la recente attività dannosa mirata all’Università Nazionale della Difesa dell’Ucraina, intitolata a Ivan Cherniakhovskyi, la principale istituzione educativa militare del paese. In questa campagna in corso, gli attori della minaccia diffondono PicassoLoader e Cobalt Strike Beacon sui sistemi compromessi tramite un file dannoso contenente una macro e un’immagine esca con l’emblema dell’università. L’attività dannosa è attribuita al collettivo di hacker tracciato come UAC-0057 aka GhostWriter.

Analisi dell’Attacco UAC-0057 aka GhostWriter

L’inizio dell’estate 2023 ha intensificato l’attività nel panorama delle minacce informatiche. All’inizio di giugno, il CERT-UA ha avvertito la comunità mondiale dei difensori informatici delle operazioni di cyber spionaggio in corso contro le organizzazioni ucraine e dell’Asia centrale legate al gruppo UAC-0063. A metà giugno, un’altra ondata di attacchi informatici ha creato scompiglio nell’arena delle minacce coperte nel corrispondente allarme CERT-UA#6852.

I ricercatori di sicurezza informatica hanno recentemente scoperto un file PPT contenente una macro dannosa e un’immagine emblema dell’Università Nazionale della Difesa dell’Ucraina intitolata a Ivan Cherniakhovskyi, attirando i rappresentanti mirati della corrispondente istituzione educativa ad aprire il documento. La catena di infezione inizia aprendo il documento e attivando la macro dannosa che porta alla generazione di un file DLL insieme a un file di collegamento per avviare il primo. Il file DLL dannoso è identificato come il malware PicassoLoader, comunemente utilizzato dal gruppo di hacker UAC-0057, noto anche come GhostWriter. PicassoLoader scarica e lancia un malware dropper .NET, che a sua volta decritta e lancia un altro file DLL. Quest’ultimo è utilizzato per decrittare e lanciare il famigerato Cobalt Strike Beacon malware sui sistemi compromessi. Gli attori delle minacce mantengono la persistenza del file DLL sopra citato tramite un’attività pianificata o creando un file LNK nella cartella di avvio automatico.

Secondo la ricerca CERT-UA, i server di accesso remoto del malware sono situati in Russia, tuttavia, i nomi dei domini sono nascosti attraverso le capacità di Cloudflare.

Rilevamento dell’Attività Dannosa del Gruppo UAC-0057 Coperta nell’Allerta CERT-UA#6852

Di fronte al continuo aumento degli attacchi informatici contro l’Ucraina e i suoi alleati, i difensori della sicurezza informatica stanno facendo sforzi concertati per aumentare la consapevolezza e mitigare rapidamente i rischi associati. In risposta al nuovo avviso CERT-UA#6852 riguardante l’attività dannosa del gruppo di hacker UAC-0057 tracciato anche come GhostWriter, la piattaforma SOC Prime ha rilasciato regole Sigma curate disponibili al link qui sotto:

Gli algoritmi di rilevamento sono allineati con il quadro MITRE ATT&CK® v12, arricchito con informazioni e metadati rilevanti, e può essere applicato a decine di tecnologie SIEM, EDR, e XDR. Per semplificare la ricerca delle regole Sigma sopra menzionate, gli ingegneri della sicurezza possono applicare i tag filtro personalizzati basati sull’ID del gruppo (“UAC-0057”) o sul corrispondente avviso CERT-UA (“CERT-UA#6852”).

Per accedere all’intera collezione di regole Sigma per il rilevamento dell’attività di GhostWriter, fai clic sul pulsante Esplora Rilevamenti qui sotto. Consulta i link ATT&CK, CTI, e altro contesto di minacce informatiche per rimanere sempre aggiornato.

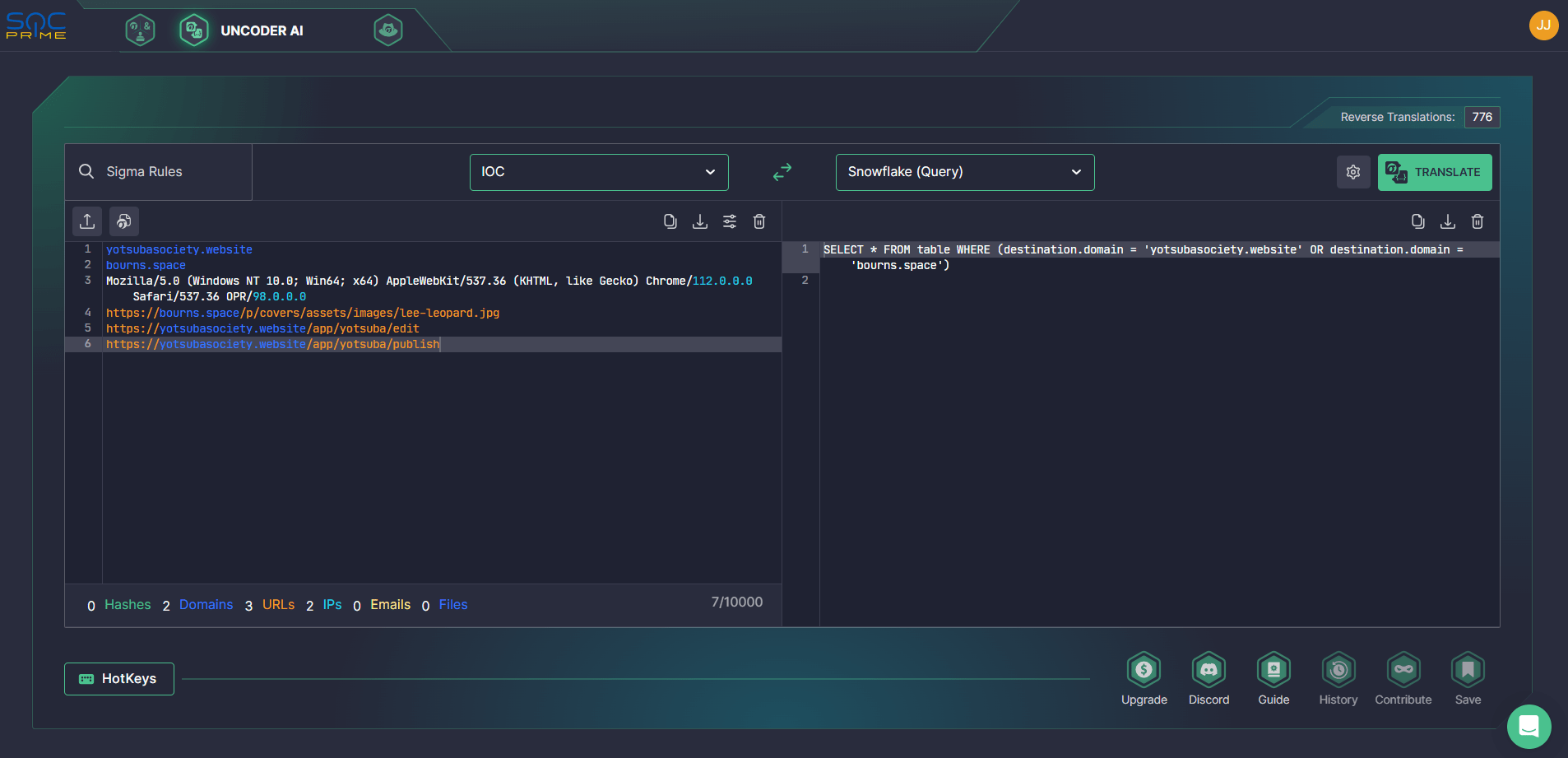

Gli esperti di sicurezza informatica possono anche cercare facilmente indicatori di compromissione relativi all’attività avversaria UAC-0057 forniti nell’ultimo research del CERT-UA. Affidati a Uncoder AI per generare immediatamente query personalizzate di IOC pronte per essere eseguite nell’ambiente SIEM o EDR selezionato e identificare tempestivamente l’infezione di PicassoLoader e Cobalt Strike Beacon nella tua infrastruttura.

Contesto MITRE ATT&CK

Per esplorare il contesto dietro l’ultima campagna dannosa UAC-0057 riportata nell’avviso CERT-UA#6852, tutte le regole Sigma dedicate sono automaticamente etichettate con ATT&CK affrontando le corrispondenti tattiche e tecniche: