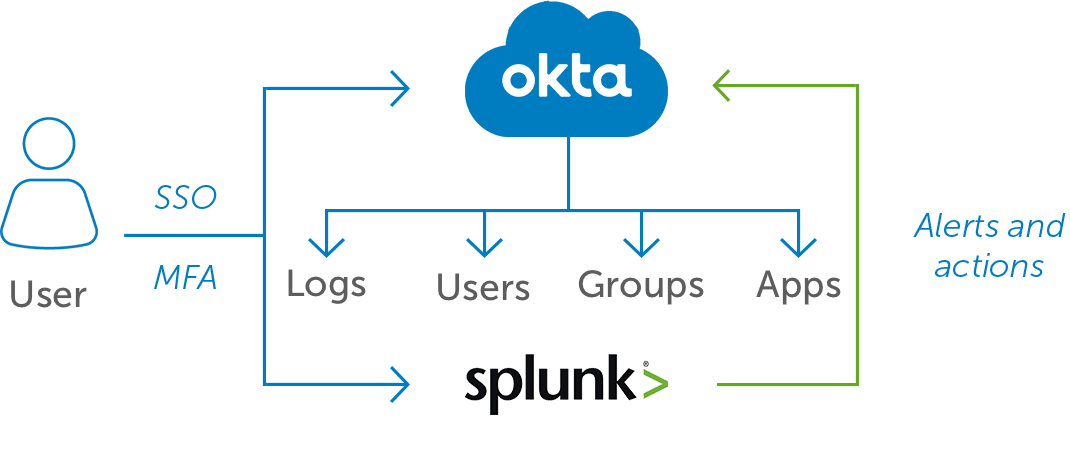

Nel mondo di oggi, con le tecnologie in rapida evoluzione, le organizzazioni affrontano due grandi sfide: “come gestire” e “come proteggere una grande quantità di dati.” È qui che Splunk risulta utile. Questo SIEM aiuta le aziende a raccogliere, analizzare e monitorare i file di log. È diventato una necessità in quanto fornisce informazioni credibili alle aziende. Allo stesso tempo, Okta è una soluzione popolare per la gestione delle identità e degli accessi (IAM).

Integrare Splunk con Okta aiuta le organizzazioni a semplificare l’autenticazione degli utenti, la registrazione degli audit e il controllo degli accessi. Quindi, Splunk e Okta sono due strumenti potenti che possono migliorare significativamente la sicurezza e la visibilità dei sistemi e delle applicazioni di un’organizzazione. Oggi, vediamo i vantaggi e i passaggi coinvolti nella configurazione di Splunk in Okta.

Secondo Okta, sfruttando l’integrazione tra Okta e Splunk, puoi ottenere i seguenti benefici:

Fonte: Okta

Integrazione Okta & Splunk: Guida passo a passo

La configurazione di Splunk in Okta comporta diversi passaggi importanti. Ecco una guida passo a passo per aiutarti nel processo. Prima di iniziare, assicurati di avere un account Splunk valido con accesso amministrativo per configurare l’integrazione con Okta.

Passo 1: Aggiunta dell’app Splunk a Okta

Per avviare il processo d’integrazione tra Okta e Splunk , dovresti prima aggiungere l’app Splunk a Okta. L’app Splunk è un “connettore” tra Okta e Splunk che consente il trasferimento dati tra questi due sistemi. Per aggiungere manualmente l’app Splunk a Okta, segui questi passaggi:

- Accedi al tuo account amministrativo Okta e naviga verso il Dashboard Amministrativo di Okta.

- Clicca sulla scheda Applicazioni e vai su Sfoglia il Catalogo delle App.

- Cerca “Splunk” nella Rete di Integrazione Okta o scegli Crea Nuova App.

- Clicca su Add e compila un etichetta dell’Applicazione (è un nome per l’applicazione (ad es., “Splunk 1”), e inserisci il tuo URL Splunk.

- Clicca su Successivo per procedere, e ora, è il momento di configurare Okta SLO.

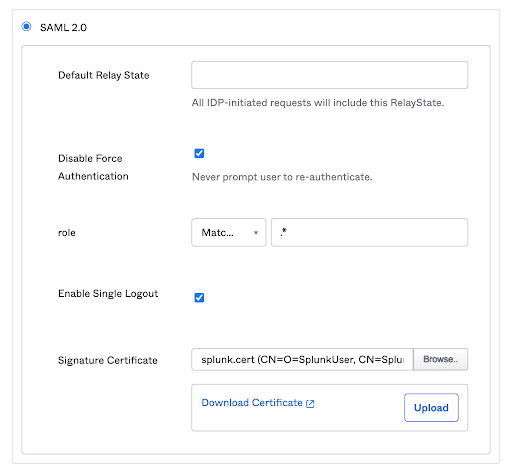

Passo 2: Configurazione del Logout Singolo di Okta (SLO)

Ora, configuriamo il Logout Singolo di Okta (SLO). Ti consente di uscire da Okta e altre applicazioni simultaneamente con un’unica azione. Abilitare SLO è importante poiché garantisce di essere disconnessi in modo sicuro sia da Okta sia da Splunk quando iniziano il processo di disconnessione. Ecco come configurare Okta SLO:

- Accedi all’app Splunk all’interno di Okta e vai alla scheda Accesso .

- Abilita l’opzione Logout Singolo e aggiungi il tuo file splunk.cert nel campo Certificato di Firma .

- Salva le modifiche di configurazione.

Passo 3: Popolamento di Splunk con i Metadati di Okta

Prima di passare all’istanza Splunk, fai quanto segue nelle impostazioni dell’Applicazione Okta:

- Vai alla scheda Accesso .

- Clicca sulla scheda Visualizza Istruzioni di Configurazione Può tenere questa pagina aperta, poiché contiene informazioni necessarie per configurare Splunk.

- Ora, passa all’istanza di Splunk per configurare Splunk per SAML SSO:

Accedi alla tua istanza Splunk ed effettua il login come amministratore.

- Naviga nel menu

- Impostazioni e seleziona Configura SAML Configura SAML.

- Clicca su Quindi, dovrai specificare i metadati del provider di identità (IdP) caricando un file XML..

- Successivamente, tutti i campi dovrebbero essere compilati automaticamente. Assicurati che i seguenti dettagli siano corretti. Se non lo sono, compilarli dalle istruzioni di configurazione di Okta:

- Entity ID (puoi impostarlo su

- Single Sign-On (SSO) & Single Log Out (SLO) – questi link saranno gli stessi tranne per Single Sign-On (SSO) & Single Log Out (SLO) – questi link saranno gli stessi tranne per).

- alla fine dell’URL. alla fine dell’URL. or alla fine dell’URL. Percorso del certificato IdP.

- Salva la configurazione.

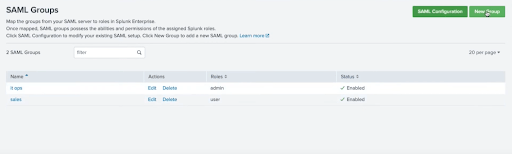

- Passo 4: Mappatura dei Gruppi Okta ai Ruoli di Splunk

La mappatura dei gruppi Okta ai ruoli di Splunk garantisce un efficace controllo degli accessi dentro Splunk basato sul gruppo Okta a cui un utente appartiene. Configurando questa mappatura, puoi assegnare automaticamente ruoli appropriati agli utenti quando si autenticano tramite Okta. Segui questi passaggi per mappare i gruppi Okta ai ruoli di Splunk:

Nell’app Splunk, quando hai già scelto SAML come metodo di autenticazione, dovresti poter accedere ai

- Gruppi SAML Quando clicchi su.

- Nuovo Gruppo , puoi assegnare un Nome Gruppo e i corrispondenti Ruoli di Splunk (ad es., amministratore).Al momento del login, gli utenti SAML vengono aggiunti a Splunk. I dati dell’utente (email e nome) saranno inviati da Okta a Splunk come attributi SAML.

- In questo modo, gli utenti accedono a Splunk da Oktasemalessly utilizzando i loro account Splunk, e i loro ruoli Splunk sono anche mappati a seconda dei gruppi in cui sono inseriti.

- Quando gli utenti sono aggiunti o rimossi dai gruppi Okta, i loro privilegi di accesso in Splunk vengono regolati automaticamente. Mantenendo controlli di accesso coerenti su entrambi i sistemi, le organizzazioni possono

migliorare la sicurezza e migliorare l’efficienza complessiva del sistema. Passo 5: Abilitare Funzionalità di Sicurezza Aggiuntive (Opzionale)

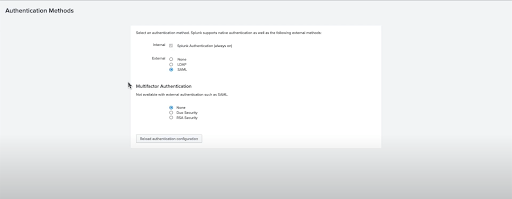

Puoi configurare funzionalità di sicurezza aggiuntive, come l’Autenticazione Multi-Fattore (MFA) e le politiche di accesso adattivo, secondo le esigenze della tua organizzazione. Per fare ciò, segui quanto segue:

Vai alla Console Amministrativa di Okta.

- Naviga fino a Splunk in

- Scorri fino alla sezione Applicazioni.

- Clicca sulla scheda Accesso .

- . e seleziona Abilita MFA per l’app Splunk selezionando i fattori MFA desiderati tra le opzioni disponibili.

- Ricorda di comunicare la configurazione MFA agli utenti all’interno della tua organizzazione. Informali delle misure di sicurezza aggiuntive e spiega come configurarle e usarle.

Passo 6: Monitorare e Manutenere

Come con qualsiasi soluzione, la manutenzione è essenziale. L’integrazione tra

Splunk e Okta non è un’eccezione. Prima di tutto, assicurati dell’aspetto della sicurezza. Per questo, monitora i log e le prestazioni del sistema. I passaggi più semplici sarebbero controllare i seguenti fattori: Qualsiasi attività sospetta, modelli insoliti, alcuni accessi anomali, ecc.

- Ricorda sempre di ispezionare l’uso delle risorse del tuo sistema. Gli alti valori di utilizzo di CPU, memoria e spazio su disco potrebbero essere indicatori di attività maligne.

- Altri passaggi importanti sarebbero aggiornare e correggere continuamente entrambi i tuoi sistemi per evitare eventuali vulnerabilità e bug. E infine, se apporti modifiche al tuo

e alla configurazione, assicurati di testarli e risolvere i problemi se necessario. non è un’eccezione. Prima di tutto, assicurati dell’aspetto della sicurezza. Per questo, monitora i log e le prestazioni del sistema. I passaggi più semplici sarebbero controllare i seguenti fattori: Con il panorama delle minacce informatiche in continua espansione, le organizzazioni progressiste cercano modi per rafforzare le loro capacità di difesa informatica e rilevare tempestivamente le minacce emergenti. Gestire infrastrutture multi-tenant e analizzare grandi masse di dati provenienti da fonti disparate può rappresentare una sfida ardua che richiede ulteriore tempo e sforzi da parte del team SOC, soprattutto per le organizzazioni che operano con stack tecnologici SIEM o EDR diversificati. La piattaforma SOC Prime per la difesa informatica collettiva offre una soluzione praticabile consentendo la traduzione semplificata dei contenuti di rilevamento per 28 tecnologie SIEM, EDR e XDR, tra cui Splunk.

Iscriviti alla

piattaforma SOC Prime e sfrutta al massimo oltre 12K avvisi e query Splunk disponibili nel più grande mercato di rilevamento delle minacce al mondo e converti istantaneamente le regole Sigma nel formato Splunk supportato dalla potenza dell’intelligenza aumentata con I clienti Splunk possono anche fare affidamento sull’app SOC Prime CCM per Splunk per trasmettere continuamente nuove regole e aggiornamenti delle regole dalla piattaforma SOC Prime a istanze Splunk sia cloud sia on-premises. L’app è disponibile direttamente da I clienti Splunk possono anche fare affidamento sull’app SOC Prime CCM per Splunk per trasmettere continuamente nuove regole e aggiornamenti delle regole dalla piattaforma SOC Prime a istanze Splunk sia cloud sia on-premises. L’app è disponibile direttamente da.

Diagramma che mostra l’integrazione tra Splunk e Okta Diagramma che mostra l’integrazione tra Splunk e Okta.