Febbraio 2023 può essere segnato come un mese di campagne di avversari in corso contro l’Ucraina, sfruttando il vettore di attacco phishing e utilizzando software di accesso remoto. Subito dopo gli attacchi di phishing che si diffondono Remcos RAT e abusano del software Remote Utilities, un’altra distribuzione massiva di email indirizzata a organizzazioni ucraine attira l’attenzione dei difensori informatici. L’ ultimo alert CERT-UA#6011 spiega questa campagna di phishing mirata che impersona il Tribunale distrettuale Pechersk di Kyiv e mirata a distribuire lo spyware Remcos sui sistemi compromessi.

Attacchi Phishing che Sfruttano il Malware Remcos Coperti nell’Alert CERT-UA#6011

Con l’avvicinarsi dell’anniversario di un anno della guerra su vasta scala in Ucraina, le forze offensive stanno aumentando la loro attività dannosa, principalmente attraverso il vettore di attacco phishing. Nel febbraio 2023, almeno tre campagne di avversari in corso contro l’Ucraina erano in evidenza nell’arena delle minacce informatiche, tutte le quali hanno sfruttato strumenti di accesso remoto probabilmente per attività di cyber spionaggio.

Il 21 febbraio 2023, i ricercatori CERT-UA hanno emesso un nuovo alert avvertendo i difensori informatici di un altro attacco phishing che diffonde lo spyware Remcos. La campagna di email fraudolente in corso segue schemi comportamentali familiari osservati negli attacchi di febbraio precedenti. Gli attaccanti si travestono da mittente come il Tribunale distrettuale Pechersk di Kyiv e applicano un file RAR esca cercando di ingannare gli utenti mirati ad aprirlo. La catena d’infezione è innescata dall’estrazione dell’archivio, che contiene un file TXT e un altro file RAR protetto da password. Quest’ultimo, a sua volta, contiene il file eseguibile esca dannoso con una firma digitale fraudolenta mascherata come legittima. L’ultimo file EXE verrà eseguito rilasciando lo spyware Remcos sul sistema compromesso.

Dopo aver ottenuto l’accesso al sistema mirato e aver diffuso con successo l’infezione, gli attaccanti procedono con l’esfiltrazione di dati e possono sfruttare il computer compromesso per il riconoscimento della rete e ulteriori attacchi sull’infrastruttura dell’organizzazione.

L’indagine CERT-UA ha collegato i modelli di comportamento avversario osservati nella campagna di phishing in corso con quelli simili mostrati dagli attori delle minacce in un altro attacco informatico di febbraio sfruttando software Remote Utilities. I ricercatori hanno scoperto indirizzi IP identici usati per una delle e-mail nell’ultima campagna e quella precedente. Basandosi su similitudini comportamentali osservate, i ricercatori CERT-UA suggeriscono di monitorare due collettivi di hacking dietro entrambe le campagne (UAC-0050 e UAC-0096) sotto un unico identificativo UAC-0050.

Rileva l’Ultima Campagna di Spyware Remcos Mirata alle Entità Ucraine

L’Ucraina continua a combattere in prima linea nella prima guerra informatica su vasta scala nella storia umana, costantemente resistendo all’avalanche di attacchi informatici contro enti governativi e beni aziendali. Per aiutare l’Ucraina e i suoi alleati a difendersi in modo proattivo dalle intrusioni affiliate alla Russia di qualsiasi scala e a rilevare TTP avversari, la piattaforma SOC Prime per la difesa informatica collettiva fornisce accesso a un elenco completo di regole Sigma che rilevano l’attività dannosa associata a abuso di spyware Remcos e software Remote Utilities. Tutte le rilevazioni sono compatibili con oltre 25 soluzioni SIEM, EDR ed XDR per garantire che i professionisti della sicurezza possano sfruttare quelle che corrispondono al loro ambiente di sicurezza.

Premi il Esplora le Rilevazioni pulsante qui sotto per accedere al set dedicato di alert curati e query di hunting arricchite con metadati estesi, comprese riferimenti MITRE ATT&CK® e link di cyber threat intelligence. Per semplificare la ricerca di regole Sigma rilevanti, la piattaforma SOC Prime supporta la filtrazione tramite tag personalizzati “UAC-0050”, “UAC-0096”, e “CERT-UA#6011” basati su un alert dedicato CERT-UA e sugli identificativi corrispondenti dei collettivi di hacking.

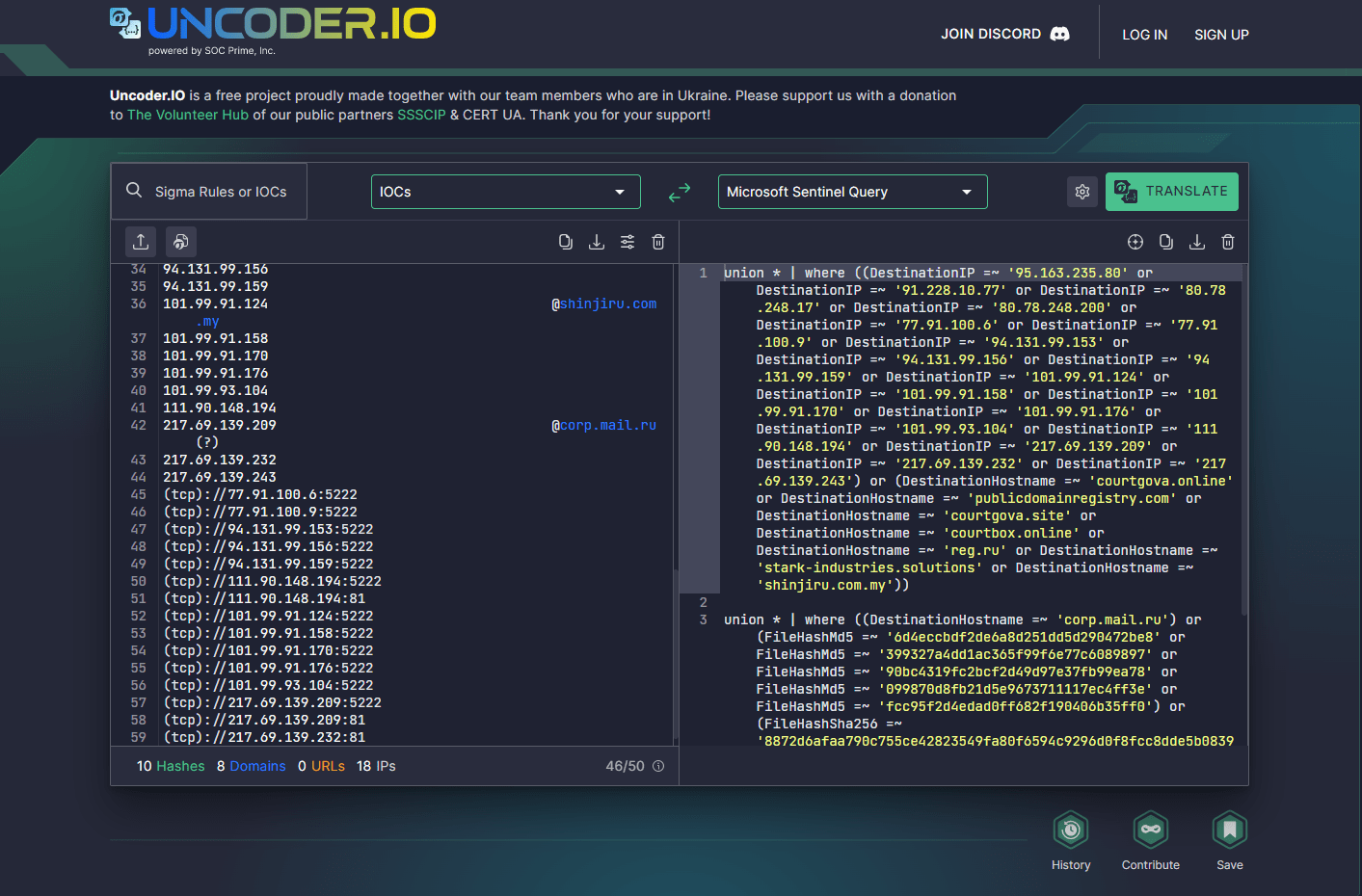

I performer di sicurezza possono anche semplificare le loro attività di minaccia cercando indicatori di compromissione rilevanti utilizzando la nuova versione di Uncoder.IO strumento che aiuta a convertire IoC in query di hunting curate pronte per essere eseguite in un ambiente SIEM & XDR scelto. Basta trovare IoC rilevanti utilizzando la barra di ricerca o incollare il testo con file, host o rete IoC forniti da CERT-UA per ottenere immediatamente una query ottimizzata per le prestazioni. Uncoder.IO è un progetto gratuito sviluppato con la privacy in mente — nessuna autenticazione, nessuna raccolta di log e tutti i dati vengono mantenuti basati sulla sessione per la tua tranquillità.

Contesto MITRE ATT&CK

Per approfondire il contesto dietro la campagna dannosa Remcos riportata nell’alert CERT-UA#6011, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK v12 affrontando le tattiche e tecniche rilevanti: