I difensori informatici osservano volumi crescenti di attacchi informatici contro l’Ucraina e i suoi alleati lanciati dalle forze offensive russe, con l’aggressore che sfrutta frequentemente il vettore di attacco del phishing e il settore pubblico che funge da obiettivo principale.

CERT-UA notifica i difensori informatici della campagna di phishing in corso contro gli enti statali ucraini, distribuendo massivamente email con oggetto lure e un allegato che maschera il mittente come CERT-UA con il corrispondente indirizzo email. In questo modo, gli attori delle minacce tracciati come UAC-0154 stanno tentando di compromettere gli utenti mirati sfruttando un nuovo strumento open-source chiamato MerlinAgent con il suo codice sorgente disponibile su GitHub.

Descrizione dell’attacco UAC-0154 che utilizza MerlinAgent

Il 5 agosto 2023, i ricercatori CERT-UA hanno emesso due nuovi avvisi, CERT-UA#6995 e CERT-UA#7183, coprendo i dettagli della distribuzione di massa delle email attribuita al gruppo di hacker UAC-0154 e mirata ai funzionari statali ucraini. In questa campagna di phishing in corso, gli hacker applicano l’oggetto email esca relativo alle raccomandazioni per l’installazione di MS Office insieme all’allegato email CHM travestito da file utile con i dettagli sulla minaccia informatica e mascherando il mittente come CERT-UA stesso.

L’apertura del file esca CHM porta all’esecuzione di codice JavaScript, che a sua volta, lancia uno script PowerShell destinato a scaricare, decrittare e decomprimere un archivio GZIP. Quest’ultimo contiene un file eseguibile, progettato per infettare i sistemi mirati utilizzando lo strumento open-source MerlinAgent con il suo codice sorgente disponibile pubblicamente su GitHub. Inoltre, il gruppo UAC-0154 ha approfittato del servizio di file legittimo chiamato Catbox.

CERT-UA ha rivelato che uno dei primi casi di utilizzo di MerlinAgent risale alla prima metà di luglio 2023, quando le autorità governative ucraine sono state esposte a un attacco di phishing coperto nell’avviso CERT-UA#6995.

Rilevamento delle attività di UAC-0154 coperto negli avvisi CERT-UA#6995 e CERT-UA#7183

L’aumento del numero di campagne di phishing contro l’Ucraina e i suoi alleati richiede un’ultra-responsività da parte dei difensori informatici per identificare tempestivamente l’infezione e porre rimedio in modo proattivo alla minaccia. La piattaforma SOC Prime equipaggia i team di sicurezza con strumenti innovativi e convenienti per migliorare la loro maturità nella cybersecurity mentre massimizzano il valore degli investimenti in SOC.

Per aiutare i difensori a sventare gli attacchi in corso del collettivo di hacker UAC-0154 coperti nei corrispondenti avvisi CERT-UA#6995 e CERT-UA#7183, la piattaforma SOC Prime cura regole Sigma pertinenti arricchite con contesto di minacce informatiche, mappate a MITRE ATT&CK®, e convertibili automaticamente alle tecnologie leader di settore SIEM, EDR e XDR. Tutti gli algoritmi di rilevamento sono filtrati dai tag basati sul gruppo e sugli identificatori principali (“CERT-UA#6995”, “CERT-UA#7183”, “UAC-0154”), consentendo agli utenti di sceglierne uno qualsiasi per ottimizzare la ricerca dei contenuti.

Fare clic sul Esplora Rilevamenti pulsante qui sotto per ottenere le regole Sigma sopra menzionate e immergersi nel contesto rilevante della minaccia informatica per assistere nelle operazioni quotidiane di sicurezza.

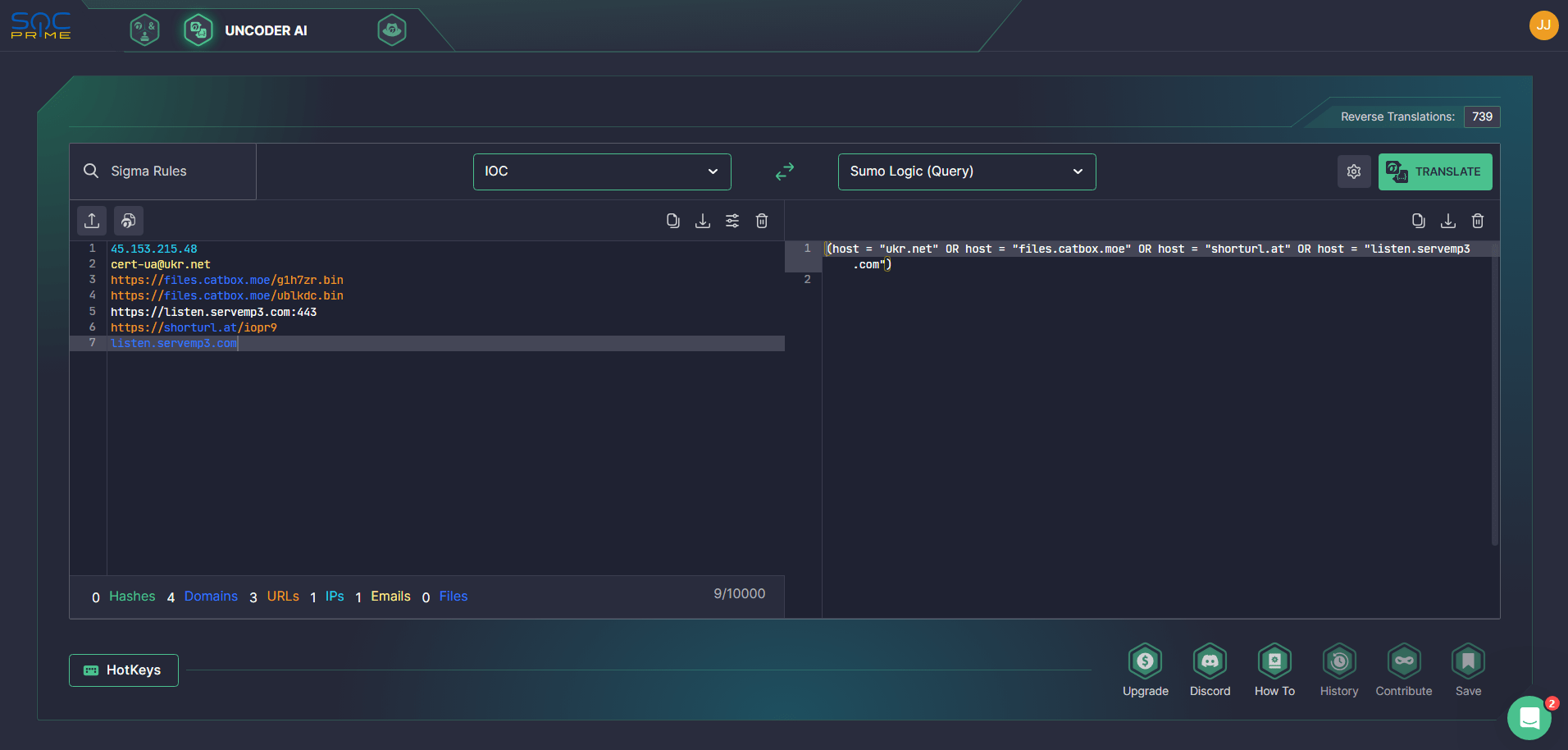

Anche i professionisti della sicurezza sono invitati a sfruttare Uncoder AI, il framework di intelligenza aumentata di SOC Prime, per accelerare la ricerca delle minacce con la generazione istantanea di query IOC basate su indicatori di compromesso suggeriti negli ultimi avvisi CERT-UA.

Contesto MITRE ATT&CK

I difensori informatici possono anche esplorare il contesto completo della minaccia informatica dietro la campagna avversaria di UAC-0154 coperta negli avvisi CERT-UA#6995 e CERT-UA#7183. Consulta la tabella sottostante per trovare l’elenco di tutte le tattiche, tecniche e sotto-tecniche avversarie applicabili legate alle regole Sigma sopra menzionate per una ricerca approfondita delle minacce:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Exfiltration | Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | |

Transfer Data to Cloud Account (T1537) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Compiled HTML File (T1218.001) | ||

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Execution | Command and Scripting Interpreter (T1059) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell |