Secondo Sophos, ransomware i costi di recupero sono aumentati a 2,73 milioni di dollari nel 2024, mostrando un aumento del 500% rispetto al 2023 e sottolineando l’aumento del costo finanziario degli attacchi informatici. L’FBI, CISA e MS-ISAC hanno recentemente emesso un avviso congiunto sul ransomware Medusa, che ha colpito oltre 300 vittime nei settori delle infrastrutture critiche a partire da febbraio 2025. Notoriamente, il ransomware Medusa è distinto da MedusaLocker e dall’iterazione malware mobile Medusa secondo la ricerca.

Rileva il Ransomware Medusa

Le operazioni ransomware continuano a evolversi, diventando più sofisticate e prendendo di mira organizzazioni di tutte le dimensioni, dalle grandi imprese alle piccole aziende. L’ultima consulenza AA25-071A dell’FBI, CISA e MS-ISAC sul ransomware Medusa evidenzia questa crescente minaccia, rivelando che il gruppo dietro Medusa ha già preso di mira centinaia di vittime in vari settori industriali. Per rilevare potenziali attacchi contro la tua organizzazione nelle fasi più iniziali, il SOC Prime Platform offre una collezione di regole dedicate ai TTP associati agli operatori del ransomware Medusa. Premi il pulsante Esplora Rilevamenti qui sotto per accedere alla collezione di regole, arricchita con CTI azionabile e supportata da una suite completa di prodotti per il rilevamento e la caccia alle minacce avanzate.

Tutte le regole sono compatibili con diverse soluzioni SIEM, EDR e Data Lake e mappate al quadro MITRE ATT&CK. Inoltre, ogni regola è accompagnata da metadati dettagliati, tra cui intel sulle minacce riferimenti, cronologie degli attacchi, raccomandazioni per il triage e altro ancora.

Opzionalmente, i difensori cibernetici possono applicare i tag “Ransomware Medusa” e “AA25-071A” per filtrare i contenuti nel Mercato del Rilevamento delle Minacce secondo le loro preferenze. Oppure possono utilizzare il tag più ampio “Ransomware” per accedere a una gamma più ampia di regole di rilevamento che coprono attacchi ransomware a livello globale.

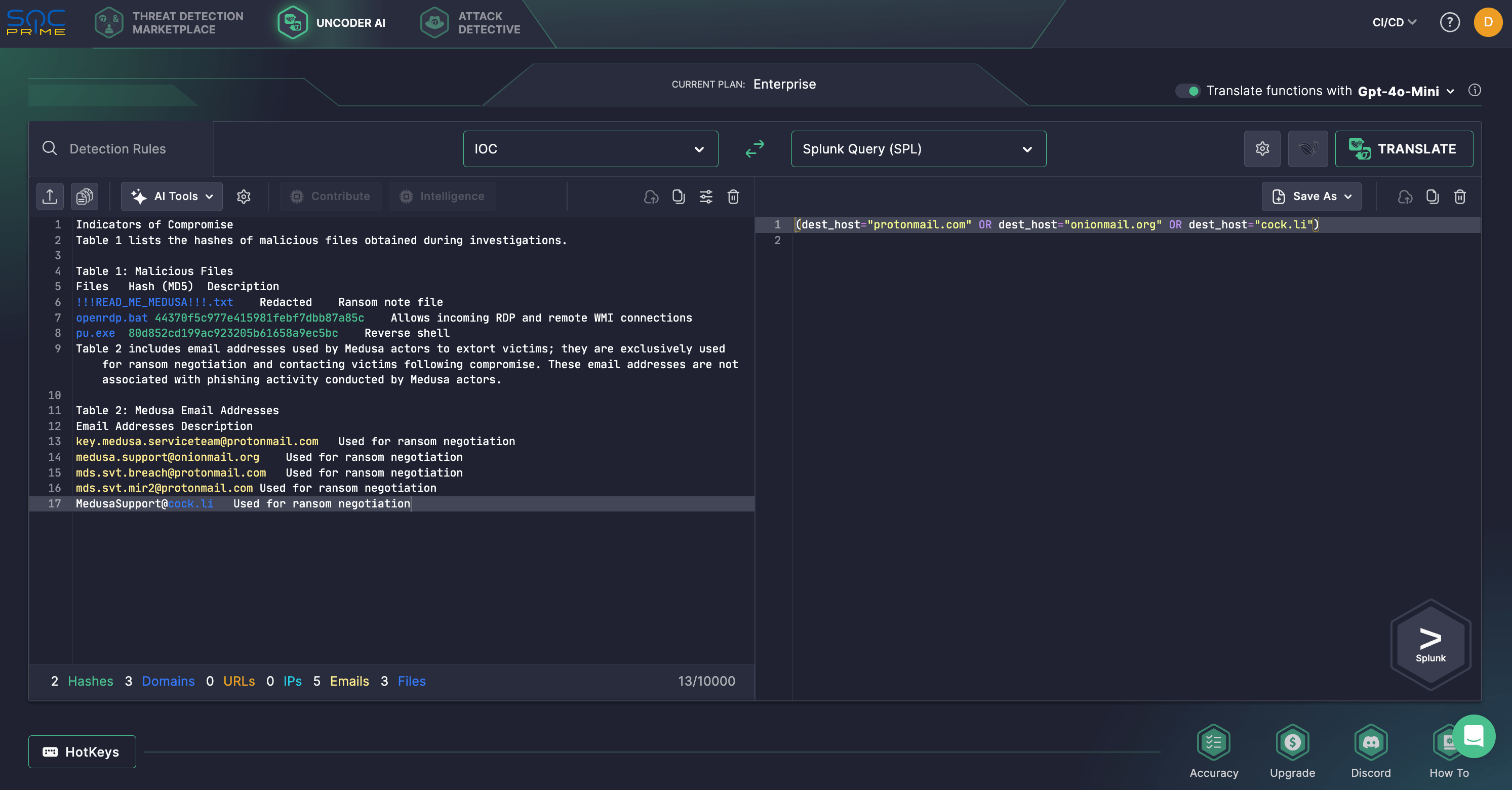

Inoltre, gli esperti di sicurezza potrebbero utilizzare Uncoder AI, l’IA privata non agentica per l’Ingegneria del Rilevamento Informata dalle Minacce, per cercare istantaneamente indicatori di compromissione forniti nel consiglio AA25-071A sul ransomware Medusa. Uncoder AI può fungere da confezionatore IOC, permettendo ai difensori cibernetici di interpretare senza sforzo gli IOCs e generare query di caccia personalizzate. Queste query possono quindi essere integrate senza sforzo nei loro sistemi SIEM o EDR preferiti per un’esecuzione immediata.

Analisi dell’Attività del Ransomware Medusa

Il 12 marzo 2025, l’FBI, CISA e i partner hanno rilasciato un nuovo avviso di cybersecurity AA25-071A sul ransomware Medusa, condividendo TTP e IOC identificati attraverso una ricerca a lungo termine nelle operazioni offensive degli attori di Medusa. Gli sviluppatori e affilati di Medusa hanno già colpito oltre 300 vittime in settori critici, tra cui sanità, istruzione, legale, assicurazioni, tecnologia e manifattura.

La variante di Medusa RaaS è attiva dal 2021. Inizialmente un’operazione chiusa gestita da un singolo gruppo di minaccia, in seguito ha adottato un modello di affiliazione mantenendo comunque il controllo su funzioni chiave come la negoziazione del riscatto. Gli attori di Medusa usano una tattica di doppia estorsione, criptando i dati delle vittime e minacciando di diffonderli se il riscatto non viene pagato.

I manutentori e affiliati di Medusa reclutano spesso i broker di accesso iniziale tramite forum di hacker, offrendo pagamenti da $100K a $1M, con opportunità di partnership esclusive. Sfruttano phishing per rubare credenziali e sfruttare vulnerabilità non patchate come CVE-2024-1709 e CVE-2023-48788. Inoltre, si affidano a PowerShell, cmd.exe e WMI per la ricognizione di rete e sistema, sfruttando tecniche LOTL e strumenti come Advanced IP Scanner e SoftPerfect Network Scanner.

Per eludere il rilevamento, gli attori di Medusa utilizzano tecniche LOTL, sfruttando certutil.exe per l’ingresso di file e vari metodi di offuscamento PowerShell, tra cui codifica base64, slicing delle stringhe e compressione gzip. Cancellano la cronologia di PowerShell per coprire le tracce e utilizzano powerfun.ps1 per gli script stager, abilitando shell reverse o bind su TLS. Per bypassare la protezione di sicurezza, gli hacker di Medusa distribuiscono driver vulnerabili o firmati per disabilitare le soluzioni EDR. Utilizzano Ligolo per il tunneling inverso e Cloudflared per l’accesso remoto sicuro. Il movimento laterale è realizzato tramite AnyDesk, Atera, ConnectWise, RDP, PsExec e altri strumenti di accesso remoto. PsExec esegue script batch come openrdp.bat, abilitando l’accesso RDP, connessioni WMI e modificando le impostazioni del registro per consentire connessioni desktop remoto.

Per quanto riguarda il furto di credenziali, gli attori Medusa si affidano a una popolare utilità Mimikatz utilizzata per il dump di LSASS. L’esfiltrazione dei dati è facilitata tramite Rclone, con Sysinternals PsExec, PDQ Deploy e BigFix utilizzati per diffondere il criptuatore gaze.exe. Il ransomware disabilita i servizi di sicurezza, cancella i backup e cripta i file con AES-256 prima di rilasciare una nota di riscatto. Le macchine virtuali vengono spente manualmente e criptate, con gli attori che cancellano i loro strumenti per coprire le tracce.

Medusa RaaS impiega la doppia estorsione, richiedendo pagamento per la decrittazione e per prevenire le perdite di dati. Le vittime devono rispondere entro 48 ore tramite live chat su Tor o Tox; altrimenti, gli attori di Medusa potrebbero contattarli direttamente. Notoriamente, i ricercatori di sicurezza suggeriscono anche una possibile tripla estorsione, poiché una vittima, dopo il pagamento, è stata contattata da un altro attore di Medusa che affermava che il negoziatore aveva rubato il riscatto, richiedendo ulteriore pagamento per il “vero decrittatore”.

Come possibili misure per difendersi proattivamente dagli incidenti di ransomware Medusa, le organizzazioni sono incoraggiate a implementare backup sicuri e segmentati in più località, imporre password forti con autenticazione MFA, aggiornare regolarmente i sistemi e dare priorità alle patch critiche, insieme ad altre migliori pratiche di sicurezza per migliorare l’igiene informatica. Con i rischi in costante aumento degli attacchi ransomware e la superficie di attacco in espansione continua, le organizzazioni stanno cercando di implementare una strategia difensiva proattiva per superare le minacce cibernetiche. SOC Prime Platform per la difesa cyber collettiva fornisce ai team di sicurezza tecnologie a prova di futuro per anticipare la minaccia di attacchi supportati dall’ingegneria del rilevamento potenziata dall’AI, intelligence sulle minacce in tempo reale, rilevamento avanzato delle minacce e capacità di caccia automatizzata alle minacce come suite integrata di prodotti.