Panoramica e analisi, principali fonti di dati e regole Sigma rilevanti per rilevare i movimenti laterali

SOC Prime gestisce la piattaforma più avanzata e grande del mondo per la difesa informatica collaborativa che consente la selezione centrata sulla minaccia di contenuti di rilevamento supportati da tattiche, tecniche e sotto-tecniche specifiche dell’avversario come per MITRE ATT&CK® framework v.10. In questo articolo del blog, forniremo approfondimenti sulla definizione, panoramica e analisi del movimento laterale ed esploreremo le regole Sigma che affrontano questa tattica ATT&CK.

SOC Prime ha recentemente rilasciato sottoscrizioni On Demand per la sua piattaforma Detection as Code che forniscono accesso a contenuti di rilevamento curati che affrontano la tattica di movimento laterale (TA0008) consentendo ai professionisti della sicurezza di affrontare le loro esigenze di contenuto più rilevanti.

Esplora la piattaforma Prenota un incontro

Cos’è il movimento laterale (TA0008)?

Gli avversari hanno obiettivi diversi ma generalmente colpiscono la riservatezza, l’integrità o la disponibilità di sistemi critici. Fortunatamente per i difensori, non possono accedere ai sistemi critici solo desiderandolo; spesso questi sistemi esistono dietro un confine rigido (rete NAT’ed, firewall, gateway, VPN, isolati logicamente tramite gestione degli account, ecc.). Una volta che gli avversari ottengono l’accesso iniziale (comunemente noto come guadagnare una base) sui sistemi delle vittime, di solito devono aggirarsi, sondando nuove vulnerabilità, debolezze e configurazioni errate per sfruttare ulteriormente la loro posizione. L’atto di spostarsi da un sistema a un altro è noto come movimento laterale nella cybersicurezza. Ci sono molti metodi per ottenere questo. Sfruttando il framework MITRE ATT&CK, queste operazioni avversarie sono chiamate “tecniche” di movimento laterale.

Regole di rilevamento del movimento laterale

Quando si tratta di tattiche e tecniche MITRE ATT&CK, non esiste una “regola unica per dominarle tutte”. Rilevare il movimento laterale richiede molte regole e un processo che tenga conto di nuove tecniche, strumenti e implementazioni man mano che emergono.

Le regole Sigma sono rilevamenti che funzionano per la maggior parte delle piattaforme SIEM/Log Analytics, inclusi Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk e altre soluzioni di sicurezza ampiamente utilizzate. Per ulteriori informazioni sul linguaggio Sigma, fare riferimento qui o visitare il repository Sigma su GitHub. La piattaforma Detection as Code di SOC Prime fornisce traduzioni al volo da Sigma a oltre 25 formati SIEM, EDR e XDR. In alternativa, è possibile utilizzare il motore di traduzione online Sigma, Uncoder.IO, o se sei abile con la linea di comando, puoi usare il SIGMAC (Sigma Converter) del progetto Sigma.

Ecco alcune delle regole Sigma di maggior valore per aiutarti a iniziare con il rilevamento del movimento laterale:

Regola di comportamento: Possibile movimento laterale via WinRM (tramite process_creation)

Windows Remote Management fornisce agli avversari credenziali valide per spostarsi tra endpoint configurati con WinRM. La funzione di Windows più comunemente abusata che utilizza WinRM è PSRemoting. Questa regola identifica WinRM che genera processi figli su host remoti.

Regola di exploit per la rilevazione del movimento laterale Log4j: Modelli di rilevamento post-exploit Log4j RCE [CVE-2021-44228] (Windows)

Una volta che gli avversari ottengono l’accesso iniziale, le loro opzioni aumentano notevolmente, soprattutto da una prospettiva di exploit. Probabilmente avranno accesso a molti sistemi che richiedono accesso interno per sfruttarli. Uno degli exploit utilizzati oggi è Log4j tracciato come CVE-2021-44228.

Regola dello strumento: Possibile movimento laterale via PsExec o simile (tramite audit)

PsExec è uno strumento mantenuto da Windows che consente agli amministratori di eseguire comandi in remoto sugli host Windows. Gli avversari con credenziali valide possono utilizzare PsExec per fare lo stesso. Questo tipo di attività è comunemente noto come “vivere del terreno”, dove gli avversari sfruttano strumenti che già esistono negli ambienti.

Regola cloud: Connessione con User Agent sospetto (tramite office365)

Il movimento laterale può essere utilizzato per impattare anche i sistemi cloud. Spesso fiducia e delegazioni vengono abusate per spostarsi tra tenant cloud. Di recente, attacchi di alto profilo contro il cloud hanno coinvolto casi in cui gli attori della minaccia si sono dimenticati di cambiare l’User Agent predefinito (es. Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.) fornito dalla libreria che hanno sfruttato, più comunemente tramite richieste Python.

Esplora la piattaforma Prenota un incontro

Rilevazione del movimento laterale: le fonti di log più comuni

Sigma dipende da fonti di dati che esistono nell’ambiente dell’organizzazione. Di seguito sono riportate cinque comuni fonti di log generalmente necessarie per rilevare il movimento laterale:

Log di autenticazione nativi

Se la tecnologia nell’ambiente della tua organizzazione è accessibile, il tuo SIEM dovrebbe avere i log di autenticazione risultanti.

Ecco le fonti di log di autenticazione più comuni:

- Windows Security Event Log

- 4624

- 4625

- 4648

- 4768

- 4668

- Log di autenticazione Linux

- Log di accesso di Azure

- Log di accesso AWS CloudTrail

Creazione di processo

La creazione dei processi su Windows, Linux e OSX fornisce preziose informazioni su strumenti, comportamenti e persino exploit utilizzati per il movimento laterale. La maggior parte delle volte, il movimento laterale si traduce in un processo remoto che viene generato.

Ecco alcune fonti comuni di log sulla creazione di processi:

- Log di sicurezza di Windows

- 4688, verifica che siano inclusi i dettagli della riga di comando

- Sysmon per Windows e Sysmon per Linux

- Event Id 1

- Log di audit Linux

- tipo di evento execve

- Rilevamento & Risposta all’endpoint (EDR) | Rilevamento e Risposta Estesa (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione di processi passivi o arricchiti.

Creazione di Servizio and Attività pianificata Fonti di dati sulla creazione

È comune per gli avversari creare servizi remoti e attività pianificate utilizzando credenziali amministrative valide.

Ecco alcune fonti comuni di log per la creazione di servizi e attività pianificate:

- Log di sicurezza di Windows

- 7045

- 4698

- Rilevamento & Risposta all’endpoint (EDR) | Rilevamento e Risposta Estesa (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione passivi o arricchiti per attività pianificate/servizi

Analisi della rete

C’è un componente di rete in quasi ogni tecnica di movimento laterale. Pertanto, è fondamentale catturare il traffico di rete nel tuo ambiente.

Ecco alcune delle fonti di log più comuni per l’analisi della rete:

- Zeek di Corelight

- Log del firewall

- Log del proxy

- Log IDS

- NetFlow

La piattaforma Detection as Code di SOC Prime offre contenuti di rilevamento in quasi tempo reale supportati dall’esperienza collaborativa del team di sviluppatori di contenuti interni e dal contributo di 600 ricercatori di Threat Bounty crowdsourced. Ecco i cinque maggiori autori di contenuti che contribuiscono con regole Sigma curate per il rilevamento del movimento laterale:

- Team di SOC Prime

- Florian Roth

- Sviluppatori del programma Threat Bounty, tra cui Nattatorn Chuensangarun, Emir Erdogan, e Sittikorn Sangrattanapitak

Esplora la piattaforma Prenota un incontro

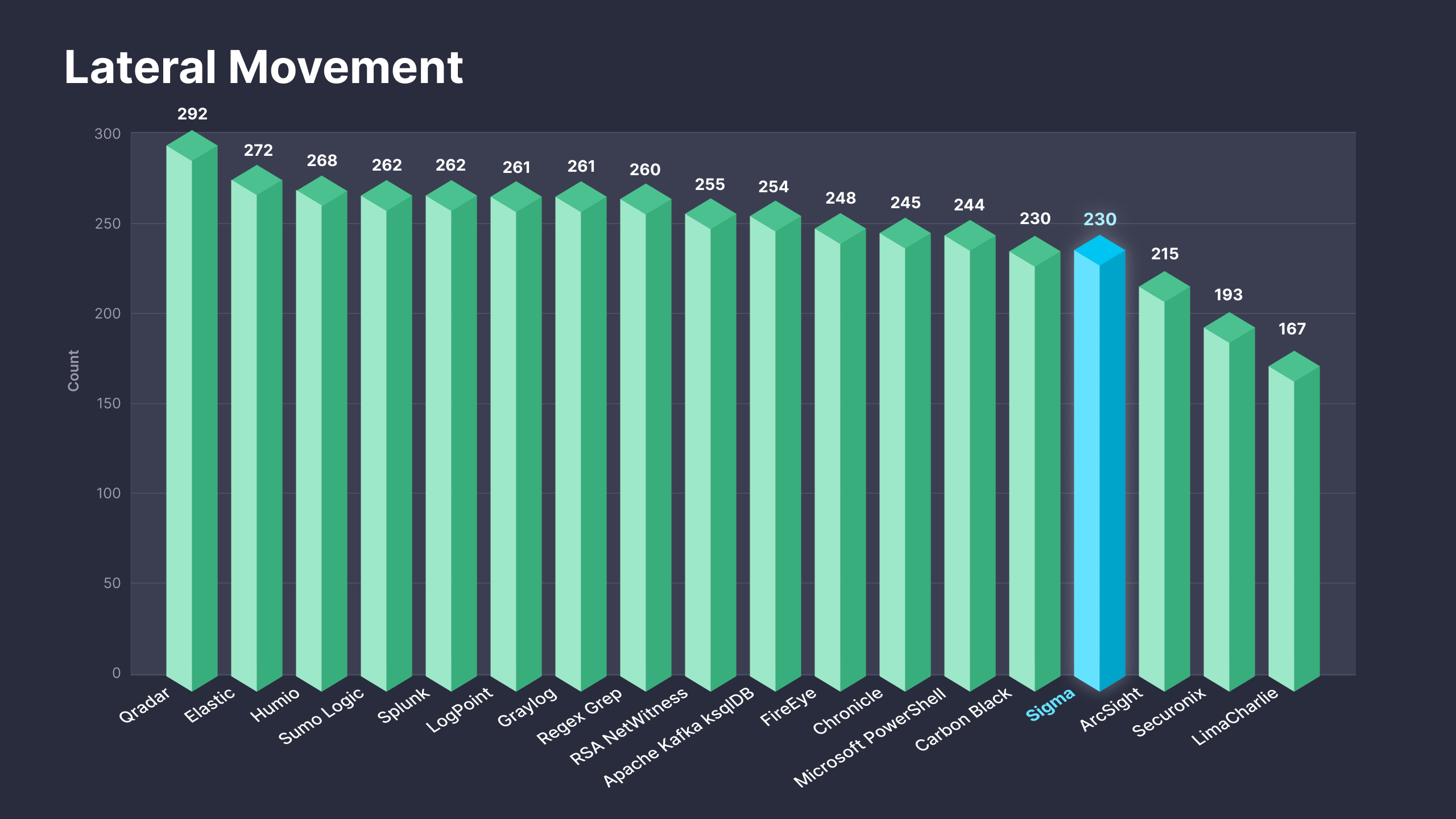

Fig. 1. Regole Sigma che affrontano la tattica del movimento laterale (TA0008) insieme alle traduzioni in oltre 25 piattaforme supportate

Piani di sottoscrizione appena rilasciati On Demand sono progettati per consentire ai professionisti della sicurezza di ottenere un valore immediato dalla piattaforma di SOC Prime accedendo istantaneamente a contenuti di rilevamento che corrispondono al profilo della minaccia dell’organizzazione. Con l’accesso on-demand, i professionisti della sicurezza possono ottenere 230 rilevamenti basati su Sigma curati che affrontano la tattica del movimento laterale insieme alle traduzioni in oltre 25 formati SIEM, EDR e XDR. Per ulteriori dettagli sulle sottoscrizioni On Demand, si prega di fare riferimento a https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }