Il 27 luglio 2022, i ricercatori di cybersecurity di Microsoft hanno pubblicato un avviso osservando la recente attività maligna rivelata dell’attore offensivo del settore privato europeo (PSOA) tracciato come KNOTWEED, che sfrutta una serie di exploit zero-day di Windows e Adobe, inclusa la vulnerabilità appena corretta CVE-2022-22047. Secondo la ricerca, gli attori della minaccia lanciano attacchi informatici mirati contro organizzazioni in Europa e America Centrale sfruttando il nuovo malware Subzero appositamente progettato per le loro operazioni dannose.

Rilevare Malware KNOTWEED e Attività Correlata, Inclusi Attacchi Informatici Mirati Utilizzando lo Sfruttamento della Vulnerabilità CVE-2022-22047

I professionisti della cybersecurity alla ricerca di modi per difendersi proattivamente dall’attività avversaria degli attori di minacce KNOTWEED e dai campioni di malware KNOTWEED utilizzati nelle loro campagne maligne mirate, sono invitati a trarre vantaggio dall’offerta della piattaforma di SOC Prime di un lotto dedicato di regole Sigma. Tutte le regole di rilevamento basate sul comportamento e le query di caccia sono disponibili tramite il link sottostante per gli utenti registrati di SOC Prime:

Questi algoritmi di rilevamento sono convertibili nei formati SIEM, EDR e XDR leader del settore e sono allineati con il framework MITRE ATT&CK® per abilitare una maggiore efficacia della cybersecurity. Per una ricerca del contenuto di rilevamento semplificata, le regole Sigma sopra menzionate sono disponibili tramite il tag corrispondente “KNOTWEED” basato sull’attività avversaria attribuita.

Le regole Sigma di riferimento sopra menzionate possono aiutare i difensori informatici a identificare i modelli di rilevamento basati sul comportamento:

- Associato al malware utilizzato in campagne mirate lanciate dal collettivo di hacking correlato

- Collegato all’attività maligna degli attori di minaccia KNOTWEED

Inoltre, i professionisti della sicurezza possono cercare istantaneamente minacce relative all’attività avversaria KNOTWEED utilizzando il contenuto di caccia verificato con il modulo Quick Hunt di SOC Prime.

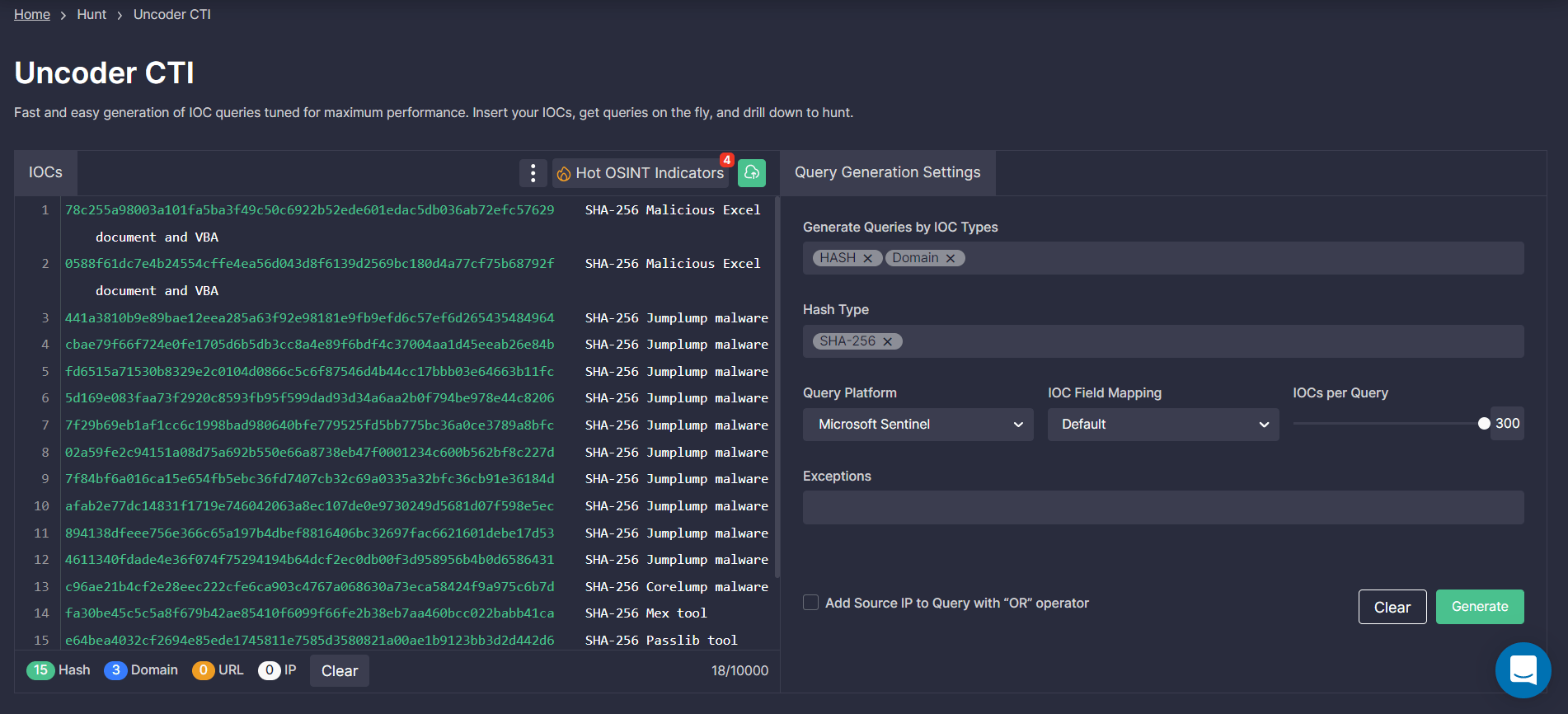

Inoltre, la piattaforma Detection as Code di SOC Prime consente agli Specialisti di Threat Hunters e Cyber Threat Intelligence di generare query personalizzate IOC utilizzando Uncoder.CTI. Sfruttando questo modulo di SOC Prime, bastano solo un paio di clic per generare una query IOC personalizzata in base alle esigenze del tuo ambiente e pronta per essere eseguita nell’istanza SIEM o XDR selezionata. Seguendo il link sottostante, gli utenti registrati di SOC Prime possono approfondire l’intero elenco di indicatori di compromissione relativi all’attività avversaria KNOTWEED per identificare la loro presenza nell’ambiente dell’organizzazione e individuare tempestivamente i potenziali segni di intrusione:

Secondo il report annuale di Innovazione Detection as Code di SOC Prime, La Rilevazione Proattiva dello Sfruttamento delle Vulnerabilità è classificata come una delle principali priorità di contenuto nel 2021 e continua a mantenere la posizione di leadership nel 2022 a causa di un numero crescente di minacce correlate e di un drammatico aumento degli exploit zero-day. Per stare al passo con le minacce emergenti e difendere efficacemente contro gli attacchi zero-day, ottenere un elenco completo di regole Sigma per il rilevamento proattivo degli exploit zero-day cliccando il pulsante Rileva & Caccia sotto. Inoltre, gli esperti di sicurezza possono ottenere approfondimenti sul contesto completo delle minacce relative all’attività maligna KNOTWEED navigando nel motore di ricerca minacce cibernetiche di SOC Prime e raggiungendo istantaneamente i riferimenti MITRE ATT&CK e CTI, le descrizioni di CVE e altri metadati rilevanti.

Rileva & Caccia Esplora il Contesto delle Minacce

Chi è KNOTWEED? Analisi degli Attacchi Informatici Sfruttanti la CVE-2022-22047 e Altri Zero-Day Attribuiti a Questo Gruppo

The ricerca pubblicata da Microsoft ha dettagliato il funzionamento interno di KNOTWEED, collegando il collettivo di hacking a DSIRF. Questa attività con sede in Austria ha stabilito la facciata della legittimità offrendo servizi di ricerca di informazioni e forense a organizzazioni globali. Tuttavia, le prove suggeriscono che la società funzioni anche come un gruppo di mercenari informatici, prendendo di mira organizzazioni nel Regno Unito, Austria e Panama. I ricercatori di cybersecurity di Microsoft hanno rivelato che DSIRF è legata allo sviluppo e alla distribuzione dei kit di strumenti malware Subzero.

Il nuovo PSOA scoperto impiega due modelli di business: accesso come servizio e assunzione per hackeraggio. Gli attori di minaccia KNOTWEED distribuiscono il malware Subzero a terze parti senza ulteriore coinvolgimento nelle operazioni maligne ma lanciano anche attacchi informatici mirati in proprio. Gli attori delle minacce stanno conducendo campagne informatiche offensive da almeno il 2021, sfruttando attivamente Windows e Adobe zero-day exploit per lanciare attacchi spyware mirati a più settori industriali.

Secondo l’indagine, il payload Subzero è un malware sofisticato con una vasta gamma di capacità avanzate. Il suo set di funzionalità coinvolge l’esfiltrazione dei dati, il monitoraggio dei tasti, la cattura di screenshot e un ampio insieme di capacità C2.

Oltre a utilizzare un difetto zero-day di Windows (CVE-2022-22047) per l’escalation dei privilegi, KNOTWEED ha sfruttato nel 2021 anche vulnerabilità di sicurezza assegnate a CVE-2021-31199, CVE-2021-31201, CVE-2021-28550 e CVE-2021-36948.

Contesto MITRE ATT&CK®

Per esplorare il contesto MITRE ATT&CK dietro l’attività avversaria di KNOTWEED e ottenere approfondimenti sui modelli comportamentali correlati, tutte le regole Sigma dedicate sono mappate su ATT&CK affrontando le tattiche e tecniche corrispondenti illustrate di seguito:

Unisciti alla piattaforma Detection as Code di SOC Prime per accelerare le capacità di rilevamento delle minacce e aumentare la velocità di caccia con accesso quasi in tempo reale alla più grande collezione mondiale di regole Sigma curate adattate a oltre 25 soluzioni SIEM, EDR e XDR. Aspiri Detection Engineers and Threat Hunters possono avere un’opportunità di auto-sviluppo partecipando al Programma Threat Bounty e collaborando con brillanti menti della cybersecurity per impermeabilizzare le difese cibernetiche. Scrivi contenuti di rilevamento di alta qualità, condividili con i colleghi del settore e ricevi compensi finanziari ricorrenti per il tuo contributo.