Il malware Dridex ha attaccato banche e istituzioni finanziarie per quasi un decennio. Nel 2019, il Dipartimento di Giustizia degli Stati Uniti ha accusato cittadini russi che stavano dietro la creazione del malware Dridex e guidavano attività criminali che hanno fruttato loro circa 100 milioni di dollari. Già nel 2015, Dridex era responsabile di circa 30,5 milioni di sterline nel Regno Unito e 10 milioni di dollari in perdite negli Stati Uniti.

Secondo i rapporti di Unit 42, una nuova iterazione degli attacchi Dridex è stata nuovamente individuata nel settembre 2020 dopo un periodo di inattività del malware durato un mese.

Analisi del malware Dridex

I primi attacchi malspam che distribuivano il trojan Dridex (conosciuto anche come “Cridex” o “Burgat”) sono stati individuati nel 2011 e nel giro di alcuni anni il malware si è affermato come uno dei trojan più famigerati che bersagliano il settore finanziario. Gli attacchi spyware Dridex sono focalizzati sulle regioni dell’UE e dell’Asia-Pacifico e principalmente su organizzazioni ad alto reddito. Varie modifiche di Dridex hanno applicato file di configurazione in formati XML o binari, diventando più sofisticate nel corso degli anni. La quarta versione più avanzata di Dridex utilizza la crittografia RC4 e un protocollo di autorizzazione del loader molto più rigoroso rispetto alle precedenti modifiche.

Ci sono stati casi di diffusione del Trojan Dridex insieme ad altri malware tramite gli exploit kit. Nel 2019, il famigerato exploit kit Spelevo stava distribuendo trojan bancari tramite un sito web di contatti compromesso. Lo script dannoso sulle pagine del sito compromesso, compresa la homepage, reindirizzava gli utenti a un exploit per CVE-2018-15982 o CVE-2018-8174 a seconda del sistema operativo dell’utente, versione di Adobe Flash, plugin, patch disponibili e altre caratteristiche dell’ambiente. Entrambi gli exploit sono stati utilizzati per distribuire Dridex come payload finale.

Attacchi Malspam Dridex e Email di Phishing

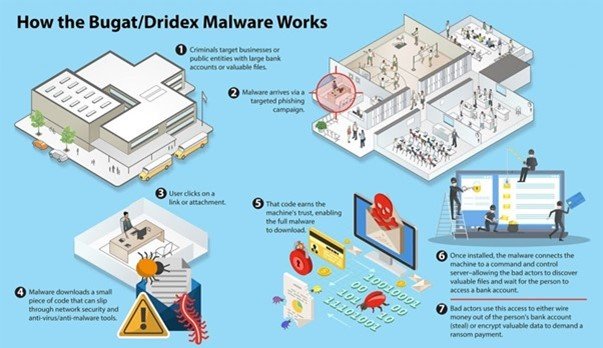

Il malware è attivo e pericoloso per le istituzioni bancarie e i loro clienti, poiché le email di phishing rappresentano uno dei modi più semplici per consegnare codice dannoso a una vittima. Le email di phishing sono redatte utilizzando un linguaggio e una terminologia professionali e spesso sono strutturate come messaggi che richiedono attenzione immediata per attirare le potenziali vittime in una trappola. Spesso sembrano indirizzi email aziendali legittimi. Gli attacchi malspam Dridex distribuiscono un allegato che può includere i nomi di registri finanziari contenenti macro offuscate. Una volta abilitate, le macro dannose attivano il download del trojan bancario che raccoglierà credenziali e successivamente eseguirà transazioni finanziarie fraudolente.

Nel 2018, c’è stato un aumento della diffusione del trojan bancario Dridex tramite una campagna di spam famigerata. Gli utenti compromessi hanno ricevuto oltre 10.000 email con link a server FTP infetti. Gli attaccanti hanno sfruttato sia file MS Word che abusavano della funzione DDE per scaricare Dridex, sia file Excel contenenti la macro dannosa. Pertanto, il comportamento maturo del personale dell’azienda riduce drasticamente le possibilità di infettare il sistema con il trojan Dridex.

Immagine di Spambrella:

Prevenzione e rilevamento del malware Dridex

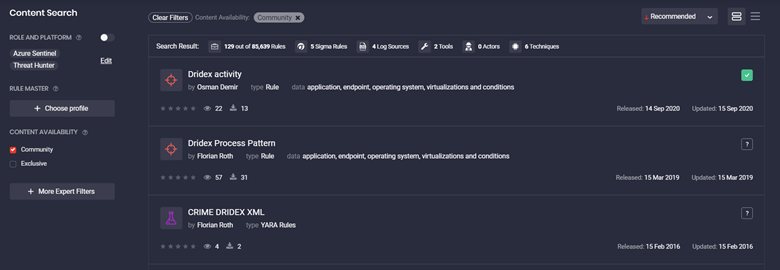

SOC Prime Threat Detection Marketplace consente operazioni di Detection as a Code distribuendo oltre 85.000 elementi di contenuti SOC a più di 5.500 organizzazioni in vari settori, incluso quello finanziario. I responsabili della sicurezza possono trovare la “regola Sigma della comunità per l’attività Dridex by Osman Demir per rilevare l’ultimo attacco Dridex nel tuo sistema.

Questa regola Sigma offre anche traduzioni per le seguenti 15 piattaforme:

- SIEMs: Azure Sentinel, Humio, Splunk, Sumo Logic, ELK Stack, ArcSight, QRadar, Graylog, RSA NetWitness, LogPoint

- EDR: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

La regola affronta le seguenti tecniche ATT&CK:

- Tecnica Spearphishing Attachment (T1193) delle Tattiche di Accesso Iniziale

- Tecnica di Esecuzione Utente (T1204) delle Tattiche di Esecuzione

Cerchi più contenuti per il rilevamento delle minacce sugli attacchi Dridex? Threat Detection Marketplace offre oltre 200 elementi di contenuto SOC mirati al malware Dridex, e oltre un centinaio di regole della comunità tra di loro.

Pronto a provare SOC Prime Threat Detection Marketplace? Iscriviti gratuitamente. Oppure unisciti al Programma Bounty delle Minacce per creare i tuoi contenuti SOC e dare il tuo contributo alla più grande comunità mondiale di rilevamento delle minacce.