Aumento ransomware dei volumi, l’espansione dei collettivi hacker e i costi record dei danni stanno ridefinendo il panorama del rischio cibernetico. L’FBI, CISA e partner hanno recentemente emesso un avviso congiunto di sicurezza informatica, avvertendo la comunità globale dei difensori cibernetici dell’aumento degli attacchi con ransomware Ghost (Cring) mirati a guadagni finanziari. Gli hacker affiliati alla Cina hanno compromesso organizzazioni di diversi settori, tra cui quello dell’infrastruttura critica, in oltre 70 paesi nel mondo.

Rileva gli attacchi del ransomware Ghost (Cring)

Secondo Sophos, i costi per il recupero dai ransomware sono aumentati a 2,73 milioni di dollari nel 2024, quasi 1 milione in più rispetto al 2023. Considerando che si prevede che gli attacchi ransomware colpiranno ogni 2 secondi entro il 2031, i professionisti della sicurezza richiedono una fonte affidabile di contenuti per il rilevamento accompagnata da tecnologia di difesa cibernetica avanzata per individuare potenziali intrusioni in tempo.

Piattaforma SOC Prime per la difesa cibernetica collettiva offre un ampio set di regole di rilevamento che affrontano la minaccia del ransomware, inclusa l’ultima ondata di attività del ransomware Ghost (Cring). Basta premere il Esplora i Rilevamenti pulsante qui sotto e porta immediatamente alla raccolta di regole Sigma per rilevare gli attacchi descritti nell’ avviso AA25-050A da CISA e partner.

Tutte le regole sono compatibili con più soluzioni SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK per semplificare l’indagine sulle minacce. Inoltre, le regole sono arricchite con metadati estesi, inclusi CTI link, linee temporali degli attacchi, raccomandazioni per il triage e altro.

I difensori cibernetici che mirano ad approfondire l’indagine e trovare contenuti di rilevamento che affrontano l’esploit delle vulnerabilità legate al ransomware Ghost (Cring) possono seguire questo link per ottenere una raccolta di regole pertinenti. L’elenco include il rilevamento per CVE-2018-13379, CVE-2010-2861, CVE-2009-3960, CVE-2019-0604, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207.

Inoltre, per analizzare retrospettivamente gli attacchi del ransomware Ghost (Cring), i professionisti della sicurezza possono verificare i contenuti di rilevamento correlati disponibili nel Threat Detection Marketplace attraverso i tag “avviso AA25-050A,” “Ransomware Ghost,” “Ransomware Cring,” “Crypt3r,” “Ransomware Phantom,” “Ransomware Strike,” “Ransomware Hello,” “Ransomware Wickrme,” “Ransomware HsHarada,” “Ransomware Raptur”.

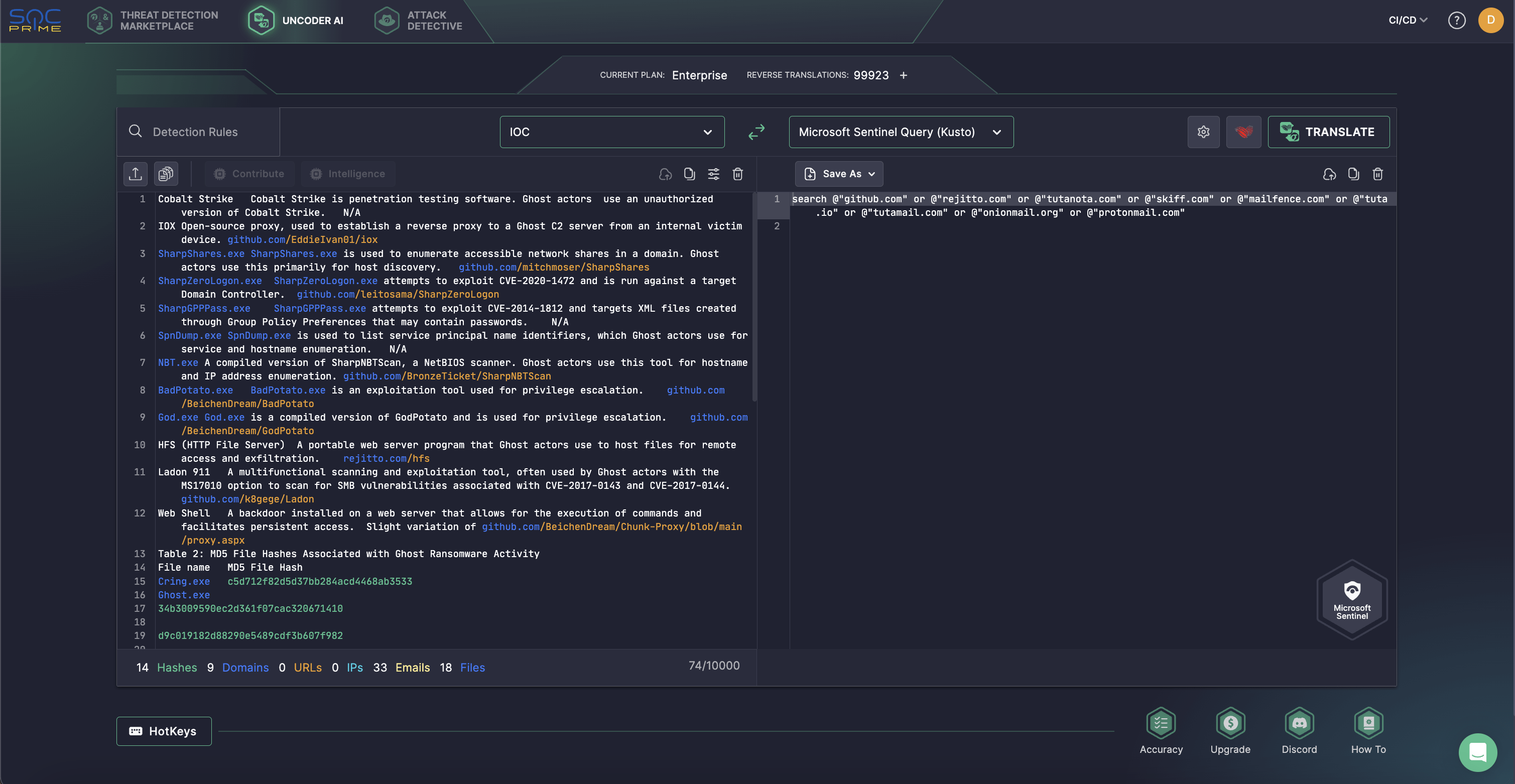

Infine, gli esperti di sicurezza potrebbero utilizzare Uncoder AI, il primo co-pilota AI del settore per l’ingegneria del rilevamento, per cercare istantaneamente indicatori di compromissione forniti nell’avviso AA25-050A da CISA e partner. Uncoder AI funge da impacchettatore di IOC, consentendo ai difensori cibernetici di interpretare gli IOC e generare query personalizzate per la caccia in modo semplice. Queste query possono quindi essere integrate senza soluzione di continuità nei loro sistemi SIEM o EDR preferiti per un’esecuzione immediata. Precedentemente esclusivo per clienti aziendali, Uncoder AI è ora disponibile per ricercatori individuali, fornendo pieno accesso alle sue potenti capacità. Scopri di più.

Analisi del Ransomware Ghost (Cring)

I difensori riportano un aumento degli attacchi da parte dei gruppi APT supportati dalla Cina che si sforzano di aumentare la consapevolezza sulla sicurezza informatica mentre le organizzazioni globali si preparano per minacce persistenti di spionaggio cibernetico e motivate finanziariamente. Il 19 febbraio 2025, l’FBI, CISA e MS-ISAC hanno rilasciato un nuovo avviso AA25-050A incentrato sull’attività diffusa del ransomware Ghost (Cring) che prende di mira le organizzazioni in oltre 70 paesi, inclusa la Cina.

Dall’inizio del 2021, gli attori Ghost hanno sfruttato software e firmware obsoleti su servizi rivolti a Internet, prendendo di mira indiscriminatamente reti vulnerabili. Operando dalla Cina, gli attaccanti mirano al guadagno finanziario, colpendo organizzazioni sanitarie, governative, educative, tecnologiche, manifatturiere e altre aziende in diversi settori industriali.

Il gruppo ransomware Ghost (Cring) ottiene l’accesso iniziale sfruttando le app pubbliche legate a più CVE, inclusi difetti in Fortinet FortiOS, Adobe ColdFusion, Microsoft SharePoint e Microsoft Exchange (noto come catena di attacco ProxyShell). Una volta all’interno, caricano una web shell e utilizzano il Prompt dei comandi o PowerShell per scaricare ed eseguire il malware Cobalt Strike Beacon.

Gli avversari danno priorità alla velocità rispetto alla persistenza, spesso distribuendo il ransomware entro un giorno dal compromesso iniziale. Tuttavia, occasionalmente creano o modificano account locali e di dominio, cambiano password e distribuiscono web shell sui server delle vittime. Per l’escalation dei privilegi, impiegano Cobalt Strike per rubare token di processo e eseguire i Beacon con privilegi di SISTEMA elevati. Sono stati visti anche utilizzare strumenti open source come SharpZeroLogon, SharpGPPPass, BadPotato e GodPotato—strumenti improbabili da usare da parte di utenti legittimi.

Gli operatori di ransomware Ghost utilizzano il “hashdump” di Cobalt Strike o Mimikatz per rubare password per accessi non autorizzati, escalation dei privilegi e movimento laterale. Per evitare le difese, identificano e disabilitano i software antivirus, spesso disattivando Windows Defender con comandi PowerShell. Utilizzano anche strumenti come SharpShares, Ladon 911 e SharpNBTScan per la scoperta di reti e sistemi remoti. Usando l’accesso elevato, gli attaccanti si spostano lateralmente con comandi WMIC e PowerShell codificati in base64 per distribuire i Beacon di Cobalt Strike in memoria. Se il movimento laterale fallisce, spesso abbandonano completamente l’attacco.

Inoltre, gli avversari utilizzano eseguibili di ransomware come Cring.exe, Ghost.exe, ElysiumO.exe e Locker.exe, che possono criptare directory specifiche o interi sistemi, a seconda degli argomenti della riga di comando. Questi payload escludono determinati file e cartelle di sistema per evitare di rendere i dispositivi inoperabili. Cancellano anche i registri eventi di Windows, disabilitano la copia ombra del volume e eliminano le copie ombra per ostacolare gli sforzi di recupero.

Le note di riscatto del gruppo spesso minacciano di vendere i dati rubati se i riscatti non vengono pagati, tuttavia, gli attaccanti raramente esfiltrano grandi quantità di informazioni sensibili. I trasferimenti di dati sono di solito piccoli, spesso sotto le centinaia di gigabyte, con un uso limitato di Cobalt Strike Team Servers, Mega.nz e web shell per l’esfiltrazione.

Ghost si affida pesantemente ai Beacon di Cobalt Strike, utilizzando connessioni HTTP/HTTPS per indirizzare indirizzi IP piuttosto che domini registrati. Comunicano con le vittime tramite servizi email criptati come Tutanota, ProtonMail e Mailfence.

I difensori raccomandano di seguire pratiche chiave di cybersecurity per difendersi dalle attività del ransomware Ghost (Cring). Queste includono il mantenimento di backup regolari offline, l’applicazione tempestiva delle patch di sicurezza e la segmentazione delle reti per limitare il movimento laterale. Si incoraggiano le organizzazioni anche a implementare MFA resistente al phishing per gli account privilegiati, formare gli utenti a riconoscere il phishing e monitorare l’uso non autorizzato di PowerShell.

Per minimizzare i rischi di attacchi ransomware in crescita come Ghost (Cring), SOC Prine Platform per la difesa cibernetica collettiva fornisce ai team di sicurezza un’avanzata suite di prodotti per difendersi proattivamente dalle intrusioni e adottare una strategia di cybersecurity resiliente che si allinea con l’approccio di un SOC di nuova generazione. Per immergersi in tecnologie avanzate di automazione, intelligenza in tempo reale e strategie di rilevamento all’avanguardia per la sicurezza aziendale su misura per il SOC del futuro, registrarsi qui per il nostro webinar esclusivo in arrivo.