Panoramica e Analisi, Principali Fonti di Dati e Regole Sigma Rilevanti per Rilevare l’Esecuzione

di SOC Prime piattaforma Detection as Code offre accesso a una libreria in costante crescita di oltre 180.000 algoritmi di rilevamento e risposta arricchiti di contesto allineati al framework MITRE ATT&CK® v.10. Le nuove opzioni di abbonamento On Demand per la piattaforma di SOC Prime offrono regole Sigma curate che affrontano la tattica Esecuzione (TA0002) secondo il framework MITRE ATT&CK, permettendo ai team di ottenere le rilevazioni più aggiornate corrispondenti al profilo di minaccia dell’organizzazione.

Questo articolo del blog fornisce una panoramica e un’analisi della tattica Esecuzione, insieme alle principali fonti di log e alle regole Sigma rilevanti disponibili nella piattaforma di SOC Prime.

Esplora la Piattaforma Prenota un Incontro

Cos’è l’Esecuzione (TA0002)?

La tattica Esecuzione è l’esecuzione di codice per scopi malevoli. Questo può essere l’esecuzione di codice exe o dll oppure quest’ultima fatta attraverso una funzionalità che esegue codice arbitrario (come script, applicazioni Java, ecc.). Gli avversari si affidano spesso alla capacità di eseguire codice, soprattutto su applicazioni che non sono basate su cloud, come le postazioni di lavoro e i server dei dipendenti.

Regole di Rilevamento dell’Esecuzione

Quando si tratta di tattiche e tecniche MITRE ATT&CK, non esiste una “regola unica per governarli tutti”. Rilevare l’esecuzione richiede un ampio set di regole e un processo che tenga conto di nuove tecniche, strumenti e implementazioni una volta che emergono.

Sigma è considerato uno standard de facto per esprimere query di ricerca minacce utilizzabili su più soluzioni SIEM, EDR e XDR a seconda della tecnologia utilizzata dall’organizzazione. Per saperne di più sullo standard Sigma, si prega di fare riferimento qui. Inoltre, esplora il repository Sigma su GitHub per maggiori dettagli.

I professionisti della sicurezza sono invitati a unirsi alla piattaforma di SOC Prime piattaforma Detection as Code per esplorare l’ampia collezione di regole Sigma con traduzioni disponibili per 25+ formati di lingua per SIEM, EDR e XDR. In alternativa, i team possono sfruttare Uncoder.IO motore di traduzione Sigma online per convertire istantaneamente il codice sorgente di rilevamento nella soluzione di sicurezza in uso o sfruttare il Sigma Converter, lo strumento SIGMAC via interfaccia a riga di comando.

Si prega di trovare di seguito le seguenti regole Sigma raccomandate per rilevare l’esecuzione:

Regola di Comportamento: Download Suspicious PowerShell

Questa regola Sigma identifica i pattern di downloader PowerShell. È comune per malware di fase iniziale (come i droppers di office per esempio) utilizzare PowerShell per scaricare codice malevolo aggiuntivo.

Regola di Sfruttamento: Sfruttamento di Exchange CVE-2021-26857

Questa regola identifica potenziali sfruttamenti di CVE-2021-26857 identificando processi figli insoliti di un eseguibile exchange.

Regola Strumento: Comandi Maligni PowerShell

Questa regola identifica comuni framework malvagi PowerShell dai loro nomi di comando.

Regola Cloud: Modifica Script di Avvio AWS EC2

Questa regola identifica la creazione o modifica di script di avvio all’interno delle istanze di calcolo virtuale EC2 di Amazon AWS (macchine virtuali Linux / Windows, ecc).

Esplora la Piattaforma Prenota un Incontro

Rilevazione dell’Esecuzione: Le Sorgenti di Log Più Comuni

Le regole di rilevamento Sigma si basano su fonti di log esistenti nell’ambiente specifico dell’organizzazione. Ecco cinque comuni fonti di log generalmente necessarie per rilevare l’esecuzione.

Creazione di Processo

È quasi superfluo dire che la creazione di un processo è la fonte di dati più ovvia che si può raccogliere per l’esecuzione. In gran parte l’esecuzione richiede un processo host. Tuttavia, la creazione di processo non è una panacea per l’esecuzione. Ci sono spesso momenti in cui nuovi processi non sono richiesti (iniezione di processo, esecuzione di shellcode, ecc).

Ecco alcune comuni fonti di log di creazione processo:

-

Log di Sicurezza di Windows

- 4688, validare che i dettagli della riga di comando siano inclusi

-

Sysmon per Windows e Sysmon per Linux

- Event Id 1

-

Log di Auditd di Linux

- Tipo di evento execve

-

Endpoint Detection & Response (EDR) | eXtended Detection e Response (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione processo passivi o arricchiti.

Creazione di Servizio and Creazione di Task Pianificati Fonti di Dati

È comune per gli attori delle minacce creare servizi e task per l’esecuzione. Di seguito sono elencate le più comuni fonti di log di creazione di servizi e task pianificati:

-

Log di Sicurezza di Windows

- 7045

- 4698

-

Endpoint Detection & Response (EDR) | eXtended Detection e Response (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione task pianificati/servizio passivi o arricchiti

Log di PowerShell

PowerShell è comunemente abusato, tuttavia, ha anche la migliore registrazione nativa rispetto a qualsiasi linguaggio di programmazione in grado di eseguire codice arbitrario in tempo di runtime (linguaggi di scripting, Java, ecc).

Di seguito alcune delle più comuni fonti di log di creazione di servizi e task pianificati:

-

Log di Windows PowerShell

- 4104 – Log Operativo

- 4103 – Log Operativo

- 500- Log Legacy di PowerShell

-

Endpoint Detection & Response (EDR) | eXtended Detection e Response (XDR)

- Alcuni servizi EDR non forniscono eventi di creazione task pianificati/servizio passivi o arricchiti

Log Antivirus

I log Antivirus sono tra le sorgenti di dati di alto valore più trascurate. Se un eseguibile malevolo finisce su uno dei vostri sistemi, e un utente finale non lo ha posizionato direttamente lì (via email, download da browser, chiavetta USB), allora sapete che c’è stato qualche tipo di esecuzione.

La piattaforma Detection as Code di SOC Prime fornisce contenuti di rilevamento alimentati dalla competenza collaborativa della più grande comunità di cybersicurezza al mondo che produce un corpo di conoscenza monolitico dando a qualsiasi team di sicurezza un vantaggio significativo nella loro lotta contro gli avversari. Ecco i principali autori che contribuiscono alla piattaforma di SOC Prime con la consegna di contenuti curati per il rilevamento dell’esecuzione:

- Team di SOC Prime

- Ariel Millahuel

- sviluppatori del Threat Bounty Program Emir Erdogan and Osman Demir

Esplora la Piattaforma Prenota un Incontro

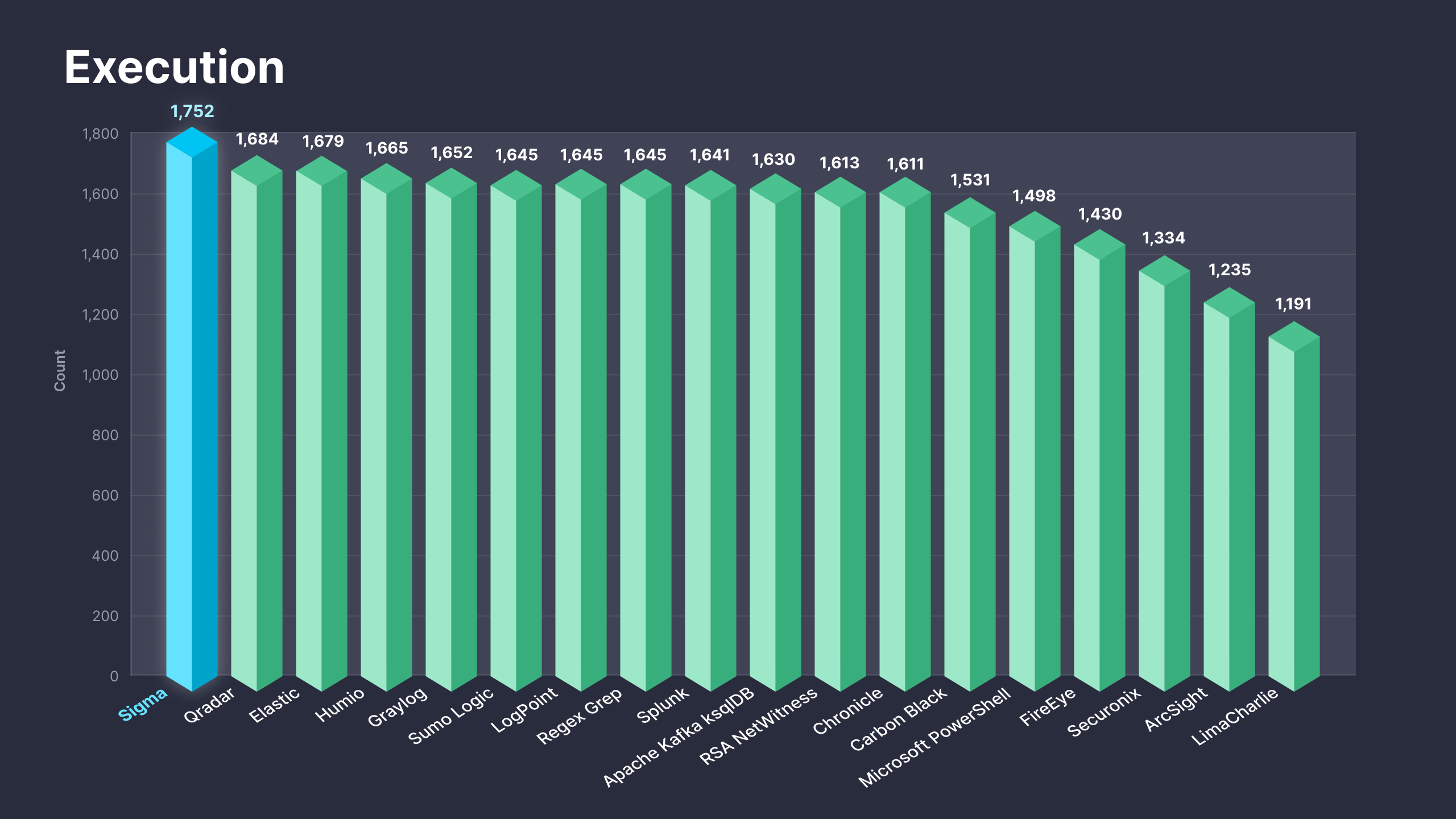

Fig. 1. Regole Sigma che affrontano la tattica Esecuzione (TA0002) insieme alle traduzioni per 25+ piattaforme supportate

Le recentemente rilasciate sottoscrizioni On Demand sono destinate ad aiutare i team a ottenere un valore immediato dalla piattaforma Detection as Code di SOC Prime offrendo accesso istantaneo a contenuti di rilevamento che corrispondono al profilo di minaccia dell’organizzazione. Queste sottoscrizioni forniscono oltre 1.700 rilevamenti curati basati su Sigma affrontando la tattica di Esecuzione insieme a traduzioni per 25+ formati SIEM, EDR e XDR. Per maggiori dettagli sui livelli di sottoscrizione On Demand, si prega di fare riferimento a https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }