Dall’ inizio della guerra cibernetica globale, SOC Prime rimane in prima linea aiutando l’Ucraina e i suoi alleati a difendersi dall’aggressione russa. L’8 dicembre 2022, i ricercatori del CERT-UA hanno ricevuto informazioni dal dipartimento di cybersecurity dell’Organizzazione statale del Trasporto Ferroviario dell’Ucraina “Ukrzaliznytsia” riguardo alla distribuzione di email di phishing che si spacciavano per il Servizio di Emergenza Statale dell’Ucraina. Inoltre, gli hacker hanno utilizzato un’email di dominio falso per mascherare la loro attività malevola. Le email di phishing utilizzate in questo attacco informatico applicavano un esca relativa all’uso di droni iraniani Shahed-136.

Descrizione del Malware DolphinCape: L’Ultimo Attacco Informatico alle Organizzazioni Statali Ucraine

L’ultimo allerta CERT-UA#5683 descrive una nuova campagna malevola contro l’Organizzazione statale del Trasporto Ferroviario dell’Ucraina “Ukrzaliznytsia” sfruttando il vettore di attacco tramite email di phishing e attribuita al collettivo di hacker UAC-0140. In questo attacco, gli attori della minaccia distribuiscono email con un’esca nell’oggetto promettendo di rivelare informazioni su come identificare i droni iraniani Shahed-136.

La catena di infezione viene innescata dall’apertura di un allegato esca con un file RAR che contiene un documento PPSX con codice VBScript malevolo. Quest’ultimo è progettato per generare un’attività programmata, oltre a decrittare, creare e lanciare uno script PowerShell. Gli hacker applicano un algoritmo di crittografia RC4 e una chiave creata tramite la concatenazione di stringhe del valore di attributo “Manager” e il nome del file. Lo script PowerShell malevolo applica il componente BITS di Microsoft Windows per scaricare file DLL ed EXE e creare un’attività programmata per lanciare quest’ultimo tramite una tecnica di side-loading della DLL.

Il file DLL viene identificato come malware DolphinCape sviluppato con Delphi. Questo software malevolo raccoglie informazioni sul nome host, nome utente, versione del sistema operativo ed esfiltra altri dati dai computer compromessi, avvia file EXE e DLL e mostra l’elenco dei file e il loro upload. Il malware DolphinCape è anche in grado di catturare schermate dalle macchine prese di mira.

Rilevare la Campagna Malware DolphinCape da UAC-0140

Molteplici campagne di phishing continuano a colpire l’infrastruttura critica ucraina e le risorse online mentre la guerra si intensifica nel dominio cibernetico. A seguito di diversi attacchi massicci da Armagedon APT (UAC-0010), l’ultimo allerta CERT-UA rivela un’altra campagna che sfrutta il malware DolphinCape per colpire il sistema di trasporto ucraino. Poiché gli hacker supportati dalla Russia testano frequentemente strumenti e approcci malevoli sul campo di battaglia in Ucraina prima di espandere le loro attività a livello globale, i professionisti della sicurezza di tutto il mondo necessitano di una fonte affidabile di contenuti di rilevamento per rimanere proattivi e non lasciare alcuna possibilità agli avversari di colpire.

La piattaforma Detection as Code di SOC Prime offre un batch di regole Sigma curate per identificare l’attività malevola correlata coperta nell’allerta CERT-UA#5683 nelle fasi più iniziali del ciclo di vita dell’attacco. Clicca sul pulsante Esplora Rilevamenti e accedi allo stack di rilevamento dedicato. Tutte le regole Sigma sono allineate con il framework MITRE ATT&CK® e arricchite con un ampio contesto di minacce informatiche, inclusi link CTI, mitigazioni, binari eseguibili e altri metadati rilevanti. Le regole di rilevamento sono corredate di traduzioni per le soluzioni SIEM, EDR e XDR leader del settore.

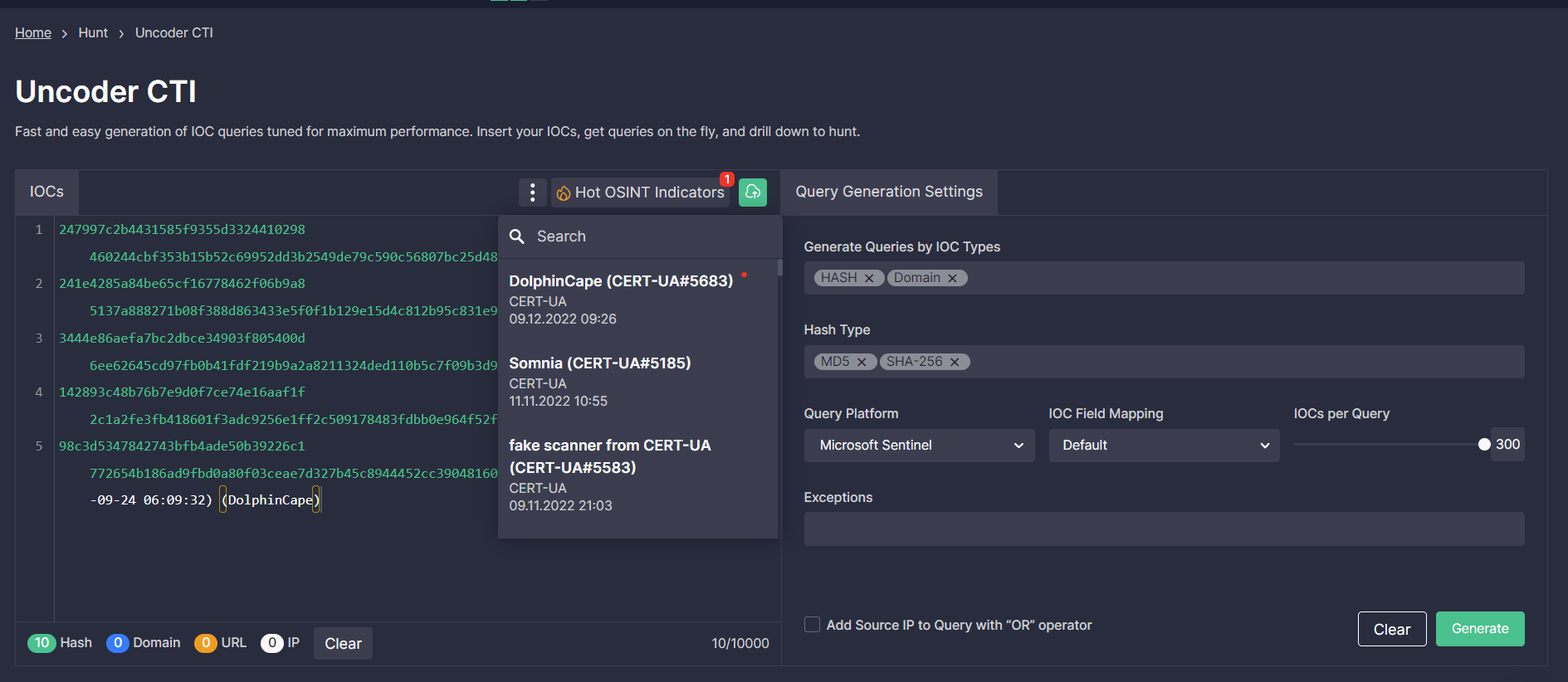

Gli ingegneri della sicurezza possono anche ottimizzare la loro ricerca di minacce legate alla distribuzione del malware DolphinCape utilizzando file, host e IOCs di rete coperti dall’allerta CERT-UA#5683. Con l’aiuto di Uncoder.CTI, i team possono generare istantaneamente query IOC ottimizzate in termini di prestazioni e approfondire la ricerca delle minacce rilevanti nell’ambiente SIEM o XDR selezionato.

Contesto MITRE ATT&CK®

Per esplorare il contesto MITRE ATT&CK relativo alla distribuzione del malware DolphinCape da parte degli attori della minaccia UAC-0140 nella più recente campagna di phishing contro l’Ucraina, controlla la tabella sottostante. Tutte le regole Sigma dedicate sono allineate con MITRE ATT&CK affrontando le corrispondenti tattiche e tecniche degli avversari: