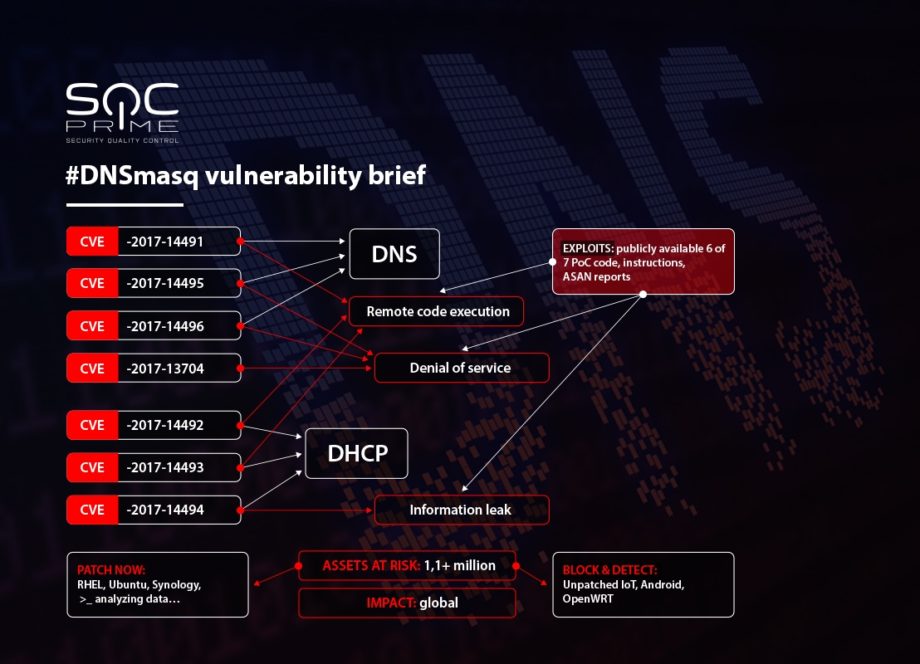

Buone notizie a tutti! Ora sono passati 10 giorni da quando Google Security ha rilasciato 7 vulnerabilità critiche insieme al codice exploit PoC per il servizio dnsmasq popolare e il mondo è ancora vivo come lo conosciamo. Quanto durerà? Se ci riferiamo all’epidemia di WannaCry, ci vuole un po’ di tempo tra il rilascio di un exploit pubblico e un’epidemia globale. Oppure no? L’exploit EternalBlue è stato rilasciato il 7 gennaioth insieme ad altre fughe di notizie “Perso nella traduzione”, quindi questo è avvenuto 5 mesi prima dell’attacco WCry. Tuttavia, se ricordiamo la sequenza temporale esatta, possiamo notare che alla fine di aprile c’erano oltre 1,7 milioni di host infettati con il backdoor DoublePulsar tracciabili online scansionando la porta 445 o semplicemente guardando i dati di Shodan. Mi piace riferirmi al rapporto di Dan Tentler di PhobosGroup su un’infezione massiccia di DoublePulsar risalente al 19 aprileth, avviando gli sforzi di scansione e riportando i risultati. E poiché WannaCry ha colpito il 12 maggioth ci sono voluti esattamente 24 giorni dal momento della divulgazione pubblica su decine di migliaia di macchine collegate fino al giorno in cui è avvenuto l’attacco. Come si riferisce questo alla situazione di Dnsmasq? Questa volta ho avuto un po’ di libertà per fare un bel quadro descrivendo la minaccia: Con 3 vulnerabilità RCE dobbiamo trattare tutte quelle macchine che eseguono dnsmasq non aggiornato come già compromesse e probabilmente collegate. E poiché abbiamo visto la capacità degli avversari di eseguire l’attacco globale WannaCry in 24 giorni, possiamo prevedere che qualcosa di grande e brutto possa già scattare già dal 26 ottobre. Oppure 27th per portare un altro divertente venerdì a noi del settore infosec. Potrebbe anche succedere più rapidamente poiché, come dicono, “gli attaccanti evolvono sempre”. Una scansione e verifica sarebbe utile per confermare l’ipotesi del backdoor, ma prima misuriamo la dimensione del disastro in arrivo chiedendo a Shodan. Ecco una query se vuoi verificare l’accuratezza: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9

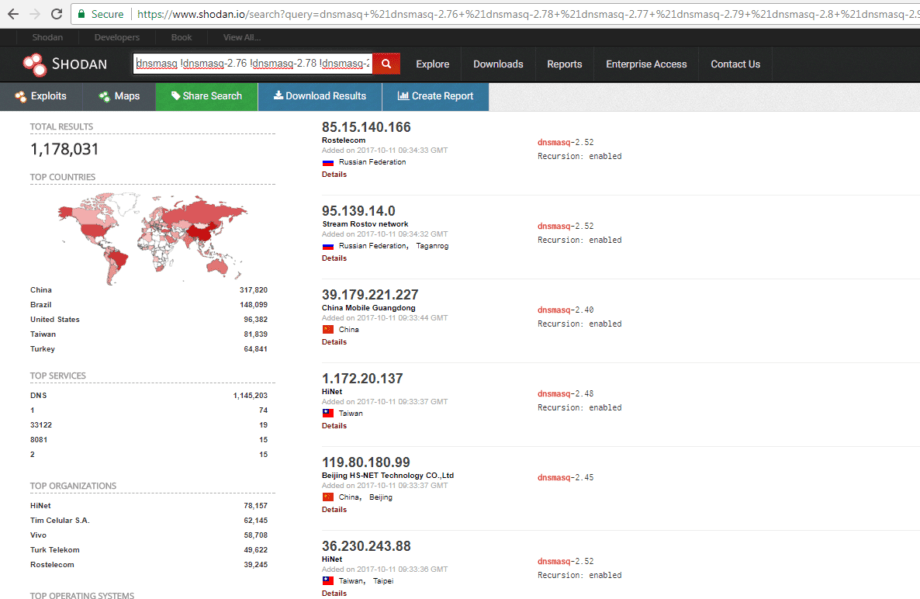

Con 3 vulnerabilità RCE dobbiamo trattare tutte quelle macchine che eseguono dnsmasq non aggiornato come già compromesse e probabilmente collegate. E poiché abbiamo visto la capacità degli avversari di eseguire l’attacco globale WannaCry in 24 giorni, possiamo prevedere che qualcosa di grande e brutto possa già scattare già dal 26 ottobre. Oppure 27th per portare un altro divertente venerdì a noi del settore infosec. Potrebbe anche succedere più rapidamente poiché, come dicono, “gli attaccanti evolvono sempre”. Una scansione e verifica sarebbe utile per confermare l’ipotesi del backdoor, ma prima misuriamo la dimensione del disastro in arrivo chiedendo a Shodan. Ecco una query se vuoi verificare l’accuratezza: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9 A partire dall’11 ottobreth, ci sono in totale 1.178.031 dispositivi che eseguono versioni vulnerabili di dnsmasq e questo se non consideri la versione 2.76 vulnerabile o probabilmente target di un attacco su larga scala. Ho già riportato i numeri sulla patch il 6 ottobreth e il numero di dispositivi vulnerabili era di 1.131.229, quindi il numero di dispositivi senza patch scoperti da Shodan continua a salire!

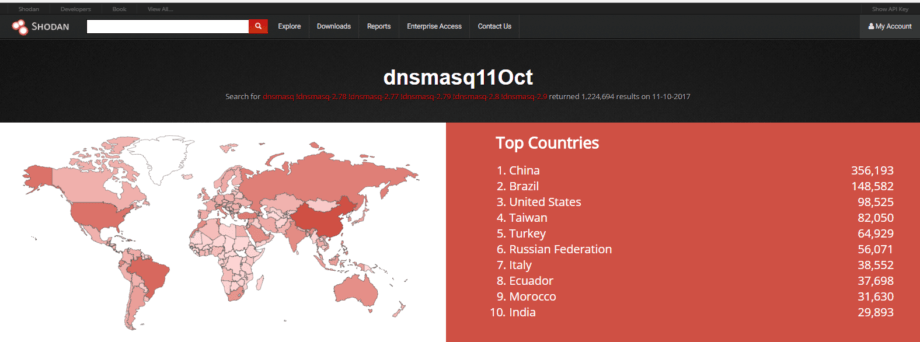

A partire dall’11 ottobreth, ci sono in totale 1.178.031 dispositivi che eseguono versioni vulnerabili di dnsmasq e questo se non consideri la versione 2.76 vulnerabile o probabilmente target di un attacco su larga scala. Ho già riportato i numeri sulla patch il 6 ottobreth e il numero di dispositivi vulnerabili era di 1.131.229, quindi il numero di dispositivi senza patch scoperti da Shodan continua a salire! Forse l’avvertimento di Google Security è caduto nel vuoto? Potrebbe sembrare di sì, tuttavia, se prendiamo in considerazione cicli di gestione patch lunghi nelle aziende (esistono affatto per l’IoT?) e il massiccio numero di dispositivi Android non più supportati, la situazione sembra ragionevole. L’impatto è globale? Potresti trovare risposte in questo rapporto di Shodan:

Forse l’avvertimento di Google Security è caduto nel vuoto? Potrebbe sembrare di sì, tuttavia, se prendiamo in considerazione cicli di gestione patch lunghi nelle aziende (esistono affatto per l’IoT?) e il massiccio numero di dispositivi Android non più supportati, la situazione sembra ragionevole. L’impatto è globale? Potresti trovare risposte in questo rapporto di Shodan: Allora perché menzioniamo Mirai? Era un famigerato botnet costruito scansionando e creando un esercito di bot costituito da dispositivi IoT insicuri sfruttando protocolli in chiaro come telnet e credenziali hardcoded. Un avversario con tali capacità avrà poche difficoltà nel passare da un attacco Brute Force a un attacco RCE con codice exploit disponibile pubblicamente. Tuttavia, se non accade nulla entro il 27 ottobre, significherebbe che dnsmasq verrà sfruttato da attori APT che si assicureranno di stabilire persistenza (vedi modalità di farlo presso MITRE ATT&CK) e operare in modo nascosto. Se vediamo un improvviso aumento di dnsmasq in corso di patch, avrei APT scritto ovunque. È un modo lucrativo d’ingresso (e uscita) per gli attori APT, poiché il traffico DNS rimane ancora insicuro e incontrollato nella maggior parte delle organizzazioni e può essere facilmente sfruttato per Command & Control, consegna e esfiltrazione di dati. Accada quel che accada, blocca semplicemente quegli asset per essere al sicuro e implementa alcuni controlli di rilevamento poiché ci sono molte altre cose meravigliose da fare in cybersicurezza. E se sei orgoglioso proprietario di un dispositivo dnsmasq come parte del tuo progetto IoT al lavoro o come tuo router domestico – aggiorna quel firmware oggi!

Allora perché menzioniamo Mirai? Era un famigerato botnet costruito scansionando e creando un esercito di bot costituito da dispositivi IoT insicuri sfruttando protocolli in chiaro come telnet e credenziali hardcoded. Un avversario con tali capacità avrà poche difficoltà nel passare da un attacco Brute Force a un attacco RCE con codice exploit disponibile pubblicamente. Tuttavia, se non accade nulla entro il 27 ottobre, significherebbe che dnsmasq verrà sfruttato da attori APT che si assicureranno di stabilire persistenza (vedi modalità di farlo presso MITRE ATT&CK) e operare in modo nascosto. Se vediamo un improvviso aumento di dnsmasq in corso di patch, avrei APT scritto ovunque. È un modo lucrativo d’ingresso (e uscita) per gli attori APT, poiché il traffico DNS rimane ancora insicuro e incontrollato nella maggior parte delle organizzazioni e può essere facilmente sfruttato per Command & Control, consegna e esfiltrazione di dati. Accada quel che accada, blocca semplicemente quegli asset per essere al sicuro e implementa alcuni controlli di rilevamento poiché ci sono molte altre cose meravigliose da fare in cybersicurezza. E se sei orgoglioso proprietario di un dispositivo dnsmasq come parte del tuo progetto IoT al lavoro o come tuo router domestico – aggiorna quel firmware oggi!

/Rimani al sicuro

p.s. abbiamo appena finito di controllare tutti i dispositivi 1,17K+ rispetto al nostro feed Tor e abbiamo ottenuto solo 1 colpo. Abbiamo iniziato a controllare gli IP su IPVoid e VirusTotal e abbiamo già alcuni IP confermati come dannosi. Gli aggiornamenti stanno arrivando.

Contenuto SIEM

ArcSight: base and avanzatoQRadar: vota perbasee avanzatoSplunk: base and avanzato