Ciao, oggi parleremo dei metodi di rilevamento per la nuova versione di BlackEnergy (4.0?) utilizzando il modulo QualysGuard Policy Compliance.

Secondo i risultati della nostra ricerca così come alcuni altri rapporti che verranno pubblicati in seguito, abbiamo trovato alcuni segni comuni di attacco, noti come IOC (Indicatori di Compromissione) e siamo riusciti a testarli utilizzando il modulo menzionato sopra.Gli IOC si basavano sull’analisi del comportamento dei sistemi infetti e sul fatto che il malware era configurato per ciascun attacco in modo individuale. Gli IOC sono stati suddivisi in 5 gruppi secondo i seguenti criteri:

- Gruppo 1 – comportamento sospetto – necessità di ulteriori test manuali (siamo grati per i file di esempio corretti che hanno attivato falsi positivi – saremo in grado di ampliare i controlli e ridurre il numero di falsi positivi, vi preghiamo di inviarceli via email.)

- Gruppo 2 – infezione confermata;

- Gruppo 3 – una probabilità molto alta di compromissione

- Gruppo 4 – una probabilità molto alta di compromissione

- Gruppo 5 – alta probabilità di compromissione

Possiamo affermare che la presenza di due o più controlli dei Gruppi 3, 4, 5 è una prova di compromissione del sistema. Abbiamo verificato quali file e impostazioni del sistema sono stati modificati e basandoci su questa analisi abbiamo creato un Controllo Definito dall’Utente (UDC) per Qualys Policy Compliance.

I controlli possono essere suddivisi in 5 gruppi:

- Il primo gruppo include controlli che verificano gli hash specifici dei file per la conformità ai valori di riferimento;

- Il secondo gruppo di controlli verifica i file per gli hash di malware conosciuti;

- Il terzo gruppo cerca il file svchost.exe nelle posizioni non tipiche per esso;

- Il quarto gruppo di controlli verifica l’esistenza delle impostazioni di registro conosciute non di riferimento;

- Il quinto gruppo verifica i parametri di avvio dei servizi conosciuti che possono indicare un’infezione.

- Diamo un’occhiata più da vicino ai risultati dei controlli di ogni gruppo.

- Se notate delle incongruenze nel Gruppo 1, è necessario ricontrollare la firma del file o solo la sua esistenza.

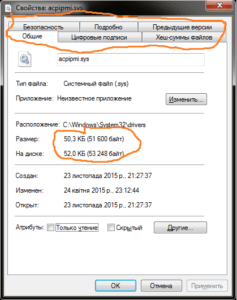

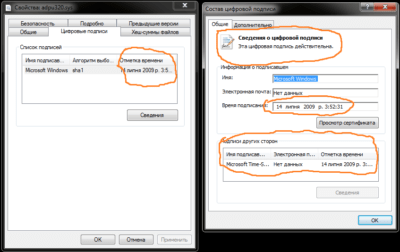

La firma del acpipme.sys appare così: Mentre di solito non c’è alcuna firma per il file di riferimento

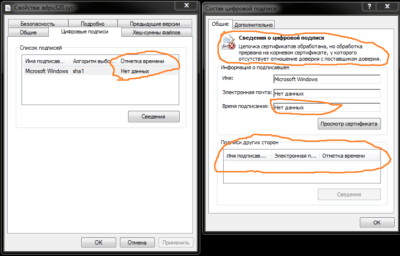

Mentre di solito non c’è alcuna firma per il file di riferimento acpipmi.sys:

Gli altri file di riferimento hanno una firma simile a questa:

Gli altri file di riferimento hanno una firma simile a questa: E questo è un tipico driver con BE backdoor con un certificato autofirmato:

E questo è un tipico driver con BE backdoor con un certificato autofirmato:

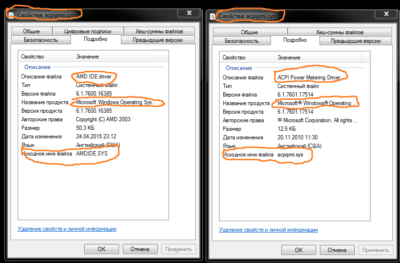

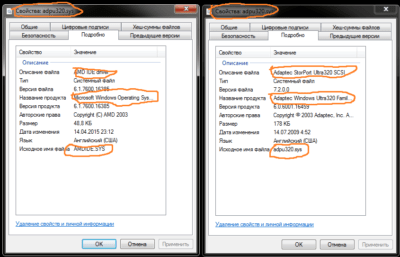

Prestate anche attenzione alla descrizione dei dettagli del file per qualsiasi incongruenza o discrepanza, per esempio a sinistra potete vedere uno screenshot del file infetto e a destra un riferimento:

Prestate anche attenzione alla descrizione dei dettagli del file per qualsiasi incongruenza o discrepanza, per esempio a sinistra potete vedere uno screenshot del file infetto e a destra un riferimento: Ed ecco un altro confronto, il file infetto è a sinistra e il riferimento è a destra

Ed ecco un altro confronto, il file infetto è a sinistra e il riferimento è a destra

- Se notate delle incongruenze nel Gruppo 2, avete uno dei campioni conosciuti di BlackEnergy dropper.

- Se notate delle incongruenze nell’ubicazione del file dal Gruppo 3, c’è un’alta probabilità che il vostro sistema sia sotto attacco e dovete seguire le nostre raccomandazioni.

- Se trovate la chiave di registro in questione (Gruppo 4), c’è un’alta probabilità che il vostro sistema sia infetto, è necessario prendere urgentemente delle contromisure.

- Se riscontrate un’incongruenza con la politica nel Gruppo 5, si prega di verificare con gli amministratori di sistema le cause del comportamento atipico dei servizi.

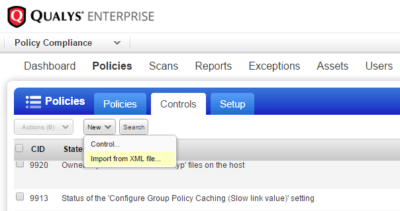

Per analizzare i sistemi sospetti (e questi possono essere qualsiasi macchina Windows) è necessario scaricare i controlli elencati alla fine dell’articolo, creare una policy e avviare una scansione usando QualysGuard Policy Compliance. Ecco una guida passo per passo:

- Importare il CID (nominato nei documenti come Controllo Definito dall’Utente (UDC)).

I nuovi controlli saranno aggiunti alla lista dei controlli, i loro numeri procederanno in sequenza diretta, per vederli potete ordinare la lista CID per la colonna Creato. - Creare una policy che include il CID precedentemente importato.

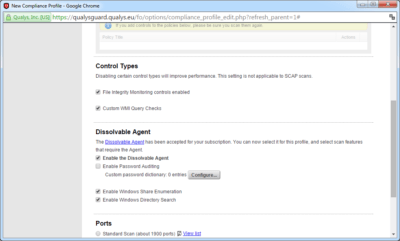

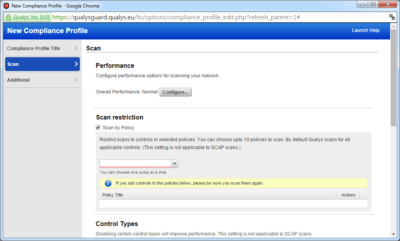

- Configurare le impostazioni del profilo di scansione come mostrato nello screenshot.

- Per una scansione rapida dell’intera infrastruttura è possibile selezionare Scansione per Policy e compiere solo i test pertinenti, velocizzerà la scansione notevolmente. Ma vale sempre la pena ricordare che non sarà possibile generare altri rapporti dai risultati della scansione, in tal caso si consiglia di eseguire una scansione completa, considerando che ci vogliono circa 5 minuti per ciascun host a carico normale della rete e senza considerare il multithreading dello scanner.

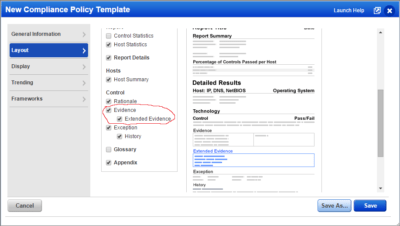

- Quando create un modello di rapporto è necessario selezionare questa casella per vedere la dimensione del file nel rapporto.

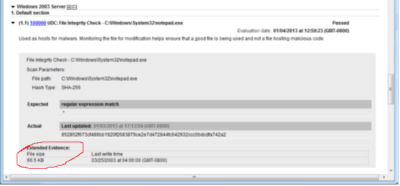

- Quando visualizzate il rapporto prestate attenzione non solo alla corrispondenza degli hash ma anche alla dimensione dei file e a tutte le specifiche di controllo sopra menzionate.

Se il file supera i 25 KB (o per alcuni file > 150KB) c’è motivo di preoccupazione.

Se il file supera i 25 KB (o per alcuni file > 150KB) c’è motivo di preoccupazione.

Saremo grati di ricevere i vostri commenti, buona caccia!

Prendetevi cura di voi.P.S. Potete scaricare tutti gli UDC menzionati in un archivio zip qui sotto. Un account trial di QualysGuard Policy Compliance può essere richiesto qui.