Con il panorama delle minacce informatiche in costante cambiamento e la crescente sofisticazione degli strumenti degli avversari, lo scambio di informazioni tra esperti di cybersecurity è di valore fondamentale.

Il 25 e 26 gennaio 2023, la comunità globale dei difensori informatici ha dato il benvenuto alla sesta conferenza JSAC2023 per analisti di sicurezza mirata a potenziare la loro esperienza nel campo. Questo evento annuale di cybersecurity riunisce ingegneri in un unico luogo per promuovere una prolifico scambio di conoscenze con un focus sull’analisi e risposta agli incidenti.

Nel Giorno 1 della Conferenza, Toru Yamashige, Yoshihiro Nakatani, e Keisuke Tanaka, rappresentanti della società giapponese di software per la cybersecurity, Trend Micro, hanno parlato di strumenti sviluppati commercialmente e distribuiti per operazioni IT generali sfruttati da ransomware gestiti da umani. In questa presentazione, il team di Trend Micro ha trattato casi d’uso reali, ha illuminato ciò che si cela dietro agli strumenti legittimi abusati e ha condiviso consigli su come prevenire cyber attacchi che utilizzano questo toolkit.

Regole Sigma per Rilevare Attacchi che Abusano di Strumenti Legittimi

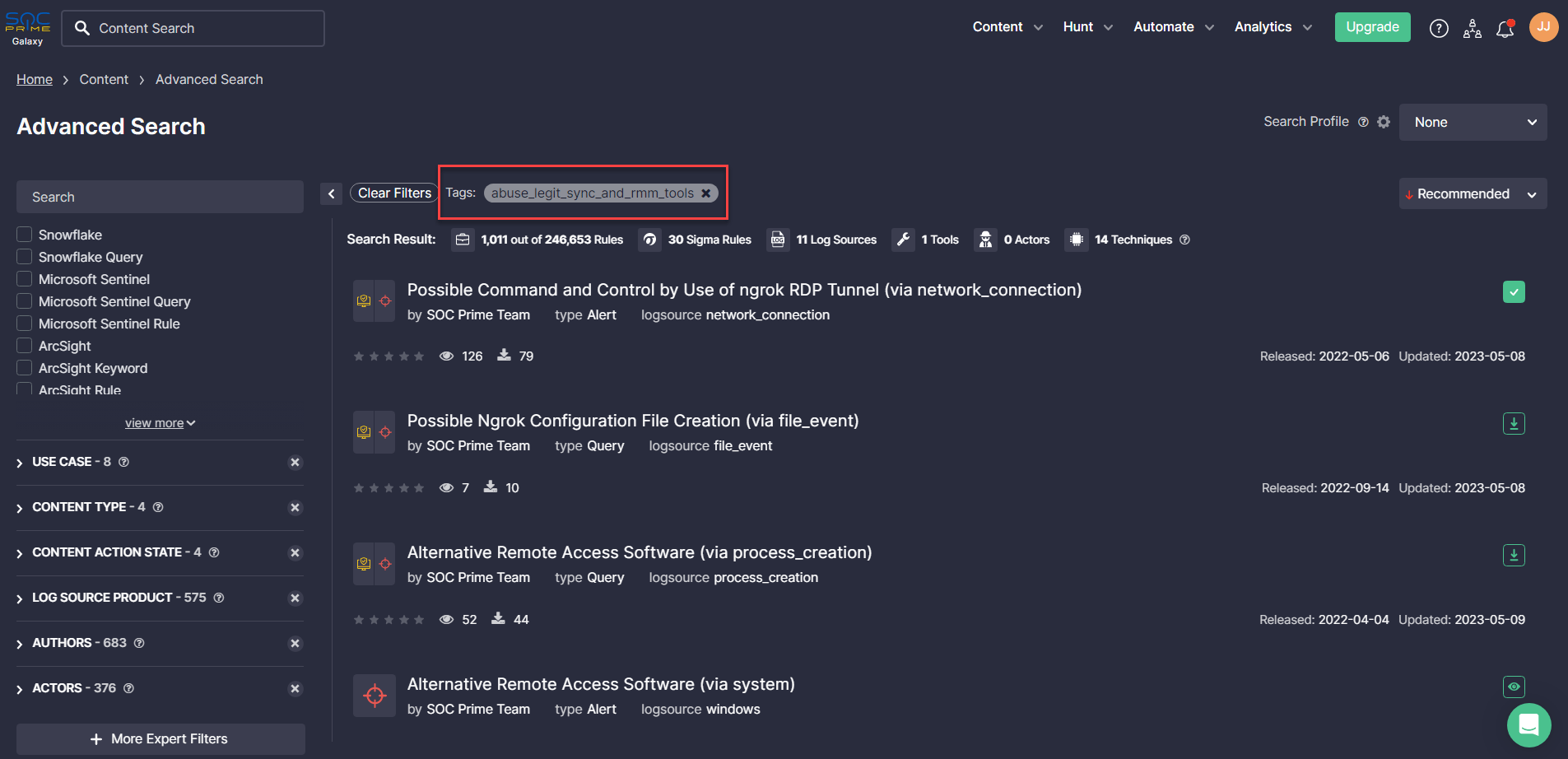

Gli avversari dietro i ransomware operati umanamente spesso sfruttano strumenti legittimi come mezzo per eludere i meccanismi di difesa. Il team di SOC Prime cura un set di regole Sigma pertinenti per aiutare le organizzazioni a rilevare proattivamente attacchi informatici che abusano di strumenti commerciali legittimi, come software di gestione remota e software di backup/sincronizzazione. Per una ricerca di contenuti di rilevamento semplificata, tutte le regole sono filtrate dal tag corrispondente “abuse_legit_sync_and_rmm_tools”. Le rilevazioni sono allineate con il framework MITRE ATT&CK v12 che affronta 14 tecniche avversarie e possono essere applicate trasversalmente a oltre 28 soluzioni SIEM, EDR e XDR.

Clicca il pulsante Esplora Rilevamenti qui sotto per accedere alle regole Sigma sopra indicate ed essere completamente equipaggiato contro attacchi informatici di questo tipo. Immergiti nel contesto delle minacce informatiche, incluse le referenze ATT&CK e CTI, le mitigazioni e i binari eseguibili per rimanere sempre aggiornato.

Si prega di notare che le regole Sigma sopra menzionate saranno più efficaci e meno propense a generare falsi positivi quando si applicano ulteriori filtri già impostati in base ai bisogni dell’azienda. Ad esempio, per l’azienda che utilizza TeamViewer, è necessario fare certe eccezioni che possono essere accettabili per un’organizzazione ma non rilevanti per un’altra.

Analisi degli Attacchi Informatici che Abusano di Strumenti Legittimi in Campagne di Ransomware Gestite da Umani

Secondo Check Point, gli operatori di ransomware si sono largamente spostati verso ransomware gestiti da umani a causa del maggiore controllo e redditività. I ransomware gestiti da umani vengono piantati ed eseguiti su un sistema mirato da un aggressore che ottiene l’accesso all’ambiente e distribuisce il ransomware nel luogo scelto per un impatto maggiore. Pertanto, gli attacchi di ransomware gestiti da umani possono essere più incisivi e mirati.

Uno degli esempi di ransomware gestiti da umani può essere Ransom X, che apre una console dopo l’esecuzione che visualizza informazioni agli avversari mentre è in esecuzione ed è in grado di disabilitare strumenti di accesso remoto, software di sicurezza, database e server di posta per dare agli attaccanti il via libera per compromettere ulteriormente i dati sui sistemi mirati e diffondere ulteriormente l’infezione.

Il 25 gennaio, esperti di cybersecurity di Trend Micro hanno condiviso le loro intuizioni sugli attacchi informatici che abusano di strumenti commerciali legittimi e su come difendersi contro tali intrusioni durante la conferenza annuale JSAC2023 per analisti di sicurezza tenutasi in Giappone.

Il 13 marzo 2023, JPCERT/CC ha emesso una panoramica delle presentazioni tenute alla JSAC2023 dal primo giorno dell’evento, inclusi i punti salienti dal rapporto di Trend Micro. I relatori hanno condiviso esempi di reale sfruttamento di strumenti di gestione remota legittimi, come Atera, Remote Utilities, Ngrok, o AnyDesk, insieme a strumenti di condivisione file basati su cloud simili a RCLONE e MEGA TOOLS che possono essere abusati in campagne di ransomware gestite da umani.

Secondo Trend Micro, le contromisure più efficaci contro attacchi informatici che sfruttano un simile toolkit possono essere il controllo della destinazione delle comunicazioni, così come il monitoraggio e la visualizzazione accurati dell’installazione e l’esecuzione delle applicazioni.

Nel periodo 2021-2023, il ransomware continua a essere una delle tendenze dominanti nel panorama delle minacce informatiche, illustrato dalla crescente sofisticazione delle intrusioni e un numero in rapida crescita di affiliati di ransomware. Pertanto, il rilevamento proattivo è la chiave per rafforzare la postura di cybersecurity dell’organizzazione. Ottieni oltre 650 regole Sigma per identificare attacchi ransomware attuali ed emergenti e rimanere sempre un passo avanti agli avversari. Accedi a più di 30 regole gratuitamente o acquisisci l’intero pacchetto di rilevamento su richiesta a http://my.socprime.com/pricing.