The UAC-0200 gruppo di hacker riemerge nell’arena delle minacce informatiche. CERT-UA ha recentemente identificato un’ondata di attacchi informatici mirati sia contro dipendenti di imprese del settore della difesa sia contro membri singoli delle Forze Armate dell’Ucraina sfruttando DarkCrystal RAT (DCRAT).

Rilevare gli attacchi UAC-0200 trattati nell’allerta CERT-UA#14045

In seguito agli ultimi attacchi UAC-0173 che sfruttano DARKCRYSTAL RAT contro i notai ucraini, un attore di minaccia distinto – tracciato con l’identificativo UAC-0200 – si affida a questo malware, questa volta per puntare sulle Forze Armate dell’Ucraina.

Registrati alla piattaforma SOC Prime e accedi a un set curato di regole Sigma che aiutano i difensori informatici a sventare proattivamente gli attacchi UAC-0200 trattati nell’ allerta CERT-UA#14045 . Clicca Esplora Rilevamenti per approfondire immediatamente una raccolta pertinente di algoritmi di rilevamento compatibili con dozzine di soluzioni SIEM, EDR e Data Lake, mappati su MITRE ATT&CK® e arricchiti con intel sulle minacce approfondite.

Anche i professionisti della sicurezza possono applicare i tag “UAC-0200” e “allerta CERT-UA#14045” per cercare nella piattaforma SOC Prime con un filtraggio più preciso aiutando a trovare contenuti di rilevamento aggiuntivi relativi alle operazioni offensive dell’attore di minaccia.

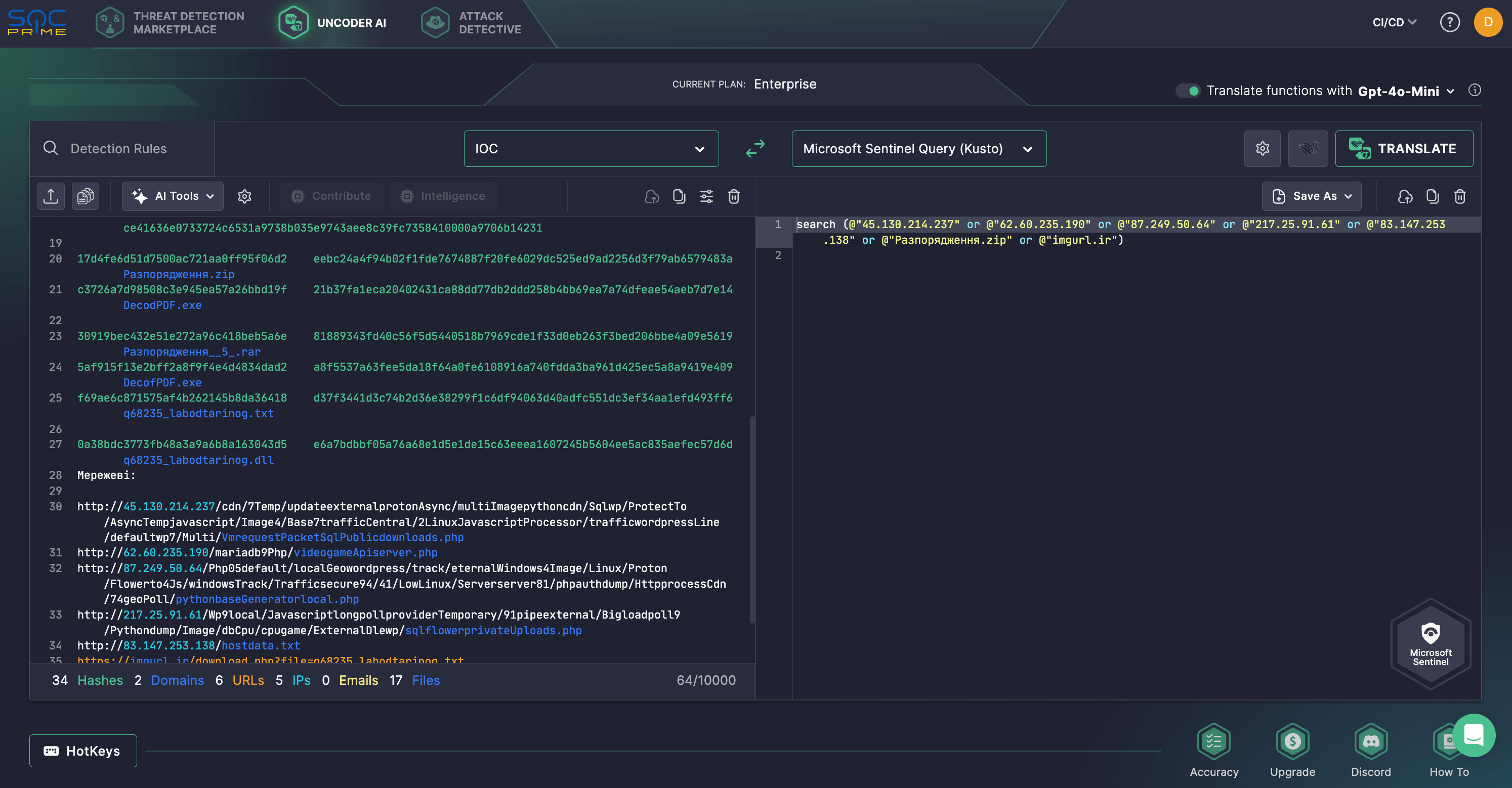

Gli utenti della piattaforma SOC Prime possono anche utilizzare Uncoder AI per accelerare il matching di IOC e aiutare i difensori a eseguire ricerche retrospettive. L’IDE privato e il copilota AI per l’ingegneria del rilevamento permettono di convertire gli IOC relativi all’attività UAC-0200 dal rapporto CERT-UA in ricerche personalizzate pronte a cercare potenziali minacce nel tuo ambiente SIEM o EDR.

Analisi dell’attività UAC-0200 utilizzando DarkCrystal RAT

Il 18 marzo 2025, CERT-UA ha rilasciato una nuova allerta, CERT-UA#14045, avvertendo i difensori dell’aumentata attività di spionaggio informatico contro organizzazioni del settore della difesa e membri singoli delle Forze Armate dell’Ucraina.

All’inizio della primavera 2025, è stato scoperto che i messaggi con degli archivi venivano distribuiti tramite il messenger Signal, affermando di contenere un report da un incontro. In alcuni casi, i messaggi sono stati inviati da account compromessi di contatti già nella lista del destinatario, inducendo le vittime ad aprirli. Questi ultimi contenevano tipicamente un file PDF e un file eseguibile classificato come DarkTortilla, un loader progettato per decriptare e lanciare (anche tramite injection) il Dark Crystal RAT (DCRAT) strumento di controllo remoto.

Il collettivo di hacking UAC-0200 è stato collegato a attacchi informatici mirati contro l’Ucraina almeno dall’estate del 2024. Notoriamente, all’inizio di giugno 2024, gli avversari hanno colpito organizzazioni governative, agenzie militari e della difesa in un’altra campagna utilizzando strumenti offensivi simili. Hanno anche utilizzato il messenger Signal per diffondere il malware DarkCrystal RAT. Da febbraio 2025, il contenuto di tali messaggi esca si è concentrato su veicoli aerei senza pilota (UAV), sistemi di guerra elettronica e diversi argomenti relativi alla difesa e alla militare.

L’uso di messaggeri popolari, sia su dispositivi mobili che su computer, espande significativamente la superficie di attacco, in particolare creando canali di comunicazione non controllati che bypassano le misure di sicurezza, il che richiede un’ultra-prontezza da parte dei difensori. Sfruttando la piattaforma SOC Prime per la difesa informatica collettiva, le organizzazioni di vari settori industriali possono difendersi proattivamente contro attacchi sofisticati che si basano su tecniche di evasione della rilevazione diversificate per migliorare la loro postura di sicurezza informatica.

Contesto MITRE ATT&CK®

Sfruttare MITRE ATT&CK offre una visibilità approfondita nel contesto dell’ultima operazione di spionaggio informatico UAC-0200 che prende di mira il settore della difesa e le Forze Armate dell’Ucraina con DarkCrystal RAT. Esplora la tabella qui sotto per vedere la lista completa delle regole Sigma dedicate che affrontano le tattiche, tecniche e sotto-tecniche ATT&CK corrispondenti.