Il noto gruppo di minaccia sponsorizzato dallo stato russo UAC-0001 (anche noto come APT28) è riemerso ancora una volta nel panorama delle cyber minacce. Dopo l’allerta di fine giugno di CERT-UA che ha rivelato l’uso da parte del gruppo del framework COVENANT e del backdoor BEARDSHELL, UAC-0001 ha mantenuto il suo focus sull’Ucraina. CERT-UA segnala ora una nuova ondata di attacchi informatici diretti al settore della sicurezza e della difesa, questa volta sfruttando lo strumento LAMEHUG, che incorpora un modello linguistico di grandi dimensioni (LLM).

Rilevare gli Attacchi UAC-0001 (APT28) tramite il Malware LAMEHUG potenziato da LLM

I gruppi hacker affiliati alla Russia rimangono una minaccia persistente per i difensori informatici, adattando continuamente le proprie TTP (Tattiche, Tecniche e Procedure) per migliorare la furtività e superare i sistemi di rilevamento. Dall’inizio dell’invasione su vasta scala dell’Ucraina, l’aggressore ha intensificato i propri attacchi APT, sfruttando il conflitto come terreno di prova per strategie offensive emergenti.

Registrati sulla SOC Prime Platform per rimanere un passo avanti rispetto all’aumento degli attacchi legati al nefando collettivo hacker russo noto come UAC-0001 (APT28). Il team SOC Prime cura una selezione di regole Sigma dedicate alla campagna in corso del gruppo contro i settori della sicurezza e della difesa, che utilizza AI LLM per il furto di dati, come riportato nell’ultimo allerta CERT-UA. Premi il pulsante Esplora Rilevamenti per accedere allo stack di rilevamento corrispondente, arricchito con CTI (Cyber Threat Intelligence) azionabile, allineato a MITRE ATT&CK® e compatibile con numerose tecnologie SIEM, EDR e Data Lake. Per facilitare la ricerca, questa raccolta di regole Sigma è etichettata come “CERT-UA#16039” basandosi sull’identificativo dell’allerta CERT-UA pertinente.

Per ulteriori regole Sigma dedicate al rilevamento degli attacchi orchestrati da questo gruppo legato alla Russia, i team di sicurezza possono consultare la libreria del Threat Detection Marketplace utilizzando i tag “UAC-0001” e “APT28”. I clienti Microsoft Defender for Endpoint (MDE) possono inoltre abilitare Bear Fence, un servizio plug-and-play sempre attivo, completamente integrato con MDE per proteggere l’organizzazione dalle minacce APT supportate dalla Russia. Caccia automaticamente APT28 e altri 48 attori statali russi tramite uno scenario esclusivo Attack Detective che utilizza 242 regole comportamentali selezionate, oltre 1 milione di IOC e un feed TTP dinamico guidato dall’AI.

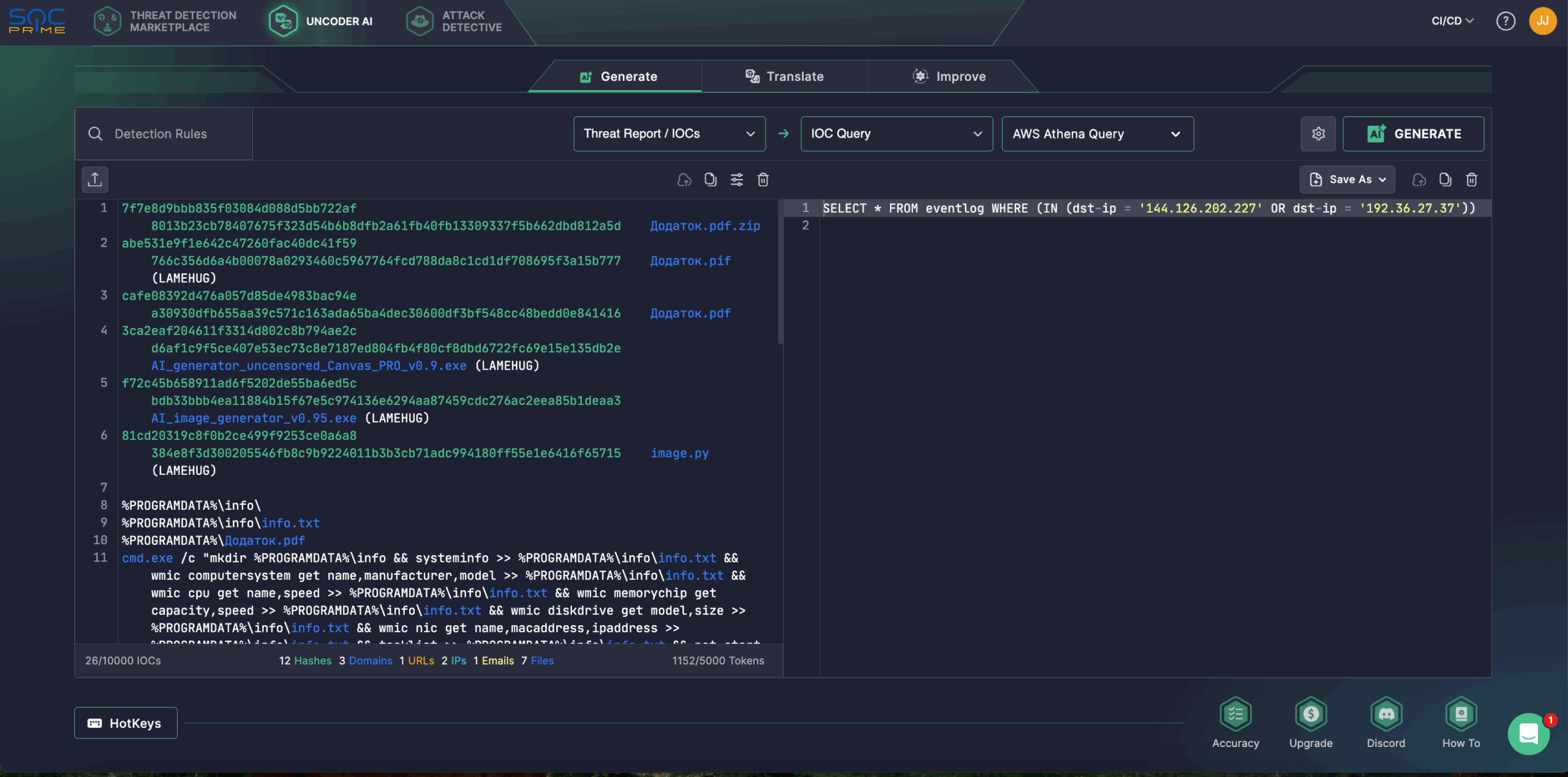

Gli ingegneri della sicurezza possono anche affidarsi a Uncoder AI per creare regole Roota & Sigma in meno di 30 secondi, documentare e ottimizzare il codice, acquisire competenze in 56 linguaggi di rilevamento, generare flussi di attacco e mappature ATT&CK con AIML. Sfruttando le informazioni sulle minacce dell’ultimo allerta CERT-UA#16039, i team possono convertire automaticamente gli IOC rilevanti in query personalizzate pronte per la ricerca nel SIEM o EDR selezionato.

Panoramica sull’Attività più Recente di UAC-0001 (APT28)

Il 10 luglio 2025, CERT-UA ha ricevuto informazioni riguardanti la distribuzione di email di phishing tra autorità esecutive, che si spacciavano per funzionari del ministero competente. Queste email contenevano un allegato intitolato “Додаток.pdf.zip” camuffato da documento legittimo. Con moderata certezza, CERT-UA attribuisce questa attività a UAC-0001 (APT28).

APT28, noto anche come UAC-0001, e seguito anche come Fighting Ursa, Fancy Bear, Forest Blizzard o STRONTIUM, ha mantenuto un focus persistente sul settore pubblico ucraino, spesso utilizzando campagne di phishing e sfruttamento di vulnerabilità software come principali metodi di attacco.

L’archivio ZIP utilizzato dagli avversari nella campagna più recente includeva un file eseguibile con estensione “.pif”, nominato identicamente all’archivio. Il file è stato creato utilizzando PyInstaller da codice sorgente Python ed è stato classificato dai ricercatori come un malware denominato LAMEHUG.

Durante l’indagine sull’incidente sono state scoperte almeno due varianti aggiuntive di questo malware, “AI_generator_uncensored_Canvas_PRO_v0.9.exe” e “image.py“, che differiscono nel modo in cui esfiltrano i dati dalle macchine compromesse. È importante notare che le email di phishing sono state distribuite utilizzando un account email compromesso, mentre l’infrastruttura C2 è stata ospitata su risorse legittime ma compromesse.

Una caratteristica distintiva di LAMEHUG è l’uso di un LLM, che genera comandi eseguibili a partire da descrizioni testuali. LAMEHUG è un malware basato su Python che sfrutta il modello LLM Qwen 2.5-Coder-32B-Instruct tramite l’API huggingface[.]co per generare comandi di sistema da descrizioni testuali predefinite. Raccoglie informazioni di sistema come hardware, processi, servizi e connessioni di rete. Inoltre, memorizza i dati in %PROGRAMDATA%\info\info.txt, e ricerca ricorsivamente file Microsoft Office, TXT e PDF nelle cartelle Documenti, Download e Desktop, copiandoli poi in %PROGRAMDATA%\info\. I dati sottratti vengono esfiltrati tramite SFTP o richieste HTTP POST, a seconda della versione del malware.

Con l’intensificarsi degli attacchi di APT28 ai settori della sicurezza e della difesa in Ucraina e l’inizio del testing di malware avanzati potenziati da LLM, la difesa cibernetica proattiva diventa di importanza critica. SOC Prime fornisce ai team di sicurezza una suite completa di prodotti supportata da AI, automazione e intelligence sulle minacce in tempo reale per superare le minacce informatiche e rafforzare la postura di cybersecurity dell’organizzazione.

Contesto MITRE ATT&CK

L’utilizzo di MITRE ATT&CK offre una visione dettagliata della campagna più recente di UAC-0001 (APT28) che prende di mira il settore della sicurezza e della difesa con il malware LAMEHUG. La tabella sottostante illustra tutte le regole Sigma rilevanti mappate alle tattiche, tecniche e sotto-tecniche ATT&CK associate.

Tactics | Techniques | Sigma Rule |

Resource Development | Obtain Capabilities: Artificial Intelligence (T1588.007) | |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Python (T1059.006) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Web Service: One-Way Communication (T1102.003) | |