Da oltre un decennio, il gruppo APT Sandworm supportato dalla Russia (noto anche come UAC-0145, APT44) ha costantemente preso di mira le organizzazioni ucraine, con un focus primario su enti statali e infrastrutture critiche. Dall’invasione su larga scala, questo gruppo di cyber-espionaggio militare affiliato al GRU ha intensificato i suoi attacchi contro obiettivi ucraini. L’ultima campagna dannosa, analizzata nel febbraio 2025, sembra essere attiva dal 2023. L’operazione sfrutta attivatori Microsoft Key Management Service (KMS) trojanizzati e falsi aggiornamenti di Windows per infiltrarsi nei sistemi ucraini. Rileva attacchi da parte degli hacker di Sandworm

La crescente ondata di campagne di cyber-espionaggio contro l’Ucraina e i suoi alleati rimane un fattore chiave nello sviluppo del panorama delle minacce informatiche. Gli hacker supportati dalla Russia spesso utilizzano l’Ucraina come banco di prova, perfezionando le loro tattiche prima di dispiegarle su scala globale. Un’operazione su larga scala recentemente scoperta mette in evidenza questa minaccia in aumento, sfruttando strumenti KMS di Windows trojanizzati e falsi aggiornamenti per infiltrarsi nei sistemi ucraini.

Per aiutare i team di sicurezza a rimanere aggiornati su potenziali intrusioni,

per la difesa cibernetica collettiva offre un set di regole Sigma che affrontano i metodi TTP di Sandworm. Lo stack di rilevamento è accompagnato da una suite completa di prodotti per la ricerca automatizzata delle minacce, l’ingegneria avanzata del rilevamento e la rilevazione delle minacce basata sull’intelligenza. Basta premere il pulsante per la difesa cibernetica collettiva offre un set di regole Sigma che affrontano i metodi TTP di Sandworm. Lo stack di rilevamento è accompagnato da una suite completa di prodotti per la ricerca automatizzata delle minacce, l’ingegneria avanzata del rilevamento e la rilevazione delle minacce basata sull’intelligenza. Basta premere il pulsante Esplora Rilevamenti qui sotto e approfondire immediatamente un gruppo di regole dedicato per aiutare a rilevare gli ultimi attacchi di Sandworm I rilevamenti sono compatibili con diverse soluzioni di analisi della sicurezza e mappati al MITRE ATT&CK

. Inoltre, ogni regola è arricchita con metadati estesi, tra cui riferimenti di intelligence sulle minacce, cronologie degli attacchi, raccomandazioni per il triage e altro ancora.®I professionisti della sicurezza che cercano contenuti più pertinenti per analizzare retrospettivamente gli attacchi dell’APT Sandworm potrebbero esaminare l’ampia serie di regole cercando nel Marketplace di Rilevamento delle Minacce con i tag “

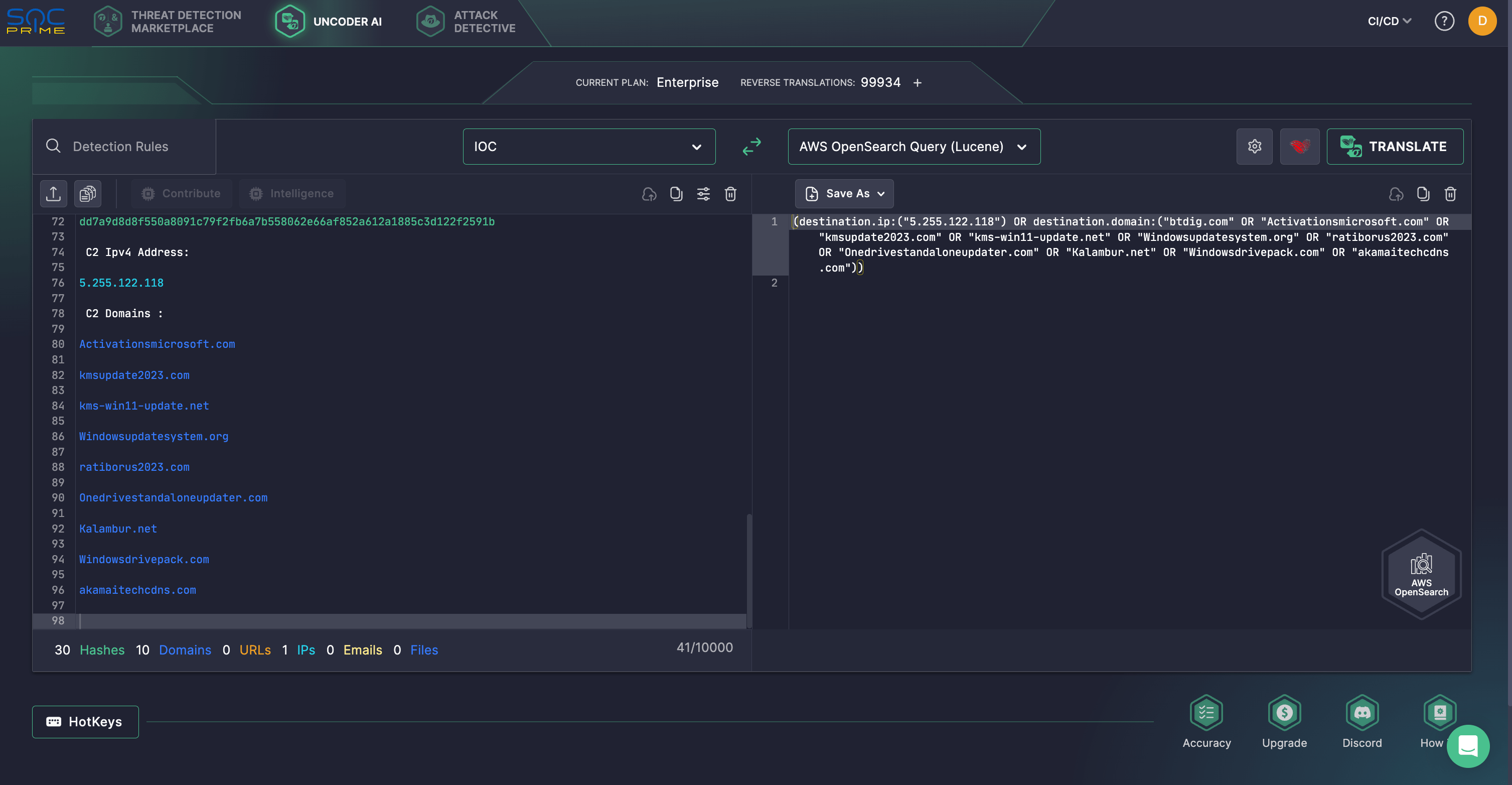

” e “” e “”.”.Per accelerare le indagini sulle minacce, i difensori informatici possono anche ricercare IOC forniti nell’analisi di EclecticIQ

della campagna di Sandworm. Sfrutta qui per analizzare senza problemi gli IOC e convertirli in query personalizzate pronte per essere eseguite in un ambiente SIEM o EDR prescelto. In precedenza disponibile solo per i clienti corporate, Uncoder AI è ora accessibile anche ai ricercatori individuali, offrendo tutte le sue capacità. Controlla i dettagli qui Analisi degli Attacchi di Sandworm (APT44): Campagna Attuale usando Strumenti di Attivazione KMS Trojanizzati I ricercatori di EclecticIQ.

notificano ai difensori una campagna di cyber-espionaggio in corso da parte del nefando

gruppo (APT44) collegato alla Direzione Generale dell’Intelligence della Russia (GRU) che sta attivamente prendendo di mira utenti Windows in Ucraina. La campagna che prende di mira Windows in Ucraina è probabilmente attiva dalla fine del 2023, dopo l’invasione russa dell’Ucraina. In questi attacchi, Sandworm sfrutta attivatori piratati di Microsoft Key Management Service (KMS) e aggiornamenti di Windows fraudolenti per distribuire una versione aggiornata di BACKORDER, un loader precedentemente legato al gruppo. BACKORDER quindi distribuisce (DcRAT), consentendo agli attaccanti di rubare dati sensibili e condurre cyber spionaggio. ” e “ La catena d’infezione inizia con un file ZIP Trojanizzato, “KMSAuto++x64_v1.8.4.zip,” su Torrent che si maschera come uno strumento di attivazione KMS per colpire gli utenti che bypassano la licenza di Windows. Sandworm era stato precedentemente osservato utilizzando tattiche simili contro l’Ucraina con un programma di installazione di Windows 10 trojanizzato. Da allora, gli analisti hanno identificato sette campagne nemiche correlate che utilizzano esche e metodi TTP simili. La catena d’infezione inizia con un file ZIP Trojanizzato, “KMSAuto++x64_v1.8.4.zip,” su Torrent che si maschera come uno strumento di attivazione KMS per colpire gli utenti che bypassano la licenza di Windows. Sandworm era stato precedentemente osservato utilizzando tattiche simili contro l’Ucraina con un programma di installazione di Windows 10 trojanizzato. Da allora, gli analisti hanno identificato sette campagne nemiche correlate che utilizzano esche e metodi TTP simili. All’inizio del 2025, la campagna più recente ha usato un dominio typo-squatted per distribuire DcRAT, un Trojan di accesso remoto. DarkCrystal RAT era stato precedentemente collegato al toolkit di Sandworm ed era stato anche impiegato da altri collettivi di hacker che prendevano di mira l’Ucraina. Ad esempio, nell’estate del 2022, CERT-UA ha scoperto

una campagna di phishing su larga scala da parte di avversari supportati dalla Russia

che distribuivano DarkCrystal RAT e moderatamente collegati al gruppo UAC-0113 (alias Sandworm). Nel 2023, CERT-UA ha rivelato un’altra operazione offensiva mirata alla . L’infezione derivava dall’installazione di Microsoft Office 2019 non autorizzato, con UAC-0145 noto come altro identificatore di gruppo, collegato a quella campagna. distribuzione di DarkCrystal RAT Il falso strumento KMS imita un’interfaccia di attivazione di Windows, mentre BACKORDER, un loader basato su GO, funziona in background, disabilitando Windows Defender e utilizzando Living Off the Land Binaries (LOLBIN) per eludere il rilevamento. Prepara il sistema per il payload finale RAT, che si collega a un server C2 per esfiltrare dati sensibili. DarkCrystal RAT mantiene la persistenza creando attività pianificate tramite schtasks.exe e lanciando staticfile.exe con privilegi elevati per garantire l’accesso continuato dopo riavvii o logout.Da notare, sul finire dell’autunno 2024, un altro attivatore KMS trojanizzato è stato caricato su VirusTotal dall’Ucraina, coerente con le precedenti campagne BACKORDER. Compilato come un’app Python 3.13 a 64-bit tramite PyInstaller, conteneva percorsi di debug in lingua russa, suggerendo origini russe. Il falso attivatore scarica un payload di seconda fase ed esegue script Python per disabilitare la protezione di sicurezza di Windows, distribuire campioni dannosi e stabilire persistenza. Con un moderato livello di confidenza, il file DLL dannoso, Runtime Broker.dll, può essere considerato una nuova iterazione del loader BACKORDER, scritto in GO e progettato per recuperare ed eseguire malware di seconda fase da un host remoto.

Durante l’indagine, i difensori hanno anche scoperto una nuova backdoor, Kalambur, dopo un pivot di dominio. L’attore di minacce ha usato kalambur[.]net per distribuire un backdoor RDP mascherato come un aggiornamento di Windows. Nominato secondo la parola russa per “pun,” Kalambur inizia con kalambur2021_v39.exe basato su C#, che scarica un binario TOR riconfezionato e strumenti aggiuntivi da un sito TOR probabilmente controllato dall’attaccante.

I difensori presumono che Sandworm (APT44) stia distribuendo software piratato trojanizzato attraverso forum in lingua ucraina, siti warez e piattaforme illecite mirate a utenti singoli, aziende e potenzialmente enti statali. Il 3 aprile 2023, CERT-UA ha confermato almeno un incidente in cui un dipendente di un’utility ucraina ha installato inconsapevolmente Microsoft Office piratato,

innescando DarkCrystal RAT e DWAgent, un’utility di accesso remoto

, compromettendo dispositivi ICS. Sebbene non siano state registrate grandi interruzioni, l’incidente evidenzia i rischi del software trojanizzato nelle infrastrutture critiche. Le tattiche di Sandworm si allineano con la strategia di guerra ibrida della Russia per destabilizzare l’infrastruttura critica dell’Ucraina. Per aiutare l’Ucraina e i suoi alleati a identificare tempestivamente le infezioni, SOC Prime Platform offre una suite completa di prodottiper rimanere all’avanguardia degli attacchi APT collegati alla Russia e di altre minacce emergenti, garantendo una difesa cibernetica proattiva su larga scala. offers a complete product suite to stay ahead of russia-linked APT attacks and other emerging threats while ensuring proactive cyber defense at scale.