Il Lazarus Group, un noto collettivo di hacker sostenuto dalla Corea del Nord, noto anche come APT38, Hidden Cobra e Dark Seoul, ha costruito una reputazione consolidata come uno dei gruppi di minacce persistenti avanzate più pericolosi. Attivo almeno dal 2009, Lazarus ha costantemente preso di mira istituzioni finanziarie e, più recentemente, aziende nel settore delle criptovalute e della blockchain per alimentare flussi di entrate illecite per il regime.

Negli ultimi anni, i ricercatori hanno osservato diverse campagne condotte da un sottogruppo di Lazarus (noto anche come AppleJeus, Citrine Sleet, UNC4736, Gleaming Pisces), tutte focalizzate su exchange di criptovalute, piattaforme di trading e organizzazioni finanziarie di alto profilo. Uno degli esempi più noti è stata la campagna TradeTraitor nell’aprile 2022, che ha preso di mira società di investimento, titolari di wallet e utenti NFT tramite sofisticate tattiche di social engineering.

Fedele al loro modus operandi, Lazarus sfrutta spesso vulnerabilità note per distribuire RAT personalizzati. La loro ultima campagna evidenzia questa strategia continua, diffondendo famiglie di malware multipiattaforma come PondRAT, ThemeForestRAT e RemotePE tramite inganni di social engineering e sfruttamento di zero-day, dimostrando non solo la persistenza del gruppo ma anche la sua crescente sofisticazione tecnica.

Rilevare gli attacchi del Lazarus Group con PondRAT, ThemeForestRAT e RemotePE

Il crimine informatico è previsto costare al mondo 10,5 trilioni di dollari all’anno entro la fine del 2025, trainato da attacchi sempre più sofisticati e motivati economicamente. Con l’aumento della complessità delle minacce digitali, gruppi finanziariamente motivati come Lazarus restano attivi, inventando nuovi metodi malevoli per incrementare i loro profitti.

Registrati alla piattaforma SOC Prime per ottenere un set curato di regole Sigma per rilevare attività malevole associate al Lazarus Group, sfruttando il loro arsenale di tre RAT. Le rilevazioni sono supportate da una suite completa per l’ingegneria della rilevazione basata su AI, caccia automatizzata alle minacce e rilevazione avanzata delle minacce. Basta cliccare sul pulsante Esplora le rilevazioni e accedere immediatamente allo stack di rilevazioni pertinente.

I difensori informatici che cercano contenuti rilevanti per individuare attacchi legati al Lazarus Group possono accedere all’intera collezione di algoritmi di rilevazione cercando il tag “Lazarus”.

Tutte le regole sono compatibili con più tecnologie SIEM, EDR e Data Lake, e mappate su MITRE ATT&CK® per semplificare le indagini sulle minacce. Inoltre, ogni regola è arricchita con metadati estesi, inclusi riferimenti CTI, timeline degli attacchi, configurazioni di audit, raccomandazioni per il triage e altro ancora.

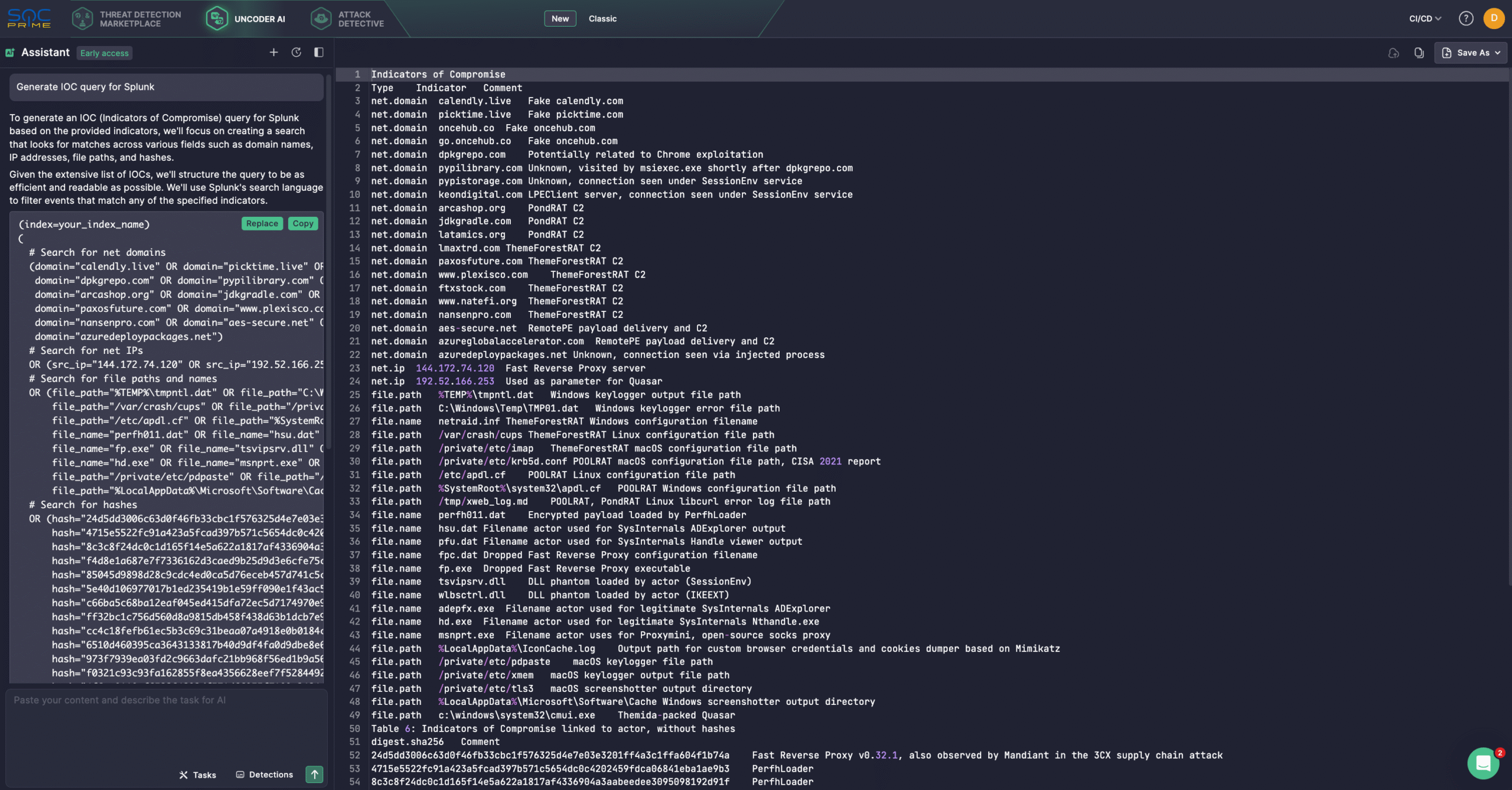

In aggiunta, gli esperti di sicurezza possono semplificare le indagini sulle minacce utilizzando Uncoder AI, un IDE privato e co-pilota per l’ingegneria della rilevazione basata su threat intelligence. Con Uncoder, i difensori possono convertire automaticamente IOC dai report dedicati Fox-IT e NCC Group in query operative, consentendo un’investigazione efficiente sull’attività di Lazarus. Inoltre, Uncoder supporta la creazione di logiche di rilevazione dai report raw, la predizione dei tag ATT&CK, l’ottimizzazione AI delle query e la traduzione dei contenuti di rilevazione su più piattaforme.

Analisi degli attacchi del Lazarus Group

I ricercatori di Fox-IT e NCC Group hanno scoperto nuova attività legata a un cluster del Lazarus Group associato a AppleJeus, Citrine Sleet, UNC4736 e Gleaming Pisces. Questo sottogruppo motivato economicamente è stato collegato a una recente campagna di social engineering che ha distribuito tre distinti malware multipiattaforma: PondRAT, ThemeForestRAT e RemotePE.

La campagna, osservata nel 2024, ha preso di mira specificamente organizzazioni nel settore della finanza decentralizzata (DeFi), compromettendo infine il sistema di un dipendente. Una volta all’interno, gli attaccanti hanno utilizzato una combinazione di trojan di accesso remoto e strumenti di supporto per effettuare discovery interna, rubare credenziali e svolgere altre attività malevole.

La catena di attacco inizia con social engineering, in cui gli operatori Lazarus si spacciano per dipendenti di società di trading su Telegram, indirizzando le vittime verso siti di scheduling falsi che imitano Calendly e Picktime. Nel 2024, i ricercatori sospettano che sia stato sfruttato un Chrome zero-day in alcuni casi. Ciò rispecchia precedenti report sull’uso di exploit Chrome da parte di Citrine Sleet per distribuire il rootkit FudModule.

Sebbene il vettore di accesso iniziale non sia completamente confermato, gli investigatori hanno scoperto che l’intrusione ha portato al deployment di un loader chiamato PerfhLoader, che ha rilasciato PondRAT, una variante semplificata di POOLRAT. Insieme a PondRAT, gli attaccanti hanno distribuito ulteriori strumenti, tra cui screenshotter, keylogger, rubacredenziali di Chrome, Mimikatz, FRPC e software proxy.

PondRAT è in uso dal 2021 e offre funzionalità base di RAT, come lettura e scrittura file, esecuzione di processi ed esecuzione di shellcode. Per diversi mesi, il gruppo ha combinato PondRAT con ThemeForestRAT prima di passare a un RAT più stealth noto come RemotePE.

Nello specifico, una volta distribuito, PondRAT può caricare ThemeForestRAT direttamente in memoria o tramite un loader dedicato. ThemeForestRAT offre funzionalità molto più ampie, supportando più di venti comandi per enumerare file e unità, manipolare processi, cancellare dati in modo sicuro, testare connessioni di rete e iniettare shellcode. Mostra anche consapevolezza dell’ambiente monitorando sessioni RDP e attività di dispositivi USB.

La fase finale della catena di attacco è RemotePE, un RAT C++ più sofisticato recuperato tramite RemotePELoader e DPAPILoader. Riservato a obiettivi ad alto valore, RemotePE sfrutta Windows Data Protection API (DPAPI) per l’environmental keying, rendendolo molto più difficile da analizzare senza accesso al sistema originale della vittima.

Questa progressione, da PondRAT a ThemeForestRAT fino a RemotePE, dimostra come Lazarus stratifica attentamente gli strumenti, iniziando con loader semplici e scalando verso implant stealth più ricchi di funzionalità. Per anticipare potenziali intrusioni, la piattaforma SOC Prime fornisce ai team di sicurezza una suite completa enterprise-ready basata su AI, automazione e threat intel in tempo reale, permettendo alle organizzazioni di prevenire attacchi sofisticati e minimizzare i rischi di data breach.