Una coordinata consultiva da parte delle agenzie di cybersecurity e intelligence in Nord America, Europa e Australia conferma una campagna di cyber spionaggio durata due anni dall’unità GRU russa 26165 (APT28, Forest Blizzard, Fancy Bear). La campagna prende di mira i fornitori di logistica e tecnologia che facilitano gli aiuti esteri per l’Ucraina.

Rileva gli attacchi di APT28 (Forest Blizzard, Fancy Bear) contro aziende occidentali

Dall’invasione su vasta scala dell’Ucraina, i gruppi di cybercriminali di origine russa hanno incessantemente preso di mira l’Ucraina e i suoi alleati per spionaggio e distruzione. Tra questi, come APT28, stanno usando continuamente l’Ucraina come banco di prova per espandere ulteriormente la loro superficie di attacco nelle arene politiche europee e nordamericane, il che è ciò che stiamo attualmente osservando.

Ad esempio, nell’ottobre 2023, APT28 russo ha hackerato i settori pubblico e privato in Francia, usando le stesse vulnerabilità e TTP come in Ucraina durante il 2022-2023. Inoltre, nel maggio 2024, la Germania ha rivelato una campagna di lunga durata da parte di APT28, attirando la condanna dall’Unione Europea (E.U.), dall’Organizzazione del Trattato dell’Atlantico del Nord (NATO) e dal Regno Unito. Secondo CISA, la Russia rimarrà una principale minaccia informatica fondendo spionaggio informatico, influenza e capacità d’attacco mantenendo il suo focus principale sull’obiettivo delle infrastrutture critiche negli Stati Uniti così come nei paesi alleati e partner.

A partire dallo scoppio della guerra su vasta scala, SOC Prime ha aiutato l’Ucraina e i suoi alleati a difendersi dall’aggressione russa. Il nostro team ricerca, sviluppa e testa costantemente regole di rilevamento basate su rapporti CERT-UA e CTI globale, fornendo contenuti di rilevamento per contrastare gli attacchi distruttivi della Russia.

Registrati sulla piattaforma SOC Prime per accedere a un’ampia raccolta di regole di rilevamento che affrontano TTP utilizzati da APT28 nell’attacco in corso. Premi il pulsante Esplora Rilevamenti qui sotto e approfondisci immediatamente un insieme pertinente di algoritmi di rilevamento compatibili con soluzioni SIEM, EDR e Data Lake multiple, allineati con MITRE ATT&CK, e arricchito con azioni pratiche CTI.

I difensori informatici in cerca di più contenuti che affrontano i TTP utilizzati da attori statali sponsorizzati dalla Russia potrebbero sfogliare il Threat Detection Marketplace usando il tag “CERT-UA”. Inoltre, i professionisti della sicurezza potrebbero applicare i tag “APT28, “BlueDelta, “Fancy Bear, e “Forest Blizzard” per restringere la ricerca.

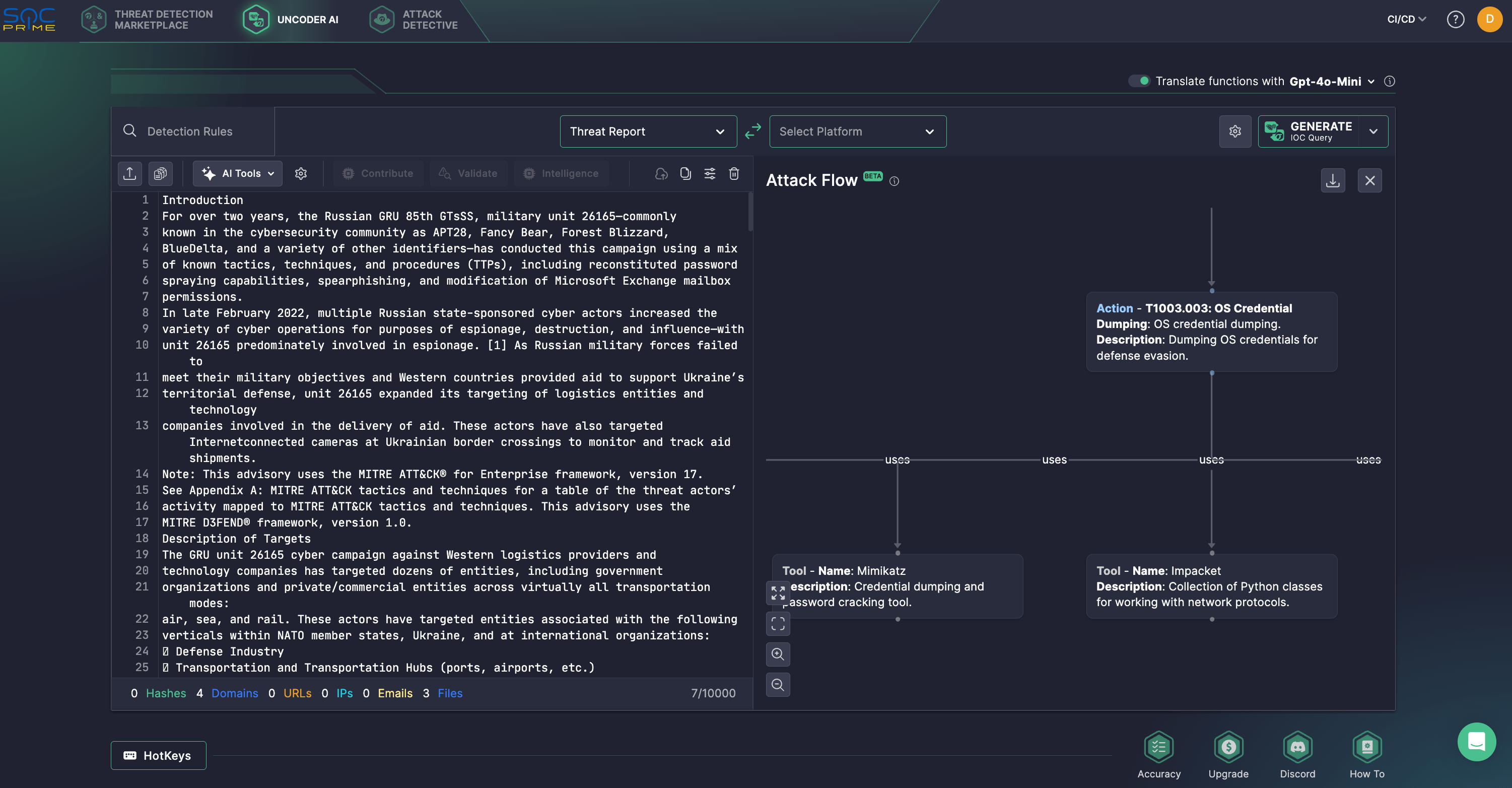

Per semplificare l’indagine sulle minacce, gli esperti di sicurezza potrebbero usare Uncoder AI – un IDE privato & co-pilota per l’ingegneria del rilevamento informata sulle minacce – ora completamente gratuito e disponibile senza limiti di token sulle funzionalità AI. Genera algoritmi di rilevamento da rapporti di minacce grezzi, abilita rapidi sweep di IOC in query ottimizzate per le prestazioni, prevedi i tag ATT&CK, ottimizza il codice della query con consigli AI e traducilo in diversi linguaggi SIEM, EDR e Data Lake.

Inoltre, Uncoder AI offre nuove funzionalità ispirate al progetto open-source Attack Flow di MITRE per aiutare i difensori a passare da comportamenti isolati a sequenze complete di avversari. Usando l’unione Consulenza sulla Sicurezza Informatica, i professionisti della sicurezza potrebbero trasformarlo in un flusso visivo, evidenziando le catene di TTP per informare logiche di rilevamento proattive, al di là degli IOC. Per questo scopo, Uncoder AI usa Llama 3.3 personalizzato per l’ingegneria del rilevamento e l’elaborazione dell’intelligence sulle minacce, ospitato sul cloud privato di SOC Prime SOC 2 Type II per la massima sicurezza, privacy e protezione IP.

Analisi Attacco APT28: Campagna Contro Settore della Logistica e Tecnologia Occidentali

Il 21 maggio 2025, i partner internazionali di cybersecurity hanno emesso una giunta Consulenza sulla Sicurezza Informatica (allerta CISA AA25-141A) focalizzata su una campagna di spionaggio informatico guidata dagli attori sponsorizzati dallo stato russo che prende di mira le aziende tecnologiche e logistiche, in particolare quelle coinvolte nella distribuzione e nel coordinamento degli aiuti esteri per l’Ucraina.

Gli avversari legati al Centro Servizi Speciali 85° del GRU russo (unità militare 26165) e ampiamente riconosciuti con alias come APT28 (alias BlueDelta, Fancy Bear o Forest Blizzard) hanno effettuato attacchi informatici sfruttando un insieme di TTP noti. A fine febbraio 2022, molteplici gruppi sostenuti dalla nazione russa hanno intensificato le loro operazioni per supportare spionaggio, interruzione e propaganda. Tra questi, l’unità 26165 si è principalmente concentrata sulla raccolta di informazioni. Mentre l’aggressore incontrava ostacoli sul campo di battaglia e le nazioni occidentali aumentavano gli aiuti all’Ucraina, questa unità ha ampliato il suo targeting informatico per includere aziende logistiche e tecnologiche di supporto alla consegna di aiuti.

L’unità sostenuta dal GRU 26165 ha una storia di spearphishing contro enti del settore pubblico ucraino. Ad esempio, a fine ottobre 2024, il collettivo di hacker, tracciato anche come UAC-0001 da CERT-UA, ha sfruttato un comando PowerShell nascosto nel contenuto degli appunti come metodo di accesso iniziale. Questa tecnica ha servito come porta d’ingresso per successive attività offensive, incluso il furto di dati e il dispiegamento di malware METASPLOIT.

Per oltre due anni, gli avversari si sono concentrati su un’ampia gamma di fornitori di logistica e tecnologia occidentale, compromettendo o tentando di compromettere numerosi obiettivi, inclusi organizzazioni governative e commerciali in quasi tutte le modalità di trasporto, come aereo, marittimo e ferroviario. I loro obiettivi coprono diversi settori nei paesi della NATO, in Ucraina e nelle organizzazioni internazionali. Durante le loro operazioni, gli attori della minaccia hanno ampliato i loro sforzi identificando e successivamente prendendo di mira ulteriori organizzazioni nell’industria dei trasporti che mantenevano relazioni commerciali con le vittime originali, sfruttando queste connessioni fidate per ottenere un accesso più profondo ai sistemi presi di mira.

Inoltre, APT28 ha condotto attività di ricognizione contro almeno un’organizzazione coinvolta nella produzione di componenti per sistemi di controllo industriale utilizzati nelle operazioni ferroviarie, sebbene non ci sia conferma di una violazione riuscita. Gli attaccanti hanno anche sfruttato vulnerabilità in una varietà di dispositivi SOHO, usandoli per supportare le loro attività offensive e instradare il traffico malevolo attraverso sistemi situati vicino ai loro bersagli.

Le operazioni del gruppo coinvolgono l’indovinare credenziali tramite infrastruttura anonima con IP rotanti e connessioni TLS criptate per eludere il rilevamento e abusare infrastrutture pubblicamente accessibili, come VPN aziendali, tramite vulnerabilità note e attacchi SQL injection. Gli avversari usano anche email di spearphishing che impersonano enti fidati e contengono link o allegati malevoli che portano a pagine di login falsificate o download di malware, con alcuni attacchi che si basano su bypass MFA e CAPTCHA. Nella fase iniziale dell’attacco, APT28 si basa anche sull’esploit delle vulnerabilità per ottenere l’accesso e rubare dati, inclusi un grave difetto di Outlook (CVE-2023-23397), vulnerabilità di Roundcube, e CVE-2023-38831, un noto problema di sicurezza WinRAR.

Dopo aver ottenuto l’accesso iniziale, gli avversari conducono indagini su personale e sistemi chiave, usano strumenti come Impacket, PsExec, e RDP per spostamenti laterali, esfiltrano dati usando file .zip e OpenSSH, manipolano i permessi delle caselle di posta per accesso continuato, cancellano i registri degli eventi per nascondere l’attività, e altre attività offensive per diffondere ulteriormente l’infezione. Distribuiscono anche una gamma di malware in attacchi focalizzati sulla logistica, inclusi HEADLACE e MASEPIE, mentre altri ceppi come OCEANMAP e STEELHOOK sono stati visti in campagne che prendono di mira diversi settori.

L’unità 26165 stabilisce anche la persistenza tramite attività pianificate, chiavi di esecuzione, e scorciatoie malevole nelle cartelle di avvio. Per quanto riguarda i metodi di esfiltrazione, usano PowerShell per preparare i dati e li esfiltrano utilizzando malware e strumenti di sistema integrati. Utilizzando protocolli legittimi, infrastrutture locali, e ritardando le attività di esfiltrazione, sono capaci di mantenere un accesso a lungo termine e furtivo a dati sensibili.

Oltre a prendere di mira le aziende di logistica, le operazioni offensive del gruppo si sono estese anche a compromettere telecamere IP in tutta l’Ucraina e nei paesi vicini della NATO. Dal marzo 2022, gli aggressori hanno condotto campagne su larga scala utilizzando richieste RTSP DESCRIBE con credenziali di default o forzate per accedere ai flussi live e raccogliere intelligence.

Per rafforzare le difese contro attacchi sofisticati come quelli orchestrati dall’unità GRU 26165, le organizzazioni dovrebbero implementare la segmentazione delle reti, applicare principi di zero-trust , limitare i movimenti laterali e monitorare i registri per anomalie. Ulteriori misure di sicurezza includono la limitazione dell’accesso a piattaforme di hosting e mocking API, l’utilizzo solo di sistemi approvati per gestire informazioni sensibili e il controllo per qualsiasi utilizzo non autorizzato di account personali nelle comunicazioni ufficiali.

Con gli attacchi di APT28 che riflettono sforzi sostenuti e in evoluzione per compromettere entità collegate all’aiuto occidentale e alle catene di approvvigionamento, misure proattive di cybersecurity sono cruciali per l’Ucraina e gli alleati della NATO per gestire efficacemente e rafforzare la loro postura di sicurezza informatica. Suite di prodotti aziendali di SOC Prime, supportata da AI, automazione, intelligenza delle minacce in tempo reale e basata su principi di zero-trust, aiuta i team di sicurezza a superare gli attacchi APT emergenti, offrendo un vantaggio competitivo sulle capacità di cyber-offensive dell’aggressore.