La comunità della cybersecurity sta affrontando una crisi causata dalla crescente minaccia di attacchi ransomware di alto profilo. Proseguendo il trend del 2020, i ransomware continuano a essere il problema principale nel 2021, con la crescente sofisticazione delle intrusioni e un numero costantemente crescente di affiliati malevoli.

Le grandi aziende rimangono il bersaglio principale. Tuttavia, le tariffe stanno aumentando e, a partire dal 2019, i pagamenti di riscatto mostrano un aumento annuo del oltre 170%, secondo il 2021 Ransomware Report di Palo Alto Networks. Inoltre, la ricerca condotta da Sophos mostra che le vittime (32%) tendono a pagare il riscatto nonostante le richieste di pagamento davvero elevate.

In queste linee guida, faremo un’analisi approfondita delle statistiche sui ransomware del 2021, tracceremo le principali tendenze, esploreremo le Tattiche, Tecniche e Procedure (TTP) applicate dai collettivi di ransomware, riassumeremo le migliori pratiche per difendersi dalla minaccia ransomware e forniremo un insieme di rilevamenti curati da SOC Prime per proteggere l’infrastruttura della vostra organizzazione:

Inoltre, per conoscere le tendenze dei ransomware dell’anno scorso, potete consultare il nostro Detection as Code Innovation Report 2020, in particolare la sezione “Top 2020 Exploits & Threats”.

Statistiche e Tendenze del Ransomware 2021

Il direttore dell’F.B.I. Christopher A. Wray paragona la minaccia ransomware al problema del terrorismo globale nei giorni successivi all’attacco dell’11 settembre 2001. Per comprendere meglio perché i ransomware sono diventati una sfida critica per i professionisti della sicurezza, diamo un’occhiata alle principali tendenze nel panorama delle minacce 2020-2021.

Le Grandi Aziende Sono in Pericolo

Gli attori del ransomware mirano a grandi somme di denaro. Sono meno preoccupati dell’industria mentre mettono più impegno ad attaccare aziende di maggiore portata e scala. La lista delle vittime di ransomware di grande nome include i principali produttori di tecnologia al mondo (Acer, Quanta, Bombardier), i fornitori di beni top (JBS, Royal Shell), le principali istituzioni educative (Università di Stanford, Università della California, Università del Colorado), i fornitori di infrastrutture critiche (Colonial Pipeline, Companhia Paranaense de Energia), gli studi legali globali (Jones Day), le istituzioni finanziarie (Travelex, Flagstar), le compagnie assicurative (AXA), le istituzioni sanitarie (Capital Medical Center, Bridgeway Senior Healthcare), e altro ancora. Infatti, gli avversari fanno sempre semplici conti e si aspettano di ricevere il riscatto più alto possibile dai bersagli di alto profilo. Pertanto, le grandi aziende ora sono costantemente in pericolo poiché gli hacker sono motivati dalla pratica di estorsione di successo.

Riscatti Altissimi

Nel 2021, la comunità della cybersecurity ha osservato un significativo cambio nei pagamenti di riscatto rispetto al 2019-2020. Palo Alto Networks afferma che attualmente, il pagamento medio di riscatto equivale a $312,493, mentre nel 2019 era di $115,123. Gli appetiti degli hacker stanno crescendo notevolmente. Nel 2019, la richiesta di riscatto più alta era di $15 milioni, mentre nel 2020 è salita a $30 milioni.

Nonostante le crescenti ambizioni, gli hacker spesso soddisfano i loro appetiti finanziari. Le vittime tendono a pagare riscatti enormi per riavere i loro dati e prevenire violazioni dei dati. Nel marzo 2021, CNA Financial Corp. ha pagato $40 milioni per riprendere il controllo della sua rete dopo un attacco ransomware. E a giugno 2021, il noto fornitore di carne JBS ha pagato un riscatto di $11 milioni per sbloccare le sue operazioni.

La Doppia Estorsione È in Aumento

Alla fine del 2019, gli affiliati di Maze RaaS hanno iniziato a rubare dati sensibili dalla rete infetta prima del processo di crittografia. Di conseguenza, nonostante la possibilità di ripristinare le informazioni dai backup, le vittime sono state spinte a pagare somme maggiori per prevenire la fuga di dati. Questo approccio ha impostato una tendenza di doppia estorsione molto popolare che è stata rapidamente adottata dalla maggior parte dei gestori di Ransomware-as-a-Service (RaaS).

Secondo l’ analisi di Palo Alto Networks, NetWalker è stato il più prolifico nell’applicare l’approccio della doppia estorsione. Durante il 2020-2021, questa famiglia di ransomware ha trapelato dati sensibili per 113 organizzazioni in tutto il mondo. RagnarLocker si è piazzato al secondo posto, con 26 vittime che hanno visto i loro dati compromessi a livello globale. Inoltre, giocatori prominenti come REvil and DarkSide adottano ampiamente pratiche di doppia estorsione per aumentare i guadagni possibili.

Aumento del RaaS

Ad oggi, un numero molto ridotto di attori della minaccia procede con campagne ransomware individuali. La maggior parte degli affiliati malevoli sono coinvolti in programmi Ransomware-as-a-Service (RaaS). Il RaaS consente persino ai script kiddies di essere coinvolti in un grande gioco utilizzando gli esemplari di ransomware esistenti per realizzare attacchi. Di conseguenza, il RaaS ha il monopolio nell’arena malevola per la sua esecuzione estremamente semplice e i profitti elevati.

Per esempio, i manutentori di REvil hanno adottato il programma RaaS per coinvolgere nuovi membri e poter applicare un schema di multi-estorsione. Ora, servono gratuitamente attacchi DDoS e chiamate VoIP ai media ai loro affiliati in modo che possano esercitare ulteriore pressione sulle vittime. Un modello simile è utilizzato dall’anello DarkSide RaaS così come da DoppelPaymer e NetWalker.

Nuove Piattaforme OS

Gli avversari stanno espandendo i loro orizzonti lasciando meno spazio sicuro per le organizzazioni a livello globale. L’anno 2021 mostra una tendenza a prendere di mira i sistemi Linux insieme ai tradizionali Microsoft Windows e Apple macOS. Per esempio, il prolifico ransomware DarkSide ha la capacità di consegnare binari ELF (Executable and Link Format) per attaccare i dati su macchine Linux. Inoltre, ci sono esemplari di ransomware progettati per prendere di mira esclusivamente dispositivi Linux, come il ransomware Tycoon.

Più Malware Commodities

Gli attori del ransomware spesso utilizzano malware di commodity per ottenere l’accesso iniziale alla rete bersaglio e consegnare il carico finale. Questa tendenza si intensifica solo nel 2021, con più sviluppatori coinvolti nel gioco del ransomware. Secondo l’inchiesta di Group-IB, i campioni più popolari utilizzati dagli operatori di ransomware sono Trickbot, Qakbot, Dridex, IcedID, Zloader, Buer, e Bazar.

Invocazione di Attacchi DDoS

Gli attori del ransomware sono costantemente alla ricerca di nuovi approcci per aumentare i loro profitti. L’anno scorso, diverse famiglie di ransomware hanno reintrodotto la pratica “vecchia ma buona” di lanciare attacchi Distributed Denial-of-Service (DDoS) contro le risorse web delle vittime per mettere ulteriore pressione su di loro. In particolare, gli operatori del ransomware Avaddon e DarkSide hanno lanciato attacchi DDoS contro aziende vittime dopo che queste hanno rifiutato di cooperare durante le negoziazioni per il riscatto.

Espansione dell’Ecosistema Ransomware

Negli ultimi anni, il ransomware è diventato un crimine organizzato. Gli attacchi di alto profilo coinvolgono di solito un impressionante numero di affiliati che offrono servizi l’uno all’altro. Per esempio, i manutentori di botnet e rivenditori di account aiutano gli attori di ransomware a ottenere l’accesso iniziale alla rete. I collettivi usano questo accesso iniziale per prendere il controllo dell’intera infrastruttura ed esfiltrare dati sensibili. In alcuni casi, questi dati vengono trasferiti al team di analisti Black Hat che valutano lo stato finanziario della società, cercano eventuali buchi di sicurezza e cercano dati potenzialmente incriminanti. Successivamente, l’attore ransomware acquista software ransomware rilevante dagli sviluppatori del dark web e contatta i manutentori di malware commodity per procedere con l’intrusione. Almeno, 15 nuovi programmi di affiliati ransomware sono emersi nel 2020, inclusi DarkSide, Phobos, Avaddon, e LockBit. E più varianti stanno per emergere negli anni a venire.

Attori APT Coinvolti nel Grande Gioco del Ransomware

Nel 2020, gruppi avanzati di minacce persistenti (APT) hanno iniziato a lanciare campagne motivate da fini finanziari. Per esempio, Lazarus e APT27 sono stati identificati nell’uso della loro infrastruttura malevola per attacchi ransomware. Questo significa che il panorama del ransomware sta per diventare ancora più sofisticato grazie ai TTP presi in prestito dai collettivi sponsorizzati dallo stato.

Escalation del Ransomware: Da Malware a e-Crime

Riassumendo le tendenze descritte sopra, diventa chiaro che il Ransomware si è già trasformato in un sofisticato business del cybercrimine, con numerosi attori, subappaltatori, catene di fornitura, flussi di entrate aggiuntivi, e naturalmente, concorrenti che si contendono i bersagli più prolifici. Come ogni mercato maturo, il business del Ransomware attraversa il processo di segmentazione in modo che ogni attore possa occupare la nicchia corretta e contribuire alla crescita complessiva del “mercato”. Analizzando le competenze, le capacità, i bersagli e gli approcci dei manutentori di ransomware, il Team SOC Prime può identificare tre tipi principali di attori nell’attuale arena del ransomware. Ogni segmento ha i suoi punti di forza e i suoi limiti.

Ransomware di Mercato di Massa. Come suggerisce il nome, questo tipo di minaccia preferisce attacchi di massa anziché colpi mirati. Il ransomware di mercato di massa ha l’area di copertura più ampia e non si cura molto del profilo della vittima. La distribuzione e l’orchestrazione sono automatizzate nella maggior parte dei casi e i bersagli sono computer standalone (domestico, aziendale, pubblico). In questo caso, gli attori delle minacce fanno affidamento sulla densità degli attacchi, che compensa la bassa conversione da macchine bersagliate a infette. Inoltre, poiché le vittime sono per lo più individui o organizzazioni di piccole e medie dimensioni, i pagamenti di riscatto per colpo riuscito sono piuttosto modesti e le ricompense per gli attacchi sono moderate. Tuttavia, il ransomware di mercato di massa richiede investimenti da bassi a medi per avviare l’attività malevola, guadagnando a questo segmento un sacco di affiliati dedicati.Ransomware Simile ad APT. Questa nicchia del “mercato” del Ransomware è concentrata su intrusioni altamente mirate, complesse e sofisticate. Gli attori maturi e competenti scelgono accuratamente le loro vittime, che sono le aziende leader a livello mondiale, entità governative di alto profilo, o altri obiettivi di grande nome. Prima di lanciare gli attacchi, gli attori del ransomware simile ad APT trascorrono mesi a indagare sullo stato finanziario della vittima e sui punti deboli all’interno della rete bersaglio. Una tale preparazione meticolosa permette di raggiungere il più alto tasso possibile di conversione infezione/rivolto. Inoltre, la somma dei pagamenti per l’attacco riuscito è impressionante. Tuttavia, per entrare nel segmento del ransomware simile ad APT, gli attori delle minacce richiedono investimenti da medi ad alti, rendendo la partenza un compito complesso. Pertanto, il numero di attori in questo segmento tende a essere stabile.

Ransomware-as-a-Service (RaaS). Questo segmento coinvolge attori del crimine informatico che servono come “consumatori” delle varianti di ransomware fornite dagli sviluppatori di ransomware. Simile al modello di business Software-as-a-Service, i deliverable del ransomware sono venduti o affittati agli avversari che li sfruttano per attacchi mirati.

Le Principali Famiglie di Ransomware del 2021

Le distinzioni tra i tre principali attori del business del ransomware sono considerevoli e non possono essere confrontate direttamente. Esploriamo ogni segmento separatamente per fare una panoramica dei collettivi più attivi. Il confronto fatto per le famiglie di ransomware di mercato di massa consente l’identificazione di Nefilim, DoppelPaymer, gli operatori del ransomware Avaddon, Defray777 come gli attori più attivi in questo segmento. Esplorando la divisione del ransomware simile ad APT, gli esperti di SOC Prime identificano Ryuk, REvil (Sodinokibi), DarkSide come i gruppi più noti. Inoltre, i ricercatori di sicurezza di Group-IB, Palo Alto Networks e Coveware evidenziano Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLocker, e LockBit come anelli prolifici di RaaS.

Tattiche & Tecniche

Gli attori del ransomware stanno continuamente aumentando la complessità delle loro operazioni e introducendo nuovi strumenti per compromettere i loro obiettivi. L’analisi dei principali TTP di SOC Prime porta a diversi punti chiave che descrivono gli approcci malevoli attuali tipici per ogni segmento del mercato ransomware.

Ransomware di Mercato di Massa

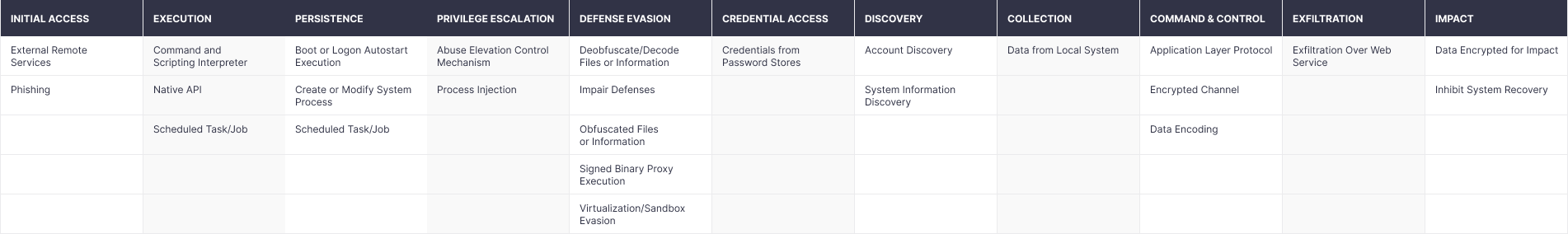

Discutendo del segmento del ransomware di mercato di massa, gli avversari utilizzano strumenti e approcci semplici ma affidabili per procedere con l’attacco. Generalmente, la crittografia viene attivata subito dopo l’infezione iniziale, senza ulteriori propagazioni nella rete. Il vettore di infezione principale è il phishing. Inoltre, la nicchia del ransomware di massa fa frequentemente affidamento su servizi RDP esposti, VPN che mancano dell’autenticazione a due fattori (2FA), e malware di commodity (Trickbot, Bazar, SDBBot, Qakbot). Per scaricare o eseguire il carico malevolo, gli attori delle minacce utilizzano strumenti come PowerShell, Windows Command Shell e Visual Basic. Inoltre, abusano dell’API nativa del sistema operativo per un scopo simile. L’intera struttura delle tattiche e tecniche popolari applicate dagli attori del ransomware di mercato di massa la potete esplorare nella tabella di seguito.

Figura 1. Tattiche e Tecniche Applicate dal Segmento del Ransomware di Mercato di Massa

Ransomware Simile ad APT

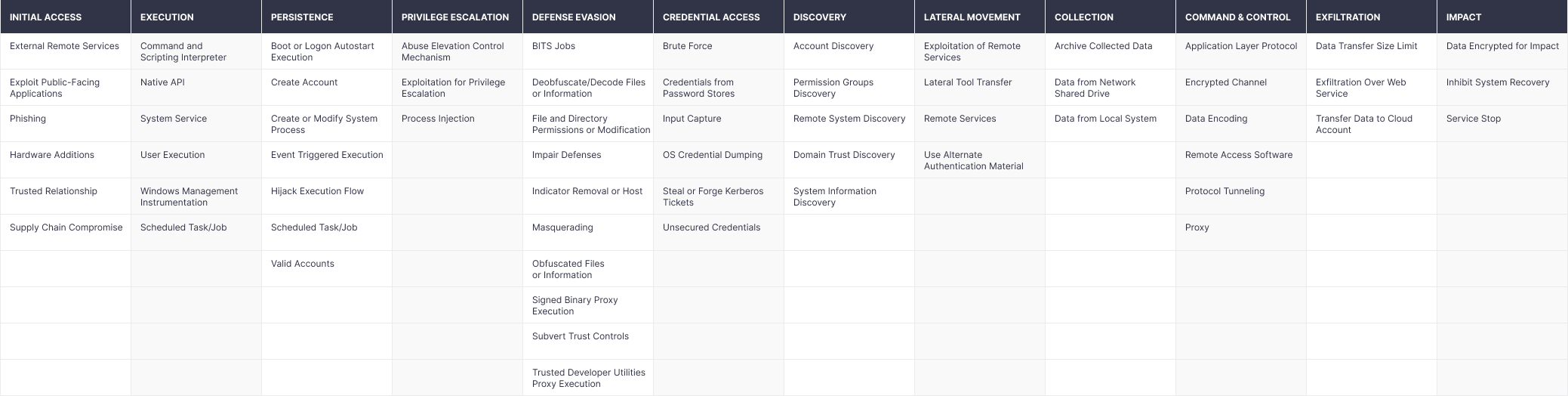

Gli attori del ransomware simile ad APT di solito sfruttano strumenti e metodi sofisticati per infiltrarsi nella rete e propagarsi attraverso essa per la ricognizione. Generalmente, gli attacchi sono altamente mirati e gli avversari trascorrono mesi all’interno della rete aziendale esplorando i suoi punti deboli. La crittografia inizia solo dopo che gli hacker sono sicuri di tutte le falle di sicurezza che potrebbero essere utilizzate per l’intrusione riuscita. Tale approccio risulta in un blocco completo della rete per massimizzare i danni. Accanto ai server RDP esposti, gli attori delle minacce sfruttano frequentemente vulnerabilità note per l’accesso iniziale. Inoltre, i gruppi di ransomware simili ad APT possono fare affidamento su attacchi alla supply chain per la penetrazione. La varietà dei metodi di attacco è ampia, con un insieme di essi che viene introdotto dalla serie di strumenti dei gruppi APT, rendendo tali attacchi pericolosi e difficili da rilevare. Il quadro completo delle tecniche e tattiche utilizzate da questo segmento di ransomware potrete esplorarlo di seguito.

Figura 2. Tattiche e Tecniche Applicate dal Segmento del Ransomware Simile ad APT

Punti Caldi

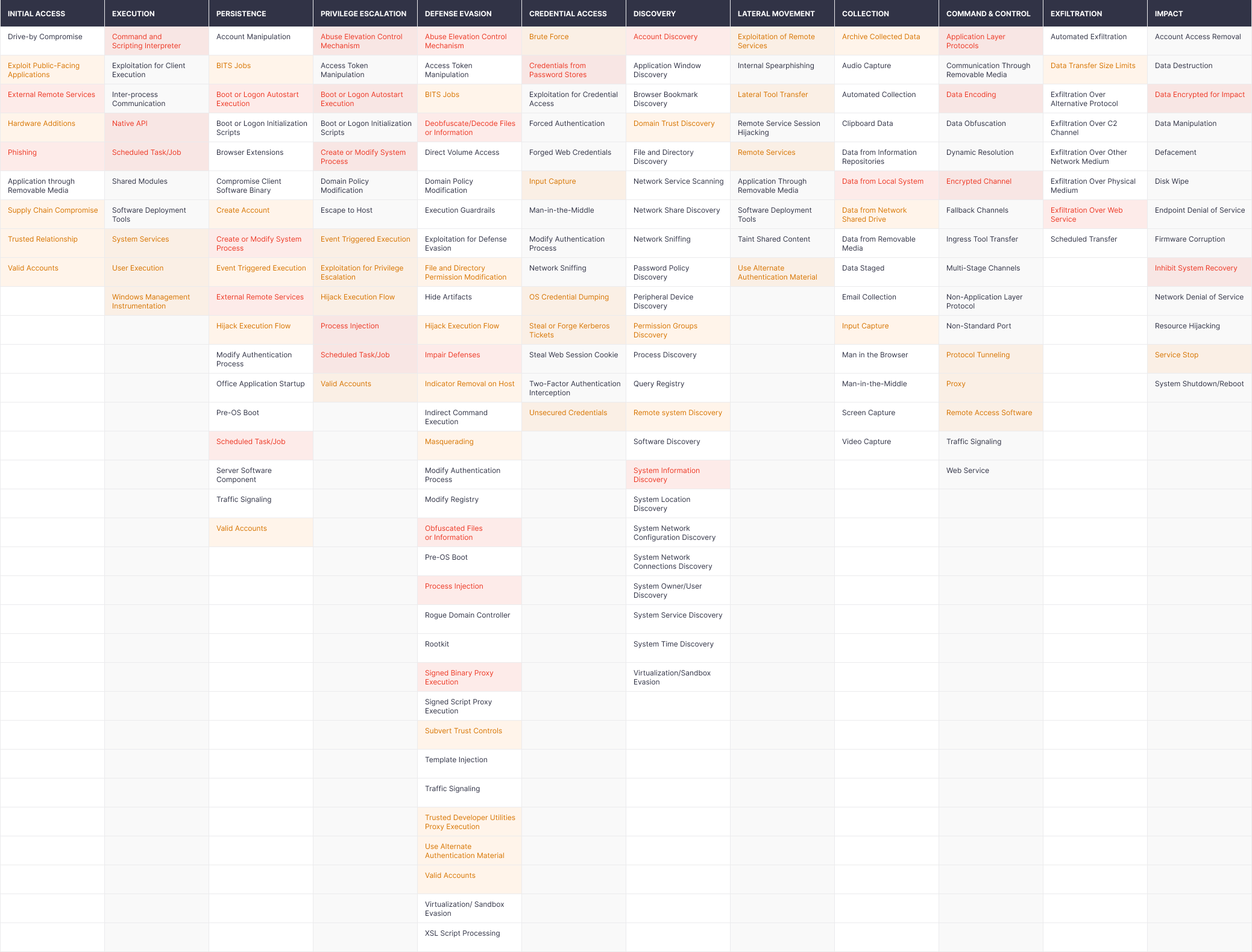

L’analisi dei TTP utilizzati dai vari attori del ransomware mostra che c’è un elenco di punti caldi più frequentemente utilizzati da diversi gruppi di ransomware, indipendentemente dalla loro nicchia. In realtà, il Team SOC Prime identifica questi come i più importanti punti che dovrebbero essere costantemente controllati dal Security Operations Center (SOC) e dal Cyber Defense Center (CDC) per prevenire l’intrusione. L’elenco di tali punti caldi lo potete vedere di seguito. Il colore rosso evidenzia le tecniche più popolari, seguito dall’arancione che evidenzia quelle frequenti e dal bianco che segna quelle osservate negli attacchi.

Figura 3. Mappa dei Punti Caldi delle Tattiche e Tecniche Utilizzate dagli Attori del Ransomware

Il prodotto core di SOC Prime, Threat Detection Marketplace, può aiutare significativamente i professionisti SecOps e CDC nella loro battaglia contro la minaccia ransomware. La nostra piattaforma aggrega migliaia di elementi di contenuto SOC che permettono di rilevare l’infezione prima che la routine di crittografia sia avviata. Le regole, i parser, le configurazioni e altri tipi di contenuto di Threat Detection Marketplace sono mappati direttamente sul MITRE ATT&CKⓇ Framework, dando la possibilità di rilevare sia — tattiche, tecniche e sotto-tecniche specifiche applicate da un attore ransomware specifico che i TTP relativi alla minaccia ransomware in generale. Infatti, la maggior parte dei “punti caldi” del ransomware è coperta dal contenuto di Threat Detection Marketplace.

Gli attacchi più devastanti coinvolgono spesso una serie di tecniche sofisticate che consentono agli avversari di compromettere la rete sotto copertura rimanendo difficili da rilevare. Il contenuto di SOC Prime è ottimizzato per identificare specifici schemi comportamentali legati a un particolare gruppo ransomware, consentendo di rilevare l’intrusione nelle prime fasi dell’attacco prima che si faccia danno.

Migliori Pratiche per la Difesa dai Ransomware

Poiché i TTP differiscono per ciascun segmento di ransomware, le pratiche di difesa dovrebbero variare di conseguenza.

-

Ransomware di Mercato di Massa. Parlando del segmento di massa, la kill chain degli attacchi è piuttosto semplice, pertanto, le pratiche di difesa sono le seguenti:

-

Gateway di Sicurezza Email. I servizi di questo tipo del toolkit di prevenzione del ransomware sono utilizzati per proteggere i server email dell’organizzazione da notifiche malevole che possono essere utilizzate per diffondere ransomware. -

Protezione Antivirus. Scegliere soluzioni antivirus affidabili può anche salvaguardare l’infrastruttura dell’organizzazione dagli attacchi ransomware di massa.

-

-

Ransomware Simile ad APT. Per proteggere dagli intrusi lanciati dagli attori di questo segmento, le organizzazioni hanno bisogno di livelli di difesa più avanzati.

- Monitoraggio, Rilevamento e Risposta. Considerando che la fase di ricognizione per questi attacchi richiede un ammontare di tempo considerevole, la migliore opportunità per prevenire una compromissione è identificare i primi segni di attività malevola all’interno della propria rete. È importante registrare tutta la telemetria possibile e tenerla a portata di mano in un archivio. L’accesso all’intero pool di telemetria consente una caccia retrospettiva e permette ai team SecOps di padroneggiare le loro operazioni di sicurezza. Threat Detection Marketplace potrebbe essere uno strumento utile lungo il percorso. La piattaforma di SOC Prime fornisce un contesto completo della minaccia, che funziona bene per l’allerta in tempo reale e la caccia retrospettiva. Inoltre, la nostra base di contenuti di oltre 100K è arricchita ogni giorno da una comunità di 300 cacciatori di minacce esperti, garantendo contenuti all’avanguardia sulle minacce più recenti.

- SOC. Investire nel SOC dell’organizzazione può svolgere un ruolo cruciale nel rafforzare le capacità di difesa informatica contro le campagne ransomware in costante evoluzione. Le organizzazioni possono anche rivolgersi ai fornitori affidabili di terze parti che offrono SOC come Servizio per ricevere protezione 24/7 che va dalla rigorosa investigazione delle minacce, al monitoraggio continuo e alla risposta tempestiva agli incidenti sfruttando lo stack SIEM e XDR dell’organizzazione in uso.

- Soluzioni EDR. Sfruttare le soluzioni di prossima generazione di Rilevamento e Risposta degli Endpoint (EDR) può servire come un prezioso investimento per difendere l’infrastruttura della società contro il ransomware simile agli APT. Con gli EDR, i team di sicurezza ottengono un monitoraggio completo in tempo reale dei dati degli endpoint, consentendo loro di rilevare tempestivamente i tentativi nemici più pericolosi e prevenirne la diffusione nell’ambiente dell’organizzazione.

- Operazioni di Threat Hunting. Gli specialisti del BlueTeam sono fondamentali nella lotta contro la minaccia ransomware simile agli APT. Sebbene l’automazione del SOC sia cruciale, le soluzioni automatizzate possono mancare i vettori di attacco sofisticati e unici. Pertanto, le competenze e l’esperienza degli ingegneri di threat hunting sono necessarie per identificare gli incidenti di sicurezza che le rilevazioni automatiche non catturano. Per saperne di più sulle migliori pratiche di threat hunting, puoi esplorare un manuale approfondito del nostro Senior Threat Hunting Engineer Adam Swan o iscriversi alla Cyber Library per approfondire gratuitamente le tue conoscenze sulla cybersecurity.

Oltre alle raccomandazioni sopra menzionate, la consapevolezza della sicurezza, i backup e l’applicazione delle patch rimangono punti chiave per prevenire il ransomware.

Consapevolezza. Educare i dipendenti in-house sulle violazioni dei dati indotte dal ransomware e altre questioni aziendali critiche sotto forma di formazione regolare o workshop può aiutare ad aumentare la consapevolezza della sicurezza a livello aziendale e a prevenire potenziali perdite.

Backup. Garantire che tutte le informazioni vitali all’interno del tuo ambiente aziendale passino regolarmente attraverso procedure di backup potrebbe salvare l’organizzazione dalle devastanti conseguenze dell’attacco. Eseguire il backup dei file e delle configurazioni riservate, testare regolarmente i backup, assicurarsi che siano offline e non connessi alla rete aziendale. È importante perché molti campioni di ransomware tentano di crittografare o eliminare backup accessibili.

Applicazione tempestiva delle Patch. È cruciale assicurarsi che tutti i sistemi operativi, le app e i firmware nell’organizzazione siano aggiornati alla versione sicura più recente. I sistemi di gestione delle patch centralizzati e una corretta strategia di valutazione basata sul rischio possono potenziare gli sforzi di gestione delle patch organizzative e bloccare la maggior parte delle intrusioni.

Inoltre, per conoscere le migliori pratiche generali per la protezione dal ransomware, puoi esplorare un memo dedicato memo rilasciato dalla Casa Bianca sullo sfondo degli attacchi ransomware in aumento.

SOC Content per Rilevare Attacchi Ransomware

Migliorare continuamente le capacità di rilevamento del ransomware delle piattaforme di sicurezza in uso consente una difesa informatica proattiva per la tua organizzazione. Ogni mese, gli sviluppatori del Threat Bounty Program e il team contenuti di SOC Prime pubblicano nel Threat Detection Marketplace dozzine di articoli di contenuto SOC che aiutano a rilevare tecniche, strumenti e attività sospette, che possono indicare una fase attiva di un attacco ransomware.

Per assistere i professionisti della sicurezza nella lotta contro le minacce critiche, abbiamo raccolto le principali regole Sigma utili per il rilevamento degli attacchi ransomware. Tutti i contenuti sono direttamente mappati al framework MITRE ATT&CK® e contengono i riferimenti e le descrizioni corrispondenti:

Tecniche e Procedure di SINGLEMALT / KEGTAP / Ryuk

Possibile Ryuk o un altro mittente di pacchetti magic Wake-On-Lan (via network_connection)

Stringhe DriveMgr dell’impianto Phorpiex bot & Scarica Avaddon Ransomware

Egregor RaaS (Ransomware as a Service) Continua il Caos

Comandi anti-forensic eseguiti da Defray777

Gli attori della minaccia Maze Ransomware usano reg.exe (Comportamento Sysmon)

Ransomware EKANS/SNAKE (rilevamento Sysmon)

Rilevamento Ransomware CLOP (Sysmon)

Ransomware Nemty (abuso di LOLBins)

Persistenza del Ryuk Ransomware

Nuova versione del Ryuk Ransomware (08.04.2021)

Rilevamento Ransomware Clop (22/03/2021)

Rilevamento Ransomware LockBit

Rilevamento Ransomware Avaddon (Comportamento Sysmon)

Ransomware Conti mirato al settore sanitario

Gootkit e REvil Ransomware mirano agli utenti tedeschi – Novembre 2020

Successore NEMTY, Ransomware Nefilim/Nephilim

Rilevamento Ransomware DoppelPaymer

Campagna Malspam distribuisce IcedID e si traduce in Ransomware REvil

Catena di Attacco Ransomware Conti

Analisi del Comportamento del Ransomware (MedusaLocker)

Possibile attacco di escalation dei privilegi utilizzando Dllhost.exe

IoCs Sodinokibi (rilevamento Sysmon)

GPUpdate sospetto senza argomenti della riga di comando

Campione di Malware Sodinokibi ‘REvil’ (Comportamento Sysmon) (22-Luglio-2020)

Inoltre, puoi consultare l’elenco completo dei contenuti del Threat Detection Marketplace associati agli attacchi ransomware qui.

Riferimenti:

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

Cerchi più contenuti di rilevamento delle minacce? Iscriviti al Threat Detection Marketplace per sfruttare oltre 100K di articoli di contenuto SOC curati che affrontano gli attacchi più recenti e personalizzati per il tuo ambiente. Desideroso di partecipare alle attività di threat hunting e creare le tue regole di rilevamento? Unisciti al nostro Threat Bounty Program!