Con un aumento del 250% degli attacchi informatici contro l’Ucraina nel 2022 e oltre 2.000 di essi lanciati da attori di minacce affiliati alla Russia dallo scoppio della guerra a tutto campo, i difensori informatici cercano modi per aiutare l’Ucraina e i suoi alleati a migliorare la loro resilienza informatica.

Il 3 aprile 2023, CERT-UA ha emesso un nuovo avviso coprendo l’attività dannosa osservata con accesso non autorizzato alle tecnologie dell’informazione e della comunicazione di una delle aziende di servizi ucraina. In risposta all’incidente informatico, CERT-UA ha immediatamente fornito un’indagine forense digitale e ha rivelato che la catena di infezione è stata innescata dall’installazione del software Microsoft Office 2019 senza licenza che ha permesso agli attori di minacce di distribuire malware DarkCrystal RAT sui sistemi compromessi. L’attività avversaria tracciata è attribuita al gruppo di hacking UAC-0145.

Rilevamento della Diffusione del DarkCrystal RAT da parte del Gruppo UAC-0145

Per aiutare le organizzazioni a identificare tempestivamente l’attività dannosa associata alla diffusione del malware DarkCrystal RAT da parte del collettivo di hacking UAC-0145 nel recente incidente informatico che ha colpito l’Ucraina, la Piattaforma SOC Prime cura un set di regole Sigma pertinenti. Tutti gli algoritmi di rilevamento sono filtrati dai corrispondenti tag personalizzati “CERT-UA#6322” e “UAC-0145” basati sull’avviso CERT-UA e gli identificatori di gruppo per ottimizzare la selezione del contenuto SOC.

Clicca sul Pulsante Esplora Rilevamenti per raggiungere l’intera collezione di regole Sigma dedicate allineate con il quadro MITRE ATT&CK® v12 e arricchite con un contesto dettagliato sulle minacce informatiche. Le regole Sigma per rilevare l’attività dannosa coperta dall’alert CERT-UA#6322 sono compatibili con più di 27 soluzioni SIEM, EDR e XDR per adattarsi alle particolari esigenze di sicurezza.

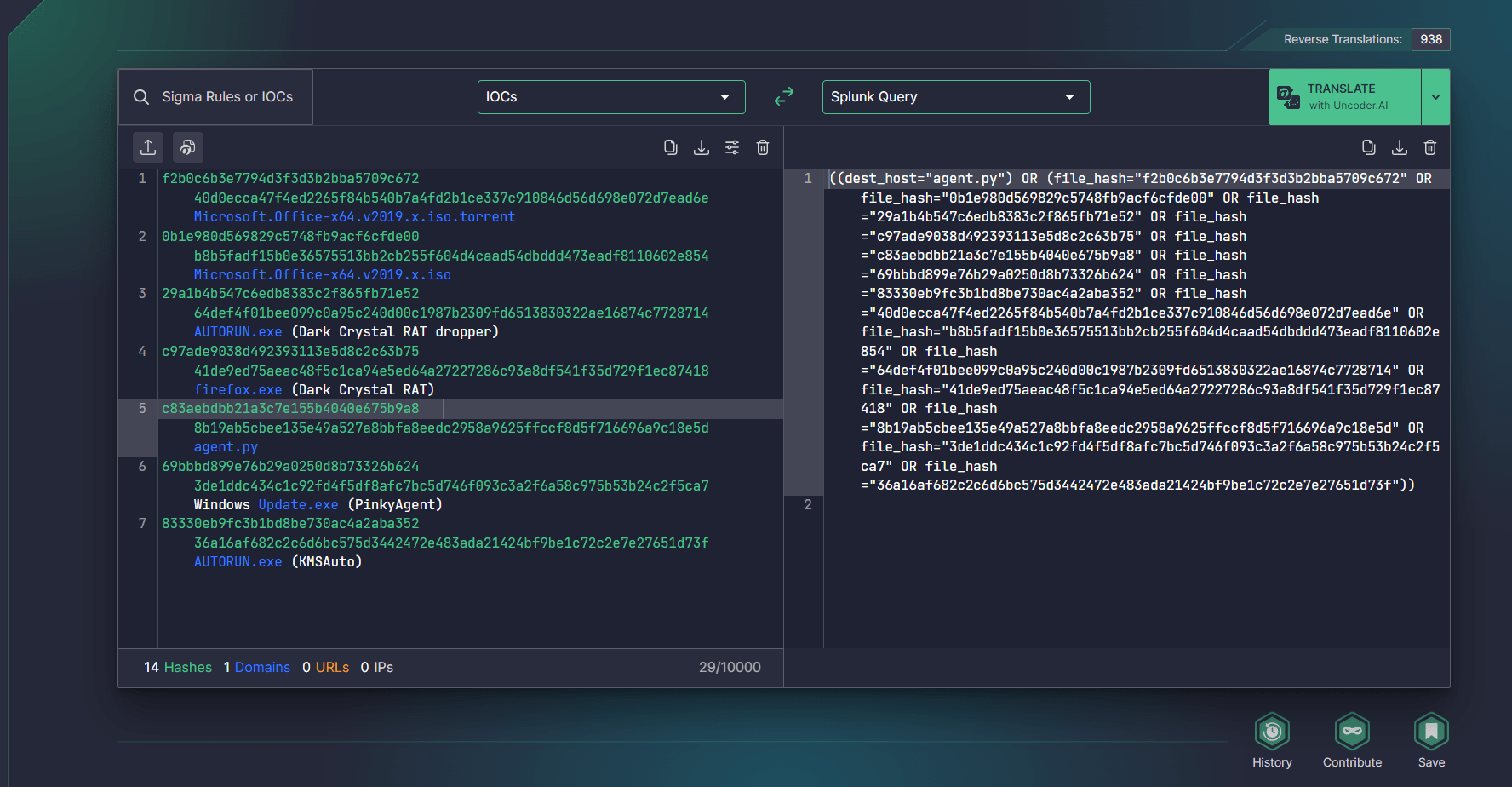

Gli ingegneri della sicurezza possono anche automatizzare la corrispondenza degli IOC cacciando istantaneamente file, host o IOC di rete relativi all’ultimo avviso CERT-UA#6322 nell’ambiente SIEM o EDR selezionato tramite lo strumento Uncoder AI .

Microsoft Office senza licenza usato come vettore iniziale di compromissione da parte di UAC-0145: Analisi dell’attacco

Un’analisi dettagliata CERT-UA#6322 descrive l’esploit del software Microsoft Office senza licenza utilizzato come vettore di attacco iniziale per distribuire il malware DarkCrystal RAT nel recente incidente informatico che ha preso di mira l’organizzazione di pubblica utilità ucraina. Secondo l’indagine, i ricercatori CERT-UA hanno rivelato che la compromissione iniziale si è verificata il 19 marzo 2023, a causa dell’installazione della versione Microsoft Office 2019 senza licenza sui sistemi presi di mira. Il software è stato scaricato dal tracker pubblico BitTorrent insieme al file eseguibile dannoso. Una volta avviato, quest’ultimo porta alla decrittazione XOR e alla decodifica dal formato Base64, creando ed eseguendo il file eseguibile dannoso identificato come malware DarkCrystal RAT, che avvia l’installazione di Microsoft Office 2019 e diffonde ulteriormente l’infezione. DarkCrystal RAT è in grado di duplicarsi e creare fino a 20 versioni sul sistema compromesso e di aggiungere le chiavi corrispondenti nel ramo “Run” del registro di Windows e creare attività pianificate tramite WMI.

Il 20 marzo 2023, gli attori di minacce hanno sfruttato il malware DarkCrystal RAT già installato per scaricare l’interprete Python v. 2.7.18, il software di accesso remoto DWAgent, insieme a un altro file eseguibile per eseguire lo strumento DWAgent sul computer preso di mira. A seguito dell’installazione del DarkCrystal RAT e dell’utilità di accesso remoto DWAgent, gli attori di minacce sono riusciti a ottenere accesso non autorizzato all’ambiente dell’organizzazione presa di mira.

Secondo CERT-UA, gli avversari hanno utilizzato questo vettore di compromissione iniziale in precedenti campagne dannose. Oltre a sfruttare i prodotti Microsoft Office, la catena di infezioni può essere innescata anche scaricando aggiornamenti del sistema operativo da risorse web non ufficiali o altri tipi di software, come strumenti di recupero password o scanner di malware. Per mitigare i rischi di tali attacchi informatici, le organizzazioni dovrebbero aumentare la consapevolezza della sicurezza informatica e utilizzare solo fonti ufficiali per l’installazione e l’aggiornamento del software.

Contesto MITRE ATT&CK®

Per esplorare il contesto dietro l’incidente informatico di marzo coperto dall’allerta CERT-UA#6322, tutte le regole Sigma pertinenti sono allineate con MITRE ATT&CK affrontando le corrispondenti tattiche e tecniche: