Il ransomware continua a rappresentare una delle minacce informatiche più critiche. Secondo il Verizon Data Breach Investigations Report 2025 (DBIR), è stato osservato nel 44% delle violazioni — un aumento rispetto al 32% del rapporto precedente. Un attore relativamente nuovo, il gruppo Crypto24 Ransomware, ha preso di mira grandi organizzazioni negli Stati Uniti, in Europa e in Asia, utilizzando strumenti personalizzati per eludere le difese di sicurezza, rubare dati e criptare file su reti compromesse.

Rilevare gli attacchi del ransomware Crypto24

Cybersecurity Ventures avverte che entro il 2031 un attacco ransomware potrebbe verificarsi ogni due secondi, rendendo la rilevazione proattiva più importante che mai. Le operazioni ransomware continuano a evolversi, diventando sempre più sofisticate e prendendo di mira organizzazioni di tutte le dimensioni, dalle grandi imprese alle piccole aziende.

Registrati alla piattaforma SOC Prime per rilevare potenziali minacce, come il ransomware Crypto24, già nelle fasi iniziali. La piattaforma offre threat intelligence tempestiva e contenuti di rilevazione azionabili, supportati da una suite completa per l’ingegneria di detection basata su AI, threat hunting automatizzato e rilevazione avanzata. Clicca sul pulsante Esplora Rilevamenti qui sotto per accedere a un set curato di regole di rilevazione appositamente progettate per identificare e rispondere all’attività del ransomware Crypto24.

Tutte le regole sono compatibili con diverse soluzioni SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK®. Inoltre, ciascuna regola è arricchita da metadati dettagliati, incluse referenze di threat intelligence, cronologie di attacco, raccomandazioni di triage e altro ancora.

In alternativa, i difensori possono applicare il tag “Ransomware” per accedere a un insieme più ampio di regole di rilevazione relative ad attacchi ransomware a livello globale.

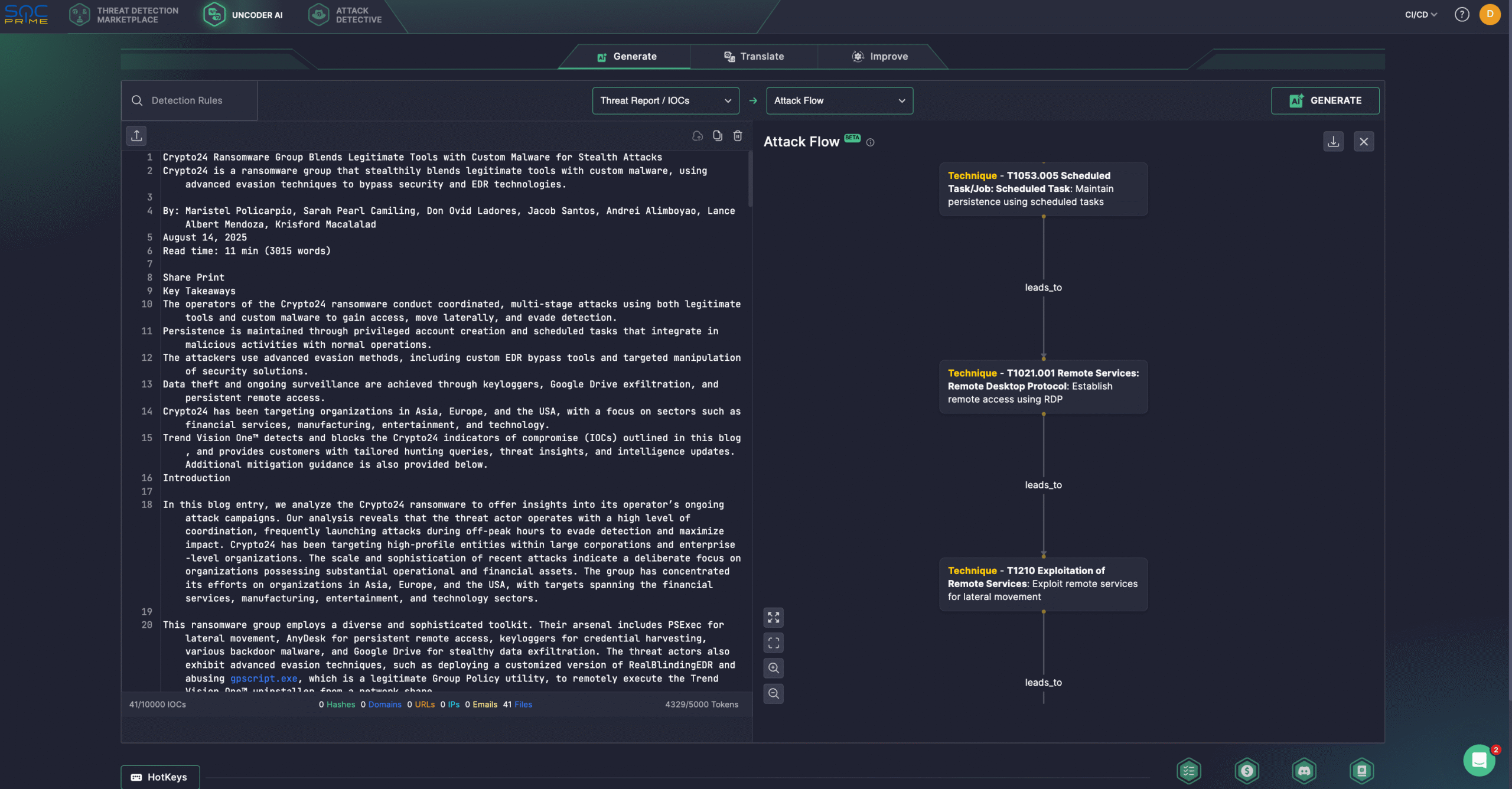

Gli esperti di sicurezza possono inoltre velocizzare le indagini sulle minacce utilizzando Uncoder AI, un IDE privato e co-pilota per l’ingegneria di detection informata dalla minaccia. Consente di generare algoritmi di rilevazione da report grezzi, abilitare sweep IOC rapidi, prevedere i tag ATT&CK, ottimizzare il codice delle query con suggerimenti AI e tradurlo in diversi linguaggi SIEM, EDR e Data Lake. Ad esempio, i difensori possono visualizzare istantaneamente un Attack Flow basato sulla ricerca di Trend Micro sull’attività del ransomware Crypto24.

Analisi del gruppo ransomware Crypto24

Il gruppo Crypto24 Ransomware è emerso nel panorama delle minacce informatiche all’inizio dell’autunno 2024. Gli avversari hanno preso di mira organizzazioni in Asia, Europa e Stati Uniti, principalmente nei settori finanziario, manifatturiero, dell’intrattenimento e tecnologico.

Le operazioni includono la creazione di account privilegiati e attività pianificate per mantenere la persistenza, mascherando le azioni malevole come normali operazioni di sistema. Il gruppo utilizza strumenti personalizzati per bypassare gli EDR e manipola le soluzioni di sicurezza per evitare il rilevamento. Il furto di dati e l’attività di sorveglianza avvengono tramite keylogger, esfiltrazione su Google Drive e accesso remoto persistente.

Trend Micro segnala che Crypto24 conduce campagne altamente coordinate, spesso durante le ore non lavorative per ridurre la visibilità e massimizzare i danni. Le attività recenti mostrano un focus deliberato su grandi aziende e entità di alto profilo, con una scala e una sofisticazione che evidenziano un targeting mirato di organizzazioni con ingenti asset finanziari e operativi.

Crypto24 impiega un toolkit estremamente sofisticato che combina strumenti legittimi con malware personalizzati e applica tecniche avanzate di evasione. Le loro operazioni sfruttano PSExec per il movimento laterale, AnyDesk per l’accesso persistente, keylogger per il furto di credenziali, backdoor e Google Drive per l’esfiltrazione dei dati.

Dopo aver ottenuto l’accesso iniziale, la catena di attacco di Crypto24 prevede la riattivazione di account predefiniti, la creazione di nuovi utenti privilegiati e l’uso di utility Windows come net.exe, sc.exe o runas.exe per mantenere la persistenza, abilitare l’accesso RDP e distribuire payload. La ricognizione viene eseguita tramite file batch e comandi WMIC per raccogliere informazioni su sistema, hardware e account utili alla pianificazione del movimento laterale.

La persistenza è rafforzata tramite attività pianificate, servizi malevoli e DLL modificate (ad es. termsrv.dll per consentire più sessioni RDP). Gli attaccanti distribuiscono keylogger (WinMainSvc.dll) per il furto di credenziali, utilizzano Google Drive per l’esfiltrazione e installano TightVNC per il controllo remoto.

Per evadere i controlli di sicurezza, Crypto24 sfrutta varianti personalizzate di RealBlindingEDR e abusa di gpscript.exe per eseguire il programma di disinstallazione legittimo di Trend Vision One, disattivando le protezioni prima di lanciare il payload ransomware. Anche se l’uninstaller non rappresenta una vulnerabilità, gli attaccanti lo sfruttano post-compromissione con privilegi elevati, applicando così una tattica di tipo “Living off the Land”.

La campagna Crypto24 evidenzia la crescente sofisticazione operativa e adattabilità degli attori delle minacce moderni. Sfruttando in modo strategico strumenti IT legittimi, LOLBins, malware personalizzati e tecniche avanzate di evasione, gli operatori ottengono accesso iniziale, eseguono movimenti laterali e instaurano una presenza persistente negli ambienti target. Per mitigare gli attacchi di Crypto24, le organizzazioni dovrebbero rafforzare i controlli di account e accesso, limitare RDP e strumenti remoti ai soli sistemi autorizzati con MFA e monitorare attentamente l’uso anomalo delle utility Windows, nuovi servizi o attività pianificate. È altrettanto cruciale applicare i principi Zero Trust, verificare regolarmente i backup, monitorare l’esfiltrazione dei dati e formare gli utenti sui rischi di phishing e credenziali nell’ambito di una solida strategia di incident response. Sfruttando la suite completa SOC Prime, supportata da AI, automazione, threat intel in tempo reale e costruita sui principi Zero Trust, le organizzazioni globali possono contrastare efficacemente gli attacchi ransomware e le minacce sempre più sofisticate e adattabili.