SOC Prime Threat Detection Marketplace fornisce accesso a oltre 6.000 rilevamenti di Microsoft Azure Sentinel, inclusi Query, Regole, Funzioni e Playbook di Risposta agli Incidenti mappati direttamente a MITRE ATT&CK® per soddisfare le esigenze specifiche della tua organizzazione. Puoi trovare facilmente i rilevamenti più pertinenti applicando l’opzione di ordinamento Microsoft e distribuire i contenuti in pochi clic alla tua istanza di Azure Sentinel.

Per aiutarti a distribuire i contenuti esistenti nel tuo ambiente e creare le tue regole, arricchiamo costantemente la collezione di risorse educative online per varie soluzioni SIEM, EDR e NTDR disponibili gratuitamente nella nostra Libreria Cyber. Questo articolo descrive il processo di creazione delle regole di Azure Sentinel per rilevare le minacce nel tuo ambiente. Segui questo link e seleziona la scheda Regola per accedere a una guida ancora più dettagliata sulla creazione di regole di Azure Sentinel utilizzando le credenziali della tua Libreria Cyber.

Esistono due tipi di regole di Azure Sentinel che possono essere create:

- Regole di incidente di Microsoft

- Regole di query pianificate

Qui ci concentreremo sul secondo tipo di regole di correlazione di Azure Sentinel – Regole di query pianificate.

Creazione di Regole di Azure Sentinel: Iniziamo

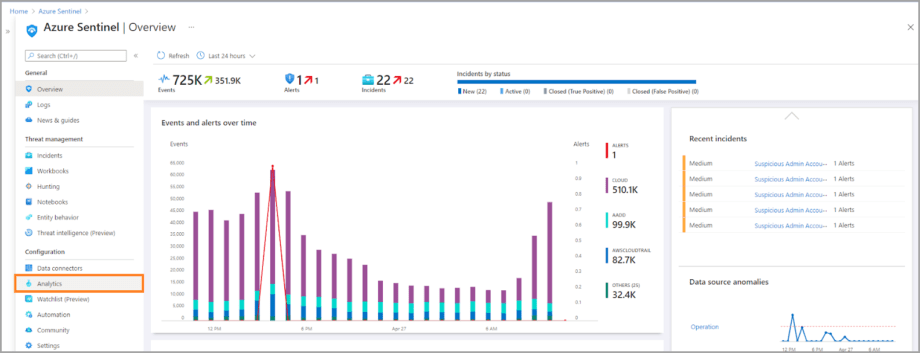

- Seleziona Analisi dal menu a sinistra della tua istanza di Azure Sentinel.

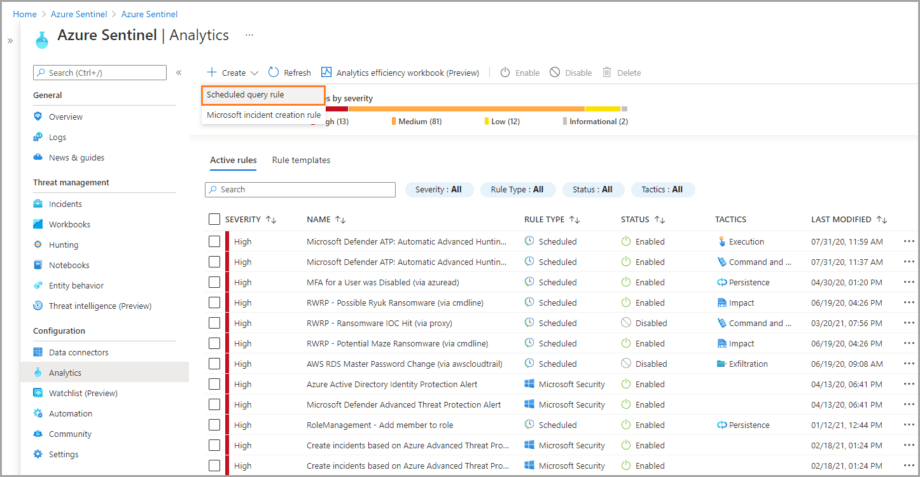

2. Seleziona Crea > Regola di query pianificata, e si aprirà l’assistente per la creazione di regole di Azure Sentinel.

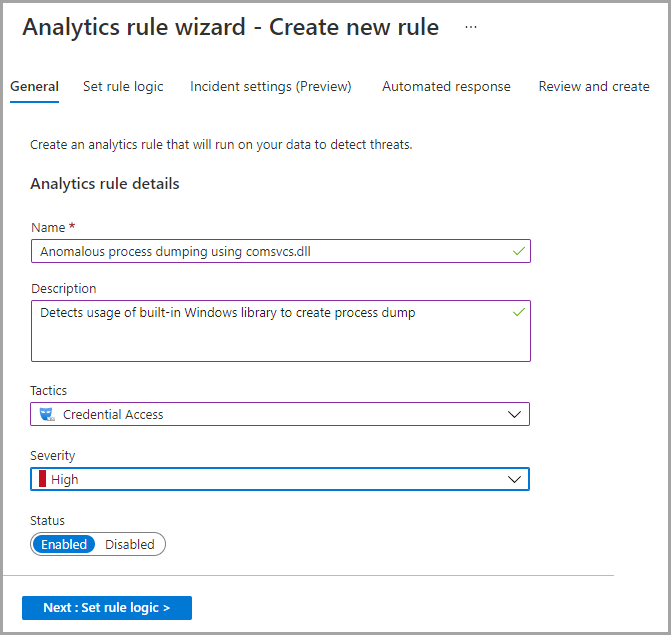

Configurazione dell’Assistente per la Creazione di Regole di Azure Sentinel

L’assistente per la creazione di regole di analisi di Azure Sentinel consiste nei seguenti passi:

Ciascuno di questi passi è una scheda separata nell’assistente per la creazione di regole di Azure Sentinel.

Impostazioni generali

- Nella scheda Generale compila il nome e la descrizione della regola.

- Seleziona la gravità della regola dall’elenco delle opzioni predefinite.

- Facoltativamente, puoi mappare la regola a specifiche® Tattiche MITRE ATT&CK. Puoi selezionare più Tattiche contemporaneamente.

- Specifica lo stato della regola. Per impostazione predefinita, è Abilitato.

5. Clicca Avanti per passare alle impostazioni della logica della regola.

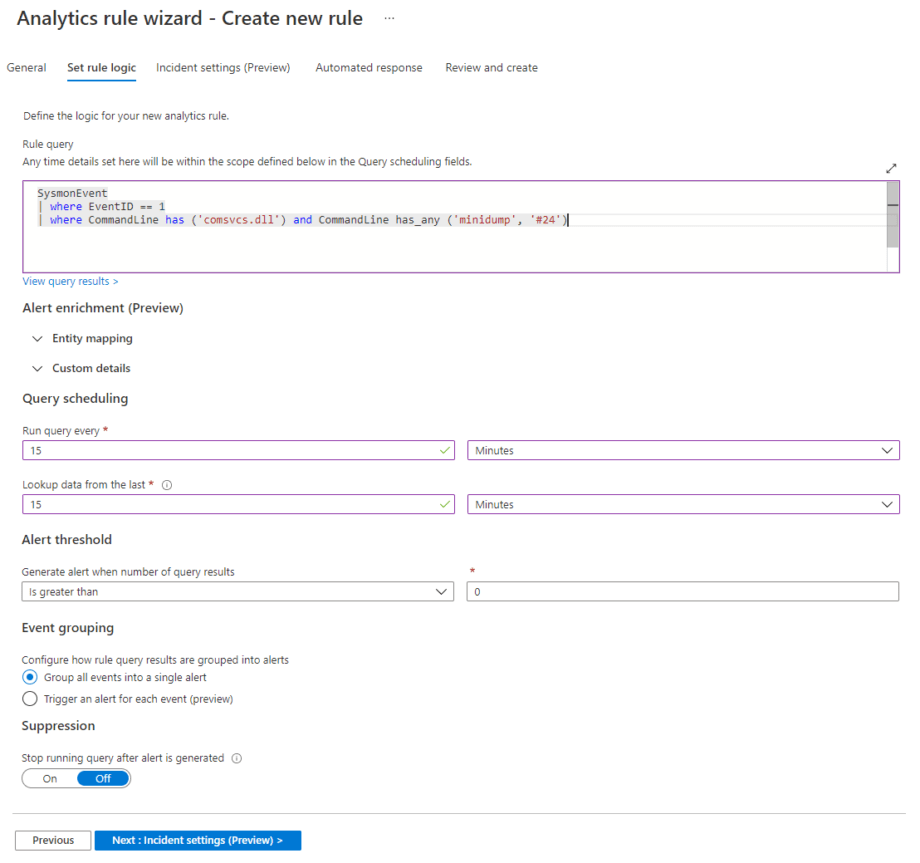

Impostazioni della logica della regola

The Imposta la logica della regola la scheda definisce la logica della regola e configura altre impostazioni della regola, come:

- Query della regola

- Arricchimento degli avvisi

- Pianificazione della query

- Soglia dell’avviso

- Raggruppamento degli eventi

- Soppressione

Query della regola

La query della regola è una query che verrà eseguita per scoprire comportamenti anomali o rilevare minacce. La query mostrata nello screenshot sopra genererà un avviso quando viene tentato un dump del processo su un host utilizzando la libreria integrata di Windows comsvcs.dll.

Arricchimento degli avvisi

Queste impostazioni di creazione delle regole consistono nelle seguenti configurazioni:

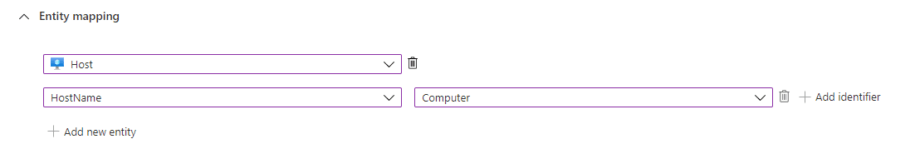

- Mappatura delle entità

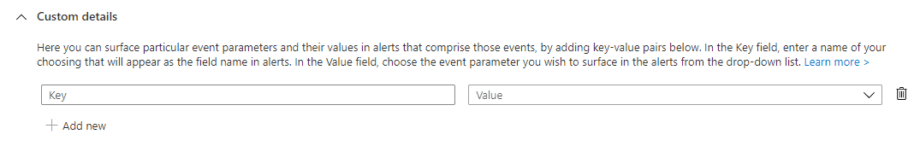

- Dettagli personalizzati

The Mappatura delle entità la sezione consente di mappare fino a cinque entità riconosciute da Azure Sentinel (come Account, File, Host, IP, ecc.) dai campi disponibili nei risultati della query. Ciò consente ad Azure Sentinel di riconoscere e classificare i dati in questi campi per ulteriori analisi.

The Dettagli personalizzati sezione consente di far emergere i dati dell’evento negli avvisi generati da quegli eventi. Una volta configurate, queste impostazioni ti consentono di analizzare, investigare e rispondere in modo molto più rapido ed efficiente.

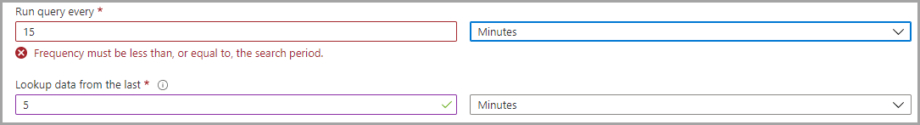

Pianificazione della query

Qui puoi impostare il programma per l’esecuzione della tua nuova regola di analisi.

Soglia dell’avviso

Impostare una soglia di avviso consente di definire il livello di sensibilità della regola creata. Potresti voler creare un avviso solo se la query restituisce un certo numero di risultati.

Raggruppamento degli eventi

In questa sezione, puoi impostare come raggruppare in avvisi i risultati della query della regola.

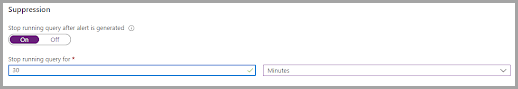

Soppressione

Puoi interrompere l’esecuzione di una query per un certo periodo di tempo dopo che è stato generato un avviso. Questo significa che se attivi Soppressione Acceso, la tua regola sarà temporaneamente disabilitata per il periodo di tempo specificato (fino a 24 ore).

Clicca Avanti per passare alla Impostazioni dell’incidente scheda.

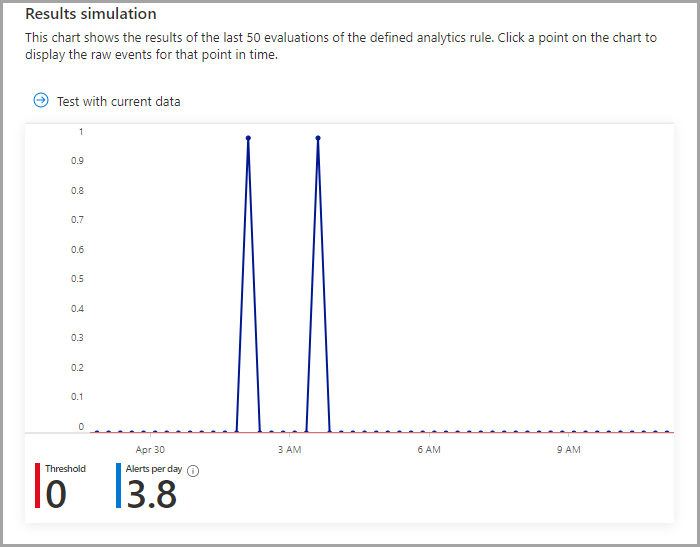

Simulazione dei risultati

The Simulazione dei risultati la sezione aiuta gli utenti di Azure Sentinel a testare le regole durante la loro fase di sviluppo prima che vengano distribuite nell’ambiente di produzione.

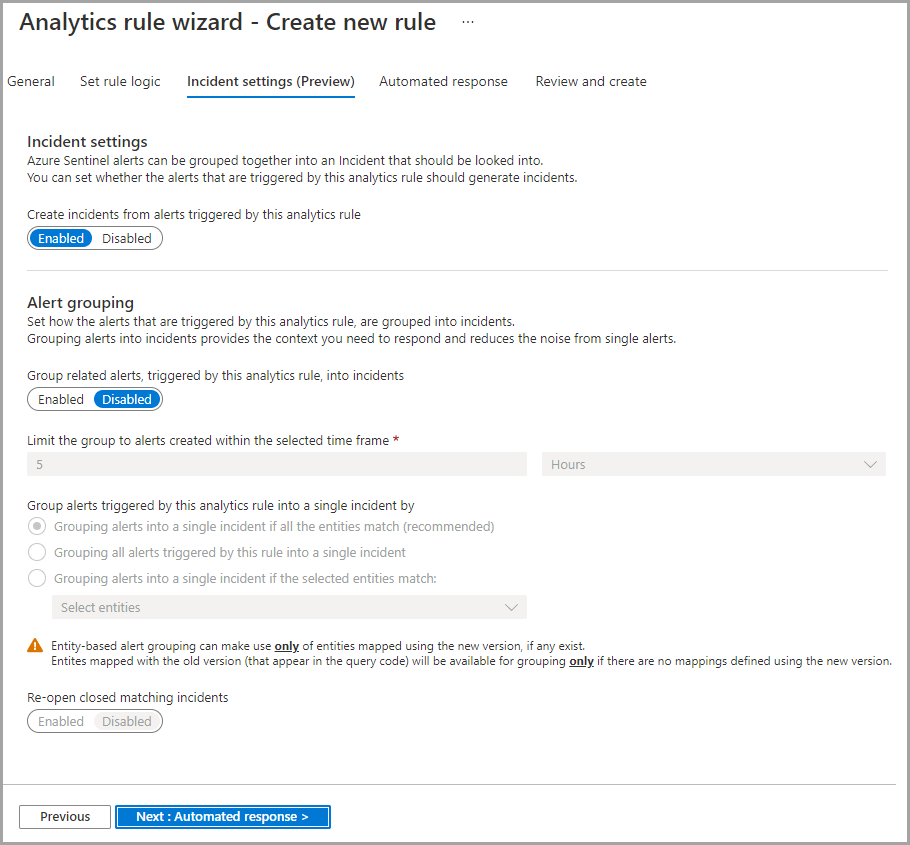

Impostazioni dell’incidente

In questa scheda, puoi definire come Azure Sentinel trasforma gli avvisi. La scheda include le seguenti configurazioni:

- Impostazioni dell’incidente

- Raggruppamento degli avvisi

Puoi disabilitare la creazione di incidenti a partire da avvisi o creare un singolo incidente da un gruppo di avvisi.

Impostazioni dell’incidente

Queste impostazioni sono abilitate per impostazione predefinita. Una volta abilitate, verrà creato un incidente separato per ciascun avviso di Azure Sentinel attivato da questa regola. Puoi passare a Disabilitato quando necessario.

Raggruppamento degli avvisi

Quando abilitato, verrà creato un singolo incidente da un gruppo di avvisi di Azure Sentinel basato sui criteri definiti. Per impostazione predefinita, queste impostazioni sono disabilitate.

Altre impostazioni qui sono le seguenti:

- Limita il gruppo agli avvisi creati nel periodo di tempo selezionato

- Raggruppa gli avvisi attivati da questa regola di analisi in un singolo incidente per

- Riapri gli incidenti chiusi corrispondenti

Clicca Avanti per passare alla Risposta automatizzata scheda.

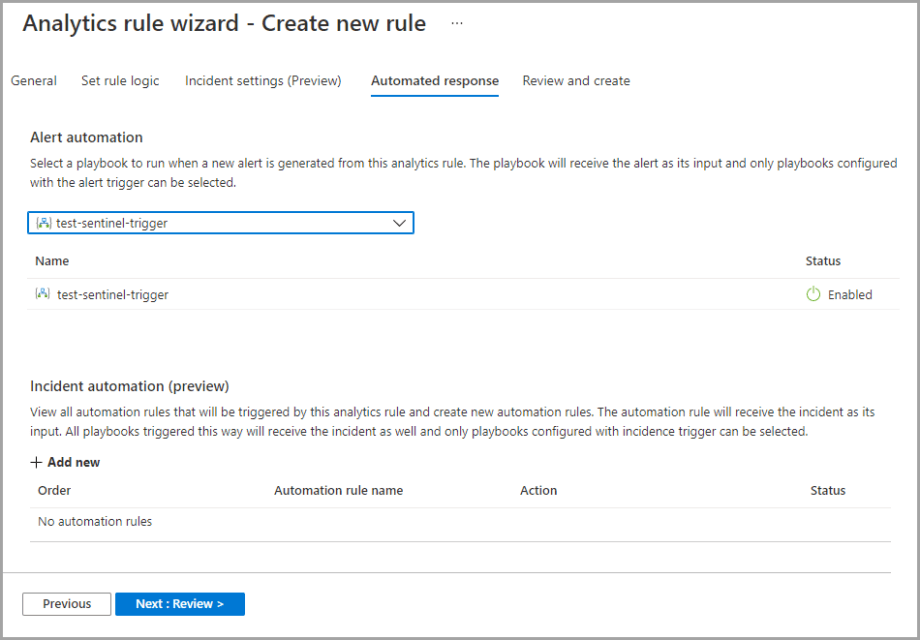

Risposta automatizzata

Qui puoi selezionare un playbook che verrà eseguito automaticamente quando un avviso viene creato dalle regole di analisi di Azure Sentinel. Vedrai solo quei playbook disponibili per gli abbonamenti selezionati e per i quali hai i permessi.

Clicca Avanti per procedere alla Revisione e creazione scheda.

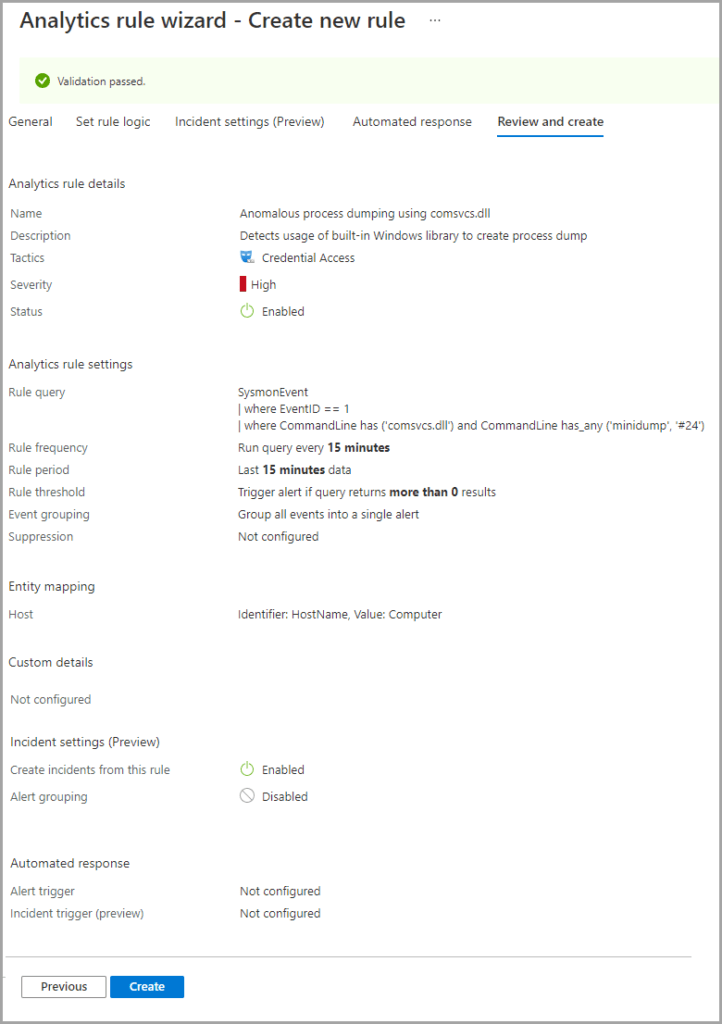

Revisione e creazione

Questo è il passo finale del processo di creazione delle regole di Azure Sentinel. La Revisione e creazione scheda visualizza un riassunto della nuova regola di analisi creata. Inoltre, in questo passaggio, la nuova regola viene convalidata. Vedrai il Convalida riuscita messaggio in cima a questa scheda, che significa che la regola è stata creata correttamente e può essere distribuita.

Seleziona il Crea pulsante per completare le impostazioni di configurazione e aggiungere una nuova regola di analisi.

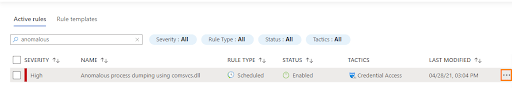

Vedrai la tua nuova regola aggiunta nella tabella sotto la scheda Regole attive sullo schermo principale. Successivamente puoi modificare, disabilitare, eliminare o duplicare questa regola cliccando il Analisi Più ) pulsante. ) pulsante. ) button.

Ecco fatto, ora sei pronto a creare le tue regole di Azure Sentinel per rilevare minacce o attività sospette.

Esplora Threat Detection Marketplace per trovare un’ampia collezione di contenuti SOC su misura per il tuo ambiente Microsoft Azure Sentinel, inclusi oltre 6.000 Regole e Query native per SIEM. Desideri arricchire le tue competenze di threat hunting? Iscriviti al nostro Libreria Cyber per affinare le tue solide competenze in SIEM, esplorare guide pratiche sul threat hunting e guardare webinar sulla cybersicurezza approfonditi.