Introduzione

Il phishing legato al COVID-19 / Coronavirus è in aumento e probabilmente rimarrà un tema/inganno principale per molti mesi a venire. Questo post sul blog fornisce raccomandazioni riguardo al phishing specifico del COVID-19 e ad altre minacce derivanti dall’aumento del lavoro a distanza.

La Minaccia del Phishing è Cambiata?

La Minaccia è Cambiata? In un certo senso. C’è un grande senso di urgenza intorno al COVID-19 / Coronavirus. Questa urgenza aumenta la probabilità che la persona media cada vittima del phishing. Gli attaccanti ne sono consapevoli e quindi ci aspettiamo e stiamo osservando un aumento del targeting utilizzando temi/inganni legati al COVID-19 e al Coronavirus. Probabilmente aumenteranno anche l’uso e l’efficacia di altri temi/inganni contro le vittime legate al telelavoro.

Tuttavia, per quanto riguarda le tecniche e le tattiche utilizzate dagli avversari negli attacchi di phishing, le cose sono in gran parte le stesse.

In questo post sul blog esamineremo alcuni aspetti del phishing, cosa ci aspettiamo di vedere riguardo il coronavirus e come potete proteggere la vostra organizzazione dalle minacce.

Tipi di Phishing

In generale, ci sono tre obiettivi principali degli attacchi di phishing.

- Distribuire Malware

- Collegamento a malware

- Allegare malware all’email

- Ransomware, Trojan bancari, Web Skimming, Spionaggio, ecc.

- Ottenere Informazioni Sensibili

- Tipicamente le organizzazioni sono più preoccupate per username / password

- Tipicamente un collegamento a una pagina di login falsa

- Frode / Inganni

- Convincere la vittima a inviare risorse (denaro e persino attrezzature) tramite

- Fatture False

- Ordini di Acquisto Falsi

- Carità Falsa

- Convincere la vittima a inviare risorse (denaro e persino attrezzature) tramite

Temi / Inganni del Phishing

I criminali sfruttano un senso di urgenza per ingannare le loro vittime facendole eseguire malware sui loro endpoint, inviare denaro/forniture a false carità oppure rivelare informazioni sensibili (username e password). SOC Prime prevede di osservare un aumento dei temi/inganni legati al COVID-19 / Coronavirus e argomenti correlati come:

- COVID-19 / Coronavirus – Informazioni

-

-

- Un criminale si spaccia per un’autorità che consegna un documento o un link a un documento con informazioni importanti riguardanti il COVID-19 / Coronavirus.

-

- COVID-19 / Coronavirus – Email Minacciose

-

-

- Un criminale si spaccia per un’autorità che fornisce “informazioni urgenti” riguardo il COVID-19 / Coronavirus o tenta di estorcere vittime con la minaccia di infezione virale

-

- COVID-19 / Coronavirus – Test / Cura

-

-

- Un criminale si spaccia come chi possiede un test o una cura per il COVID-19

-

- Sostegno Economico

-

-

- Un criminale si spaccia per il governo, un datore di lavoro o una carità che offre sostegno economico

-

- VPN / Teleconferenza / Deployment/Update del Client VDI

-

-

- Un criminale si spaccia per un dipartimento di Information Technology con un aggiornamento o deployment di software che l’azienda usa / userà per aumentare le capacità di telelavoro.

-

- Inganni con Ordini di Acquisto / Fatture per Forniture Mediche legate al COVID-19 (DPI, ventilatori, respiratori, medicinali)

-

-

- Un criminale invia ordini di acquisto o fatture false per forniture legate al COVID-19.

-

- Inganni Legati ai Viaggi

-

- Un criminale si spaccia per un dipendente/amico/parente bloccato in un paese straniero

- Un criminale si spaccia per una compagnia aerea/albergo con un ‘aggiornamento’ riguardo i piani di viaggio futuri

Inganni da Phishing Contenenti Malware / Ransomware

Per l’organizzazione media, il ransomware è attualmente la loro più grande minaccia. Il ransomware distribuito tramite phishing spesso sfrutta documenti / tipi di file che contengono codice (file script, documenti office). Gli exploit sono ancora una minaccia comune, ma sono costosi, più difficili da implementare e normalmente non necessari.

Fasi Iniziali Comuni usate nel Phishing

- L’uso di collegamenti a file dannosi è aumentato notevolmente per bypassare il filtraggio delle email / sandboxing (T1192)

- Uso di archivi compressi crittografati (.zip, .7z, .iso, .tar, ecc.) per bypassare la scansione e le sandbox (T1140)

- Documenti Microsoft Office (particolarmente xlsx, xlsm, xls, doc, docm, docx)

- Documenti in formato Rich Text T1193

- Documenti PDF T1193

- Script / Contenuto Dinamico incorporato in file o allegato direttamente (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- Per esempio, un file .vbs può essere incorporato in un PDF, Word document, file Zip, ecc.

- Eseguibili (.exe, .scr, e quelli che si basano su software di terze parti come jar)

Compromissione Posteriore

Non tutto è perduto una volta che un endpoint è compromesso poiché il phishing come attacco non agisce in isolamento. Per raggiungere il loro obiettivo i criminali devono normalmente scalare i loro privilegi localmente, poi nel dominio, e anche muoversi lateralmente verso asset critici.

Tipicamente, l’esecuzione avviene quasi istantaneamente dopo l’“accesso iniziale”. Normalmente, ciò implica la creazione diretta del processo via powershell, cscript, wscript, mshta, rundll32 o altre tecniche. Tecniche più furtive come la rottura della catena di processi padre-figlio (via spoofing PPID / COM) e l’iniezione di processi stanno anche diventando più comuni.

Ad ogni modo, in una catena tipica di attacchi ci sono molti segnali da monitorare.

In particolare, SOC Prime ha identificato le seguenti tecniche come le più comuni nei recenti attacchi di phishing.

- T1192 (Spearphishing Link)

- T1193 (Spearphishing Attachment)

- T1059 (Interfaccia a Riga di Comando)

- T1086 (PowerShell)

- T1085 (Rundll32)

- T1218 (Esecuzione Proxy di Binari Firmati)

- T1053 (Attività Pianificata)

- T1050 (Nuovo Servizio)

Contenuto a Soccorso

In SOC Prime siamo grandi fan di SIGMA. I nostri sviluppatori di threat bounty nonché il team SOC Prime hanno rilasciato molti contenuti rilevanti (molti gratuiti) che coprono la maggior parte delle tecniche del Framework ATT&CK. Contenuto che generalmente si concentra sui comportamenti rispetto ai TTP. Ciò significa che questo contenuto funziona indipendentemente dal tema o dall’inganno del phishing. Quindi, se installate questo contenuto sarà in grado di aiutarvi durante la prossima crisi utilizzata negli inganni del phishing.

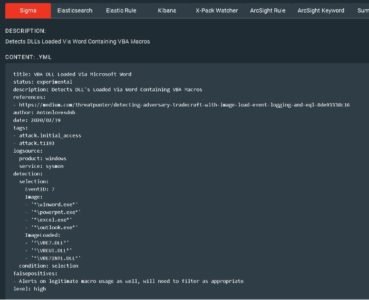

Ad esempio, la regola “VBA DLL Loaded via Microsoft Word” rileverà istanze di caricamento di documenti contenenti macro. Il tipo di file più comunemente abusato per fornire contenuti di phishing. Abbiamo etichettato questo contenuto e altro nel Threat Detection Marketplace (TDM) con “covid19_ttp”

Abbiamo etichettato questo contenuto e altro nel Threat Detection Marketplace (TDM) con “covid19_ttp”

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

Misure Aggiuntive per Rafforzare la tua Organizzazione Contro il Phishing

Questo elenco non è esaustivo. Tuttavia, questi sono alcuni metodi efficaci che aiuteranno a proteggere la vostra organizzazione contro la maggior parte degli attacchi malware di prima fase. Se non avete adottato uno dei passaggi sotto indicati, dovreste identificarne l’impatto sulla vostra organizzazione e quindi testare e distribuire i cambiamenti che sono possibili.

- Consapevolezza degli Utenti

- Assicurarsi che le definizioni Anti-Virus siano aggiornate regolarmente

- Limitare l’accesso amministrativo

- Fare uso del whitelisting delle applicazioni

- Modificare le associazioni di file predefinite per i tipi di file comunemente abusati per non eseguire

- Comune per .vbs, .vbe, .js, .jse, .bat, ecc. cambiare la loro attuale associazione di file in “notepad.exe” sugli endpoint. In questo modo, se un utente cade preda del phishing, il documento viene aperto dal blocco note anziché eseguito. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- Uso di autenticazione a più stadi / multi-fattore

- Non-sms / multifactor non basato su email è ottimale

- Installare 7zip/Winrar e altre utilità di compressione di terze parti solo per gli utenti che ne hanno bisogno.

- Disabilitare le macro di office

- Bloccare il traffico SMB destinato al di fuori della vostra organizzazione

- Utilizzare un software VPN che impedisce agli utenti di accedere a internet a meno che non siano connessi alla VPN.