Che cos’è il Malware? Tipi di Malware da Tenere d’Occhio

Indice:

Malware sta per software dannoso e indica software progettato per eseguire istruzioni informatiche che sono distruttive per il sistema di un utente o in qualsiasi altro modo pericolose per individui ed imprese mirati.

Il rapido sviluppo tecnologico ha portato a una proliferazione di vari tipi di malware. Può fare una serie di cose malvagie, come rubare informazioni sensibili, spiare, disabilitare asset digitali, manomettere dati e altro ancora.

Gli sviluppatori di malware sono solitamente chiamati attaccanti informatici, hacker o avversari. Queste persone e gruppi di persone nascondono la loro identità per sfuggire alla responsabilità legale. Tuttavia, a volte vogliono farlo per fare una dichiarazione; ecco perché vanno pubblici sulle loro attività dannose.

Ora che abbiamo capito cosa è il malware, esploriamo alcuni tipi comuni di malware. È importante comprendere i vettori di attacco per poter utilizzare una difesa informatica adeguata. Per le organizzazioni che praticano la sicurezza informatica a livello aziendale, le regole di rilevamento delle minacce tempestive sono necessarie per stare un passo avanti agli attaccanti. Scopri la piattaforma Detection as Code di SOC Prime e il motore di ricerca SOC Prime per rilevare il malware noto e cacciare gli exploit furtivi che non sono ancora corretti.

Rilevare e Cacciare Esplorare il Contesto delle Minacce

Quali sono i Tipi di Malware?

Ci sono così tanti tipi di malware oggi che sembra che crearne di nuovi sia una nuova tendenza digitale (dopo le sfide di TikTok). Ogni giorno vedrai un altro articolo di notizie con una nuova parola -ware. Cryware, spyware, scareware, rogueware, tu lo chiami. In questo post sul blog, descriverò i tipi di malware più ampiamente usati che possono potenzialmente colpire chiunque oggi. Rafforzare le misure di difesa informatica contro questi tipi di malware è un compito prioritario di qualsiasi team SOC.

I termini elencati di seguito potrebbero anche essere usati in modo intercambiabile. Ad esempio, un virus può essere ransomware, spyware può essere un trojan e ransomware può essere un botnet.

Virus

A virus è un tipo di malware che può replicarsi all’infinito e necessita di un host per eseguire. I virus vogliono operare come parte di processi legittimi. Spesso, l’utente non sa nulla dell’attività virale fino a quando non è troppo tardi.

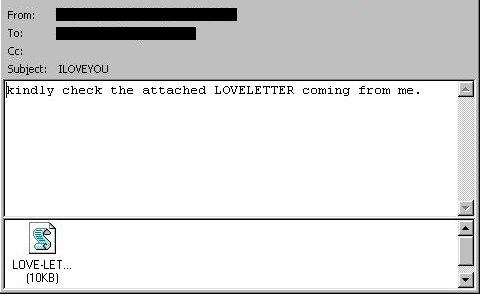

I virus sono noti sin dai primi giorni di Internet e continuano a infettare milioni di computer in tutto il mondo. Più di venti anni fa, il ceppo infame ILOVEYOU ha infettato oltre 10 milioni di computer, inclusi quelli all’interno di istituzioni rispettabili. Come qualsiasi vero amore, non ha chiesto nulla per sé: ha solo disabilitato quei computer che hanno portato miliardi di danni.

A differenza di quei vecchi virus, quelli nuovi sono più orientati finanziariamente. Statista mostra che la quota più grande di tutti i virus in tutto il mondo appartiene ai crypto miner. I virus possono essere acquistati nel dark web, quindi è ragionevole suggerire che per molti attaccanti si tratti più di una ventura commerciale che di un’esperienza di codifica da genio malvagio.

Worms

Worms possono anche replicarsi più volte, scavando sempre più in profondità nelle reti e consumando la loro larghezza di banda. A differenza dei virus, non si attaccano ad altri programmi e non richiedono l’interazione umana come fare clic su un link o un file. I worm spesso sfruttano le vulnerabilità nei sistemi operativi che consentono loro di abusare delle routine automatizzate e di diffondersi in modo incontrollato.

WannaCry è forse il worm ransomware più grande che ha recentemente mirato a Windows OS. Ha usato l’exploit EternalBlue che è stato rubato alla NSA. Curiosamente, l’exploit era già stato corretto quando la campagna di attacchi è iniziata. Lezione imparata: mai ignorare gli aggiornamenti.

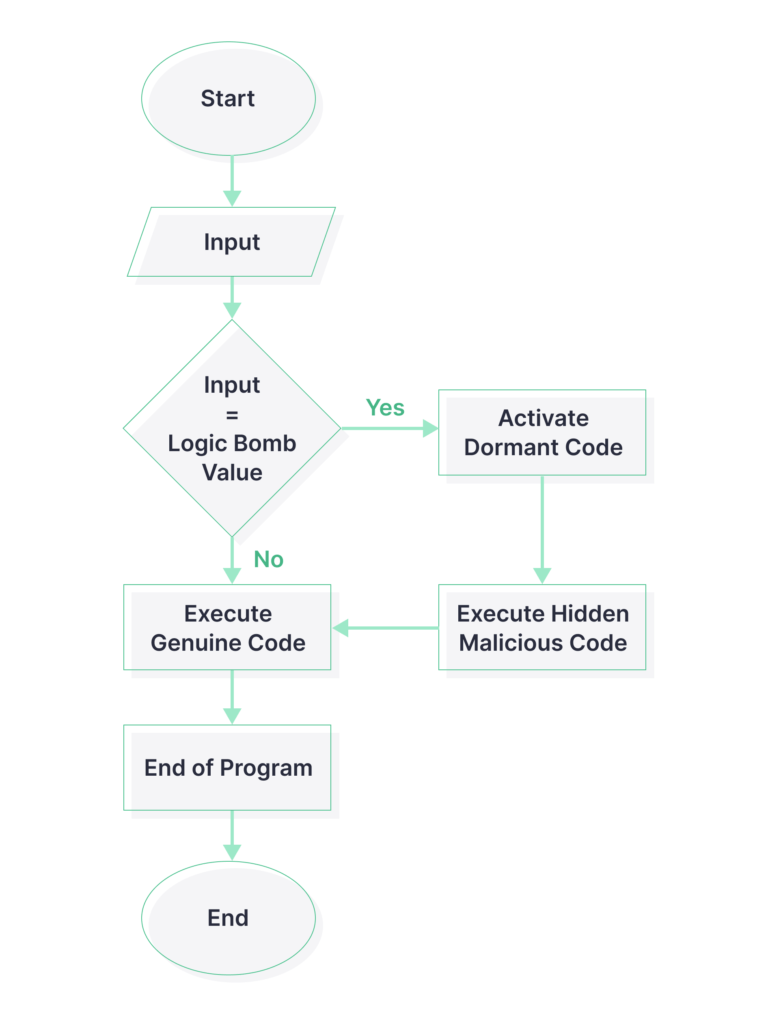

Bombe Logiche

Bomba logica è un tipo di malware che si attiva al verificarsi di determinate condizioni. Appartiene a un nuovo tipo di malware “senza file”, poiché è sufficiente iniettare una stringa di codice o uno script per far iniziare il conto alla rovescia della bomba logica.

Un caso famoso di bomba logica racconta la storia di uno sviluppatore software che è stato licenziato da una delle aziende. Non appena se ne è andato, un massiccio cancellatore di dati ha colpito la rete dell’azienda. L’analisi del malware ha mostrato che il trigger della bomba era l’assenza del nome del dipendente sul libro paga.

Backdoor

Come indica il nome, una backdoor è un tipo di malware che consente agli attaccanti di bypassare un metodo di autenticazione e autorizzazione standard. Fondamentalmente, possono entrare e uscire dal sistema infettato inosservati fino a quando l’attività sospetta non viene rilevata. Spesso le backdoor vengono installate da file di malware correlati che prima cercano di ottenere l’accesso iniziale e quindi si collegano a un server dannoso. Le backdoor possono operare per un lungo periodo, servendo come porte d’accesso per più payload.

Tuttavia, alcune backdoor sono disponibili come caratteristica predefinita in software e hardwarelegittimi. Ovviamente, gli attaccanti abusano volentieri di questa funzionalità. C’è anche una panoramica interessante delle backdoor comuni realizzata da OWASP Top 10 – sicuramente vale la pena considerarla.

i virus trojan si mascherano come qualcosa che la vittima vuole avere. Può essere un gioco o un software scaricato da una fonte non attendibile. Uno degli esempi più sgradevoli è un programma antivirus gratuito che in realtà è un virus. Può persino arrivare come un’estensione del browser. I ricercatori si riferiscono anche ai documenti di Word infetti come trojan. Vengono inviati in email di phishing.

i virus trojan si mascherano come qualcosa che la vittima vuole avere. Può essere un gioco o un software scaricato da una fonte non attendibile. Uno degli esempi più sgradevoli è un programma antivirus gratuito che in realtà è un virus. Può persino arrivare come un’estensione del browser. I ricercatori si riferiscono anche ai documenti di Word infetti come trojan. Vengono inviati in email di phishing. viruses masquerade as something that the victim wants to have. It can be a game or a piece of software downloaded from an untrusted source. One of the nastiest examples is a free antivirus program that is actually a virus. It can even come as a browser extension. Researchers also refer to infected Word documents as trojans. They are being sent in phishing emails.

Il payload del trojan può variare a seconda degli obiettivi degli attaccanti. Può richiedere pagamenti, rubare o crittografare dati, bloccare lo schermo, consumare risorse di sistema, disabilitare i controlli e distribuire altri virus. Uno dei più grandi botnet di malware, Emotet, iniziò come trojan bancario e riemerse anche dopo che fu condotta un’operazione speciale massiva dai governi di diversi paesi.

RAT

RAT sta per Strumento di Accesso Remoto. Consente agli avversari di prendere il controllo remoto del sistema della vittima. Il danno immediato o il guadagno finanziario raramente sono l’obiettivo principale di tale malware. In questo caso, gli attaccanti potrebbero impiegare tempo per scoprire altre macchine sulla rete, così come utenti e i loro privilegi. Potrebbero muoversi lateralmente verso asset più importanti e critici per l’infrastruttura. Anche i RAT possono registrare credenziali, log di tasti, messaggi nelle email e nelle chat, e fare screenshot. Una volta ottenuti i dati, possono essere inviati a un server dannoso. Alcuni tipi di malware come SUNBURST possono comunicare con un server C&C a una pianificazione speciale chiamata beaconing.

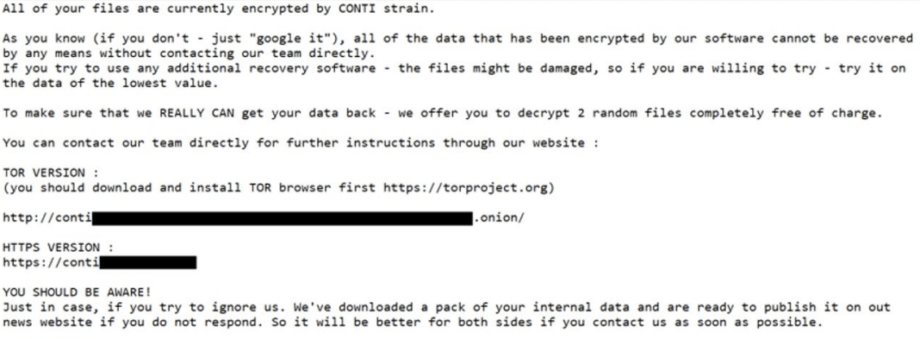

Ransomware

Ransomware è un tipo di malware che crittografa e blocca i dati della vittima e chiede un riscatto per riportare le cose alla normalità. Le statistiche più recenti sul ransomware mostrano che questo tipo di malware ha i suoi alti e bassi, possibilmente a causa delle campagne di attacco in esecuzione. È uno dei più grandi mercati di attacchi informatici. L’infrastruttura del ransomware consiste di botnet e di Reti di Ransomware-as-a-Service, così come di gruppi che competono tra di loro per una quota maggiore del mercato.

Un altro business redditizio sono i servizi di negoziazione di ransomware che sono gestiti principalmente da avvocati. Si dice che uno dei più grandi riscatti pagati ($40 milioni) dalla CNA Financial Corp. sia stata una riduzione da $60 milioni. Alcuni negoziatori non temono nemmeno di sporcarsi le mani. Bloomberg ha riportato un caso in cui gli hacker hanno richiesto una prova documentata dell’importo del riscatto dai negoziatori. Si scopre che gli hacker sono stati ingannati dai negoziatori in precedenza. Questi ultimi hanno detto che le vittime erano pronte a pagare una somma inferiore e hanno intascato la differenza tra la somma effettiva e ciò che hanno dato agli attaccanti. Come Bloomberg lo mette, “I truffatori hanno detto di essere preoccupati di essere truffati.”

Anche il ransomware ha le sue tendenze. Ad esempio, doppia e tripla estorsione. La doppia estorsione è quando un attaccante ruba e crittografa i dati, minacciando di venderli se il riscatto non viene pagato. La tripla estorsione è quando gli attaccanti minacciano non solo l’azienda che hanno hackerato, ma anche terze parti coinvolte.

A volte accadono anche miracoli. Ad esempio, il riscatto del Colonial Pipeline è stato quasi completamente ripreso dal DOJ da un blockchain di Bitcoin precedentemente “affidabile” che è stato usato dagli avversari molto spesso.

Per rimanere resilienti, le organizzazioni devono implementare procedure di recupero dei dati e avere sempre backup in luoghi che sono improbabili da essere distrutti. A proposito, gli esperti suggeriscono che la riproducibilità dell’infrastruttura dovrebbe diventare una metrica comune da monitorare per la sicurezza informatica.

Keylogger

Keylogger è l’abbreviazione di registratore di tasti. In altre parole, è un malware che registra ogni azione sulla tastiera di un computer. Tuttavia, potrebbe registrare anche altri input:

- Tutto ciò che viene copiato negli appunti

- Clic del mouse

- Attività (programmi aperti, cartelle, ecc.)

- Può fare screenshot

- Può recuperare il valore del testo (password dietro una maschera)

I keylogger potrebbero voler registrare credenziali, numeri di carte di credito, conversazioni in chat e email, cronologia di navigazione e persino controllare a distanza il computer della vittima. Il malware può essere scaricato senza la consapevolezza dell’utente e girare furtivamente in background. I log vengono solitamente memorizzati in file, quindi un modo per rilevare un keylogger è esaminare i file che vengono aggiornati di frequente. Questi file vengono anche inviati a un server C&C, quindi ha senso cercare una connessione stabilita.

Spyware

Spyware è un tipo di malware progettato per monitorare, registrare, crittografare ed esfiltrare i dati personali della vittima a un server dannoso. Potrebbe anche fare beaconing e notificare al server C&C quando scaricare malware aggiuntivo. Lo spyware è interessato ai comportamenti umani, quindi il suo obiettivo principale è un computer personale o un dispositivo mobile.

Tuttavia, lo spyware avanzato può infiltrarsi in una grande organizzazione invece di mirare a singoli individui. Un esempio ampiamente conosciuto è un malware presumibilmente sponsorizzato dallo stato che ha infettato la catena di hotel Starwood e poi si è diffuso a Marriott non appena hanno acquisito Starwood. Questo malware è stato in grado di ottenere informazioni sui dettagli del passaporto, in modo da poter tracciare l’apparenza di una persona, la posizione e i registri finanziari.

Tutto sommato, lo spyware può spiare ogni possibile informazione: navigazione web, input e output di dati, posizione e software in uso. Potrebbe raccogliere contenuti audiovisivi così come accendere segretamente microfoni e telecamere e registrare da solo. Alcuni esempi includono capacità come dirottare account privilegiati e fare query al database se si spia un’organizzazione.

Forse, uno degli esempi di spyware più noti è il progetto Pegasus. L’ultima versione potrebbe sfruttare exploit a zero-click e non lasciare tracce rilevabili su un dispositivo target. Circa un anno fa, Amnesty International ha pubblicato un rapporto dettagliato con linee guida per il rilevamento di Pegasus.

L’adware

L’adware può assumere forme diverse. Alcuni di essi sono benigni, il che significa che non intendono causare alcun danno, ma raccolgono dati e mostrano pubblicità all’interno dell’applicazione software. Ad esempio, potrebbe essere una versione gratuita di un’app mobile in cui accetti di visualizzare app, ma puoi passare a una versione premium per smettere di vederle. Tuttavia, ai fini di questo articolo, diamo un’occhiata rapida all’adware dannoso.

Alcuni siti web che forniscono contenuti gratuiti come canzoni e video sono stati infettati da tipi comuni di malware come l’adware in modo abbastanza esteso. La maggior parte degli utenti riconoscerà questa storia: visiti un sito web, fai clic su play e improvvisamente vieni reindirizzato a un’altra pagina web, e appaiono numerosi pop-up. Nel peggior scenario, l’adware può aprire annunci fastidiosi e inchiudibili, bloccare lo schermo, richiedere pagamento, e fare azioni in background come aggiungere il dispositivo della vittima a un’infrastruttura botnet.

Bot e Botnet

A bot di per sé non è nemmeno una cosa negativa. Numerosi bot di supporto clienti ti permettono di parlare con un robot prima di un vero dipendente umano. Anche i crawler del motore di ricerca di Google sono bot. Tuttavia, nel mondo della sicurezza informatica, ci sono diversi tipi di malware chiamati bot. Segretamente dirottano i controlli del computer della vittima per eseguire compiti dannosi.

A botnet è una rete interconnessa di bot che lavorano insieme per raggiungere un obiettivo comune. Spesso sono orchestrati da un server C&C dannoso o una rete di tali server. I bot hanno la capacità di auto-replicarsi proprio come virus e worm. Una vittima potrebbe non essere a conoscenza del fatto che la sua macchina fa parte di una botnet. Alcuni segni come improvvisi arresti anomali, processo di spegnimento lento, esecuzione lenta del software o traffico Internet lento senza ragione apparente potrebbero indicare una connessione a una botnet.

Le cose peggiorano quando i bot diventano parte di un’infrastruttura P2P anziché essere semplicemente connessi a un solo server dannoso. In questo caso, è più difficile rilevare la fonte di un cyber-attacco. Inoltre, una vittima potrebbe svolgere il lavoro di un attaccante senza nemmeno saperlo. Ad esempio, GameOver Zeus ha usato una mossa particolarmente predatoria utilizzando un algoritmo di generazione di domini (DGA) per la comunicazione della botnet.

Rootkit

Rootkit è un tipo di malware che ottiene un accesso non autorizzato alla directory di root di un computer, nota anche come kernel. Questo è il cuore di qualsiasi sistema operativo, quindi come avrete già intuito, è possibile fare molti danni una volta che l’avversario ottiene l’accesso root.

Innanzitutto, un rootkit può bloccare le chiamate dell’antivirus al sistema. Di conseguenza, il rapporto di scansione dell’antivirus dice che tutto va bene, mentre il malware ha ottenuto il controllo completo del dispositivo della vittima. Un rootkit tipico è una raccolta di malware che contiene keylogger, botnet, backdoor, strumenti di raccolta ed esfiltrazione dati, sostituti di bootloader, mangiatori di RAM e altro ancora. In modalità kernel, il rootkit potrebbe modificare le impostazioni di sistema ed essere impossibile da rimuovere. Uno dei rootkit ampiamente discussi è Stuxnet che ha portato a seri problemi nell’impianto nucleare dell’Iran e in altre strutture industriali.

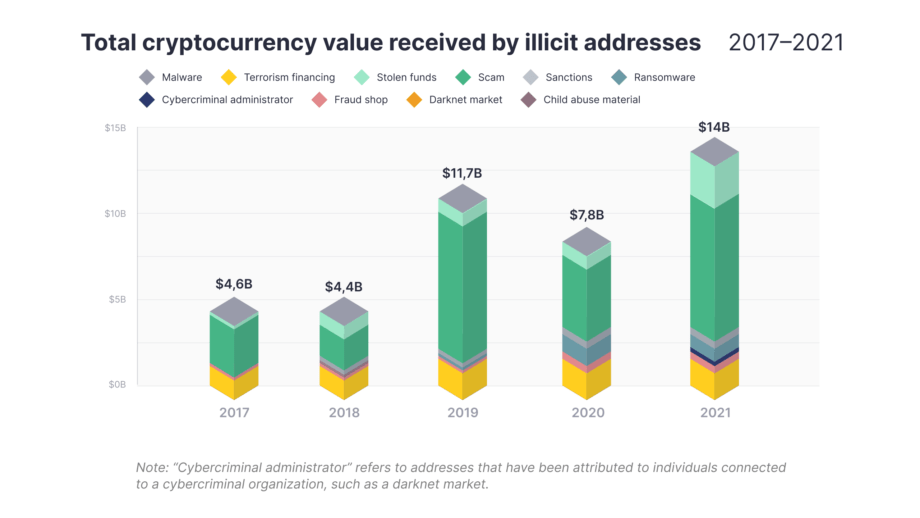

Cryptojacking e Co

All-time-high è una parola comunemente usata nell’industria crypto. Tuttavia, di recente, non riguarda solo i prezzi del crypto, ma anche il crimine crypto, con indirizzi illeciti che ricevono $14 miliardi nel 2021.

Come puoi vedere, le truffe, i fondi rubati e i mercati del darknet sono stati dominanti nel 2021. I tipi di attacchi malware orientati al crypto si applicano in tutti questi casi. Quindi, quali sono questi tipi?

- Truffe – potrebbe essere parte di attacchi di ingegneria sociale

- Fondi rubati – potrebbe riferirsi a molti tipi di malware. La maggior parte cerca di infiltrarsi in un dispositivo con accesso a hot wallet

- Ransomware – gli operatori ricevono riscatti in valute digitali.

Cryptojacking si riferisce a un tipo di malware progettato per minare criptovalute silenziosamente su un dispositivo della vittima. Consuma risorse di sistema e cerca di rimanere nascosto il più a lungo possibile.

Per quanto riguarda il furto di fondi, le forme comuni di malware includono keylogger che cercano di trovare una combinazione di una chiave pubblica e privata (a volte una frase di recupero) e ottenere accesso a un portafoglio crypto. Gli info-stealer possono anche eseguire scansioni della memoria di sistema, documenti di testo, sessioni di browser, espressioni regolari – qualsiasi cosa che dia loro un indizio sulle credenziali. I portafogli non-custodial sono generalmente più suscettibili al furto rispetto a quelli custodial. E se un attaccante esegue una transazione blockchain – è irreversibile. Se sei interessato agli attacchi crypto, controlla il rapporto di Microsoft con dettagli sul piano di attacco e esempi comuni della catena di uccisioni.

Rilevamento di Malware con SOC Prime

Una volta registrato su piattaforma SOC Prime Detection as Code, avrai accesso a migliaia di regole di rilevamento basate su Sigma che sono anche tradotte in oltre 26 formati specifici del fornitore. Più di 7000 organizzazioni in tutto il mondo usano queste regole quotidianamente per ottimizzare i loro processi di rilevamento delle minacce. Nuovi elementi di rilevamento mirati a diversi tipi di malware appaiono sulla piattaforma entro 24 ore dopo una divulgazione ufficiale.

Le query di Threat Hunting sono create dai principali professionisti della sicurezza dell’industria e sono destinate a ricerche personalizzate su piattaforme SIEM, EDR e XDR. Scopri nuove minacce non divulgate all’interno di una rete prima che gli attaccanti causino danni. Ogni query di ricerca e regola di rilevamento viene fornita con il contesto dell’intelligence sulle minacce e il mapping MITRE ATT&CK® che consente ai team SOC di analizzare rapidamente ed efficientemente nuove minacce.

I professionisti di Threat Hunting affermati e gli Ingegneri del Rilevamento si uniscono anche a Threat Bounty – la nostra iniziativa di crowdsourcing che riunisce contenuti di rilevamento sensibili al tempo su scala globale del panorama delle minacce. Gli autori di contenuti ricevono compensi ripetuti per il loro impegno e gli utenti della piattaforma Detection as Code godono dei benefici della difesa informatica collaborativa che li libera dall’approccio alla sicurezza isolato e dalle sue conseguenze.