Che cos’è il Crypto Malware e come difendersi dal Cryptojacking?

Indice:

La popolarità delle criptovalute non attira solo gli investitori, ma le rende anche un vero bersaglio per gli hacker. Sebbene le criptovalute abbiano conosciuto tempi migliori sul mercato, il cryptojacking è in aumento. Con una varietà di termini emergenti, è facile perdersi. Quindi, approfondiamo i dettagli di crypto malware, crypto ransomware, e cryptojacking.

Definizione di Crypto malware si riduce a un tipo specifico di software malevolo mirato a eseguire il mining illegale (cryptojacking). Altri nomi per ilcrypto malware sono cryptojacker o malware da mining. Se sei nuovo a questi concetti, sentiti libero di controllare il glossario dei termini correlati:

Glossario:

- Criptovaluta è una valuta digitale alimentata dalla tecnologia blockchain.

- Cryptomining (alias mining di criptovaluta) è un processo di creazione di nuove monete e validazione di nuove transazioni. Viene condotto risolvendo equazioni complesse utilizzando macchine altamente potenti.

- Cryprojacking è il mining di criptovaluta criminale, definito come accesso e utilizzo non autorizzati delle risorse di mining di criptovaluta.

Crypto malware è stato scoperto per la prima volta quando un membro della comunità di Harvard ha iniziato a fare mining di dogecoin usando il ‘cluster Odyssey’ nel 2014. Da allora, i cryptojacker hanno fatto molta strada per diventare una delle maggiori preoccupazioni per la sicurezza informatica. Potresti considerare il cryptojacking solo un’altra parola d’ordine, ma le statistiche when a member of the Harvard community started mining dogecoins using the ‘Odyssey cluster’ in 2014. Since then, cryptojackers made a long way to become one of the most significant cybersecurity concerns. You might treat cryptojacking as another buzzword, but statistics mostrano un aumento dell’86% degli incidenti di mining illegale di criptovalute – 15,02 milioni al mese nel 2022 rispetto a 8,09 milioni al mese nel 2021.

Come Funziona il Malware di Cryptojacking?

Anche se crypto malware forma un gruppo separato di software malevolo, agisce comunque in modo simile alla maggior parte degli altri tipi di malware. Il principale vettore di infezione è la distribuzione del malware tramite botnet, app mobili, pagine web, social media o phishing. Quando il dispositivo della vittima apre un file malevolo, i codici vengono eseguiti tramite Macro o JavaScript per installare il crypto malware.

Come è Diverso il Crypto Malware Rispetto ad Altri Tipi di Malware?

La principale distinzione è che invece di corrompere direttamente i dati, il crypto malware utilizza le GPU e altre risorse della macchina della vittima per fare mining mentre gira inosservato in background.

Diverso il Crypto Malware vs. Crypto Ransomware

Innanzitutto, ricorda che questi termini non sono correlati, anche se hanno in comune la parte ‘crypto’. Crypto malware è collegato al cryptojacking (mining illegale di criptovalute), mentre crypto ransomware non ha nulla a che fare con le criptovalute. Crypto ransomware è uno dei tipi di ransomware. Le varietà più popolari di ransomware sono:

- Ransomware Locker blocca le funzioni di base del dispositivo della vittima, come un mouse o una tastiera parzialmente disabilitati e l’accesso al desktop negato.

- Crypto Ransomware è quello che cifra i file lasciandoti senza accesso a essi. Questo tipo di ransomware è il più comune perché è generalmente associato a danni maggiori.

Ciò che unisce tutte le varianti di ransomware è il riscatto che gli avversari richiedono per ripristinare l’accesso ai file o ai dispositivi. Quindi, come vedi, crypto malwarela missione principale è utilizzare le risorse del computer della vittima il più a lungo possibile senza essere notato. Al contrario, il ransomware (incluso il crypto ransomware) ha uno scopo diverso – denaro pagato come riscatto.

Come Rilevare il Crypto Malware

Anche se il volume degli attacchi di crypto malware sta aumentando, puoi ancora garantire la rilevazione tempestiva se segui queste raccomandazioni:

Conosci La Tua Infrastruttura

Cerca di trovare le vulnerabilità nei tuoi sistemi prima che lo facciano gli avversari. Oltre a ciò, dovresti anche capire quale prestazione è normale per la tua infrastruttura. In questo modo, se inizi a ricevere ticket di assistenza per prestazioni lente o surriscaldamenti, saprai che questi sono segnali d’allarme da indagare.

Monitora la Tua Rete

Per essere consapevole di ciò che sta accadendo nella tua infrastruttura, dovresti costantemente raccogliere registri di qualità e analizzarli correttamente. Un buon inizio sarebbe imparare di più sulle fonti dati e sull’analisi dei dati. Qui puoi trovare spiegazioni dettagliate con esempi reali.

Prepara la Tua Copertura

Raccogliere registri è importante, ma ciò che è ancora più importante è quali registri stai raccogliendo. Non puoi coprire tutte le possibili vie di attacco, ma se sai come funziona la kill chain, avrai una comprensione più chiara di cosa cercare. Inizia comprendendo il framework MITRE ATT&CK® per migliorare la tua analisi, rilevamento e risposta alla minaccia.

Sfrutta il Threat Hunting

Anche se il Threat Hunting può sembrare opprimente all’inizio, è uno dei modi più efficaci per cercare tracce di minacce furtive, come il crypto malware stesso. Un approccio proattivo in termini di rilevamento delle minacce è ciò che può salvarti denaro, tempo e reputazione. Se non sai da dove iniziare, controlla la nostra guida sui fondamenti del Threat Hunting.

Opta per il Rilevamento Basato sul Comportamento

Sebbene i rilevamenti basati sugli IOC possano essere utili in alcuni casi, sono generalmente considerati inefficaci nel rilevare malware sconosciuto. Allo stesso tempo, i rilevamenti basati sul comportamento si sono dimostrati molto più pratici poiché cercano modelli che possono essere riutilizzati in diversi attacchi. Puoi migliorare significativamente le operazioni del tuo SOC implementando una difesa proattiva contro le minacce informatiche con rilevamenti arricchiti dal contesto.

ESPLORA IL CONTESTO DELLE MINACCE

Se vuoi saperne di più su crypto malware e il suo rilevamento, controlla i seguenti studi:

- Caprolu, M., Raponi, S., Oligeri, G. e Di Pietro, R. (2021). Il cryptomining fa rumore: rilevare il cryptojacking tramite apprendimento automatico. Computer Communications. Disponibile su: https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. e Jiang, Z. (2022). Rilevamento di malware di mining di criptovalute basato su pattern comportamentali e reti neurali grafiche. Security and Communication Networks, 2022. Disponibile su: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. e Invernizzi, L. (2020). CoinPolice: rilevare attacchi nascosti di cryptojacking con reti neurali. Google Research. Disponibile su: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). Ultime tecniche dei minatori di criptovalute. Disponibile su: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. e García Villalba, L.J. (2022). Rilevamento delle minacce web del cryptojacking: un approccio con autoencoder e reti neurali profonde dense. Applied Sciences, 12(7). Disponibile su: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. e Clark, J. (2018). Uno sguardo iniziale al cryptojacking basato su browser. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). Disponibile su: http://dx.doi.org/10.1109/EuroSPW.2018.00014

Qual è l’Impatto degli Diverso il Crypto Malware Attacchi?

A seconda di ciascun caso, l’impatto di un attacco di cryptojacking può essere diverso. Tuttavia, le conseguenze più tipiche per i dispositivi e le reti colpite sono:

- Prestazioni di rete e di sistema più lente a causa dell’uso delle risorse della CPU e della larghezza di banda dall’attività illegale di mining di criptovalute

- Elevato consumo energetico, danni fisici o crash di sistema a causa del surriscaldamento dell’hardware

- Interruzioni insolite delle operazioni di routine

- Perdite finanziarie legate all’aumento del consumo energetico e ai tempi di inattività causati da qualsiasi danno precedentemente menzionato. Inoltre, può esserci un costo per il recupero di file e sistemi

- Rischi reputazionali e di conformità dovuti all’accesso non autorizzato alla rete

Quali sono gli Esempi di Crypto Malware più Gravi Negli ultimi anni, ci sono stati numerosi attacchi di cryptojacking, che offrono infinite opportunità di analizzare casi rilevanti e prepararsi a prevenire attacchi futuri. Approfondiamo alcuni dei casi più notevoli.?

In the past years, there have been numerous cryptojacking attacks, giving endless opportunities to analyze relevant cases and prepare to prevent future attacks. Let’s dive deeper into some of the most notable cases.

Botnet Prometei

Prometei è una botnet multi-stadio scoperta nel 2020, che prende di mira sia i sistemi Windows che Linux. Prometei utilizza varie tecniche e strumenti per diffondersi attraverso la rete raggiungendo l’obiettivo finale di fare mining di monete Monero. crypto malware L’infezione inizia quando il file principale della botnet viene copiato da un sistema infetto tramite Server Message Block (SMB), con l’uso di password recuperate da un modulo Mimikatz modificato ed exploit noti come

The infection begins when the primary botnet file is copied from an infected system via Server Message Block (SMB), with the usage of passwords retrieved by a modified Mimikatz module and well-known exploits such as BlueKeep and Eternal Blue.

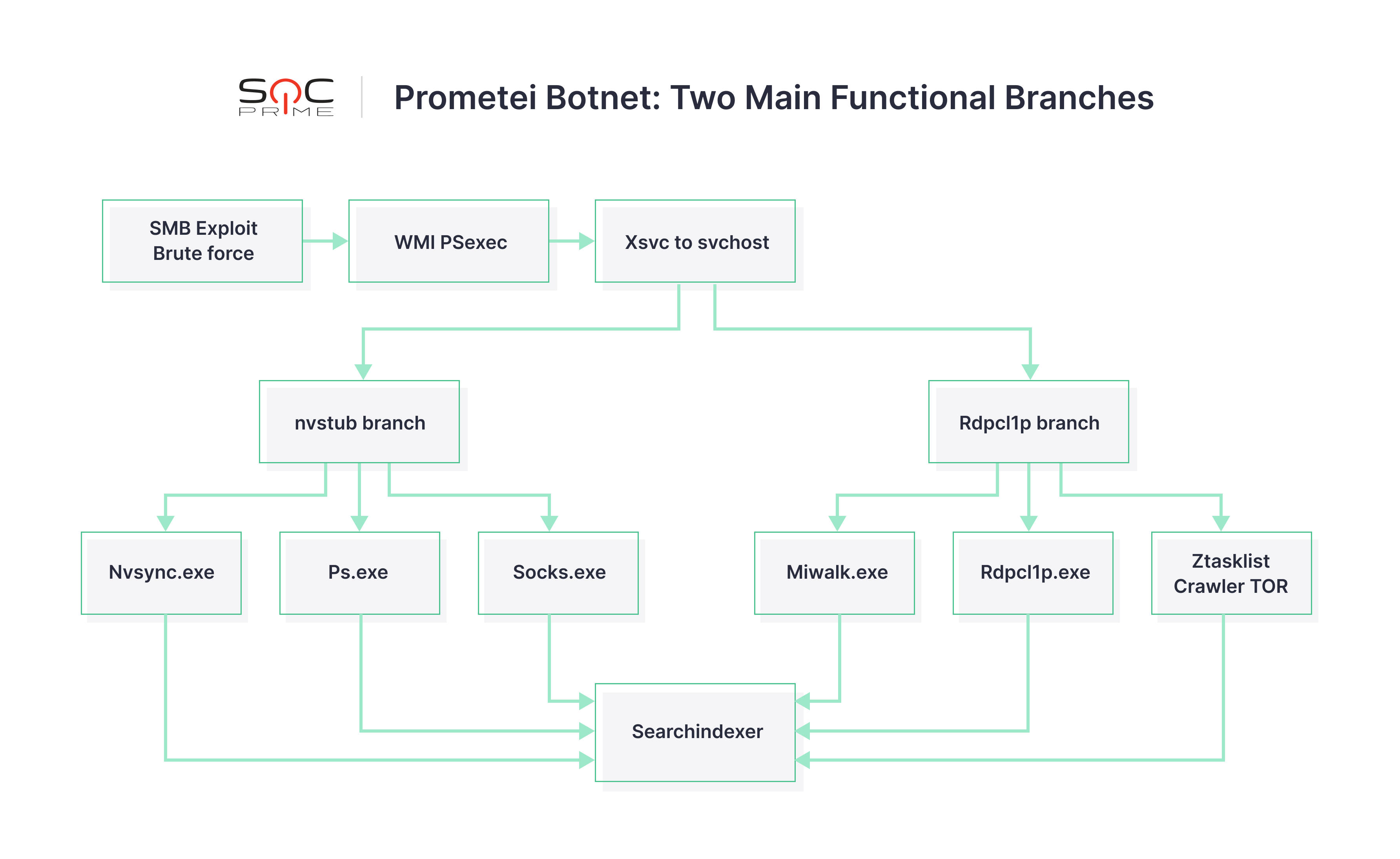

I ricercatori hanno seguito l’attività della botnet Prometei per oltre due mesi e hanno scoperto che il malware ha più di 15 moduli eseguibili organizzati in due rami operativi principali che possono funzionare piuttosto indipendentemente. Di seguito puoi vedere la rappresentazione grafica di come sono organizzati i moduli. Per una panoramica tecnica più dettagliata, controlla questa analisi.

Per quanto riguarda le tecniche del framework MITRE ATT&CK, gli avversari hanno utilizzato attivamente le seguenti:

- T1562.001 (Impair Defenses: Disabilitare o Modificare Strumenti)

- T1105 (Trasferimento Strumenti Ingresso)

- T1027 (File o Informazioni Offuscati)

- T1059.001 (Interprete di Comandi e Script: PowerShell)

- T1569.002 (Servizi di Sistema: Esecuzione Servizio)

- T1036 (Camuffamento)

- T0884 (Proxy di Connessione)

PowerGhost

PowerGhost miner è un malware senza file che utilizza diverse tecniche per rimanere inosservato dalle soluzioni antivirus. Questo software malevolo deve il suo nome al comportamento silenzioso di incorporare e diffondersi attraverso la rete. Senza creare nuovi file sul sistema e scriverli nel disco rigido, lo script Powershell viene eseguito fuori vista, infettando i sistemi con una combinazione di Powershell ed EternalBlue.

Per ottenere l’accesso agli account remoti, PowerGhost sfrutta mimikatz, EternalBlue, o strumenti software legittimi, come Windows Management Instrumentation (WMI). Essenzialmente, il malware PowerGhost è uno script PowerShell offuscato con la seguente struttura:

- Codice principale

- Moduli aggiuntivi:

- Miner effettivo

mimikatz- Librerie richieste per l’operazione del miner, come

msvcp120.dllandmsvcr120.dll - Modulo per l’iniezione riflettiva di Portable Executable (PE)

- Shellcode per l’exploit di EternalBlue

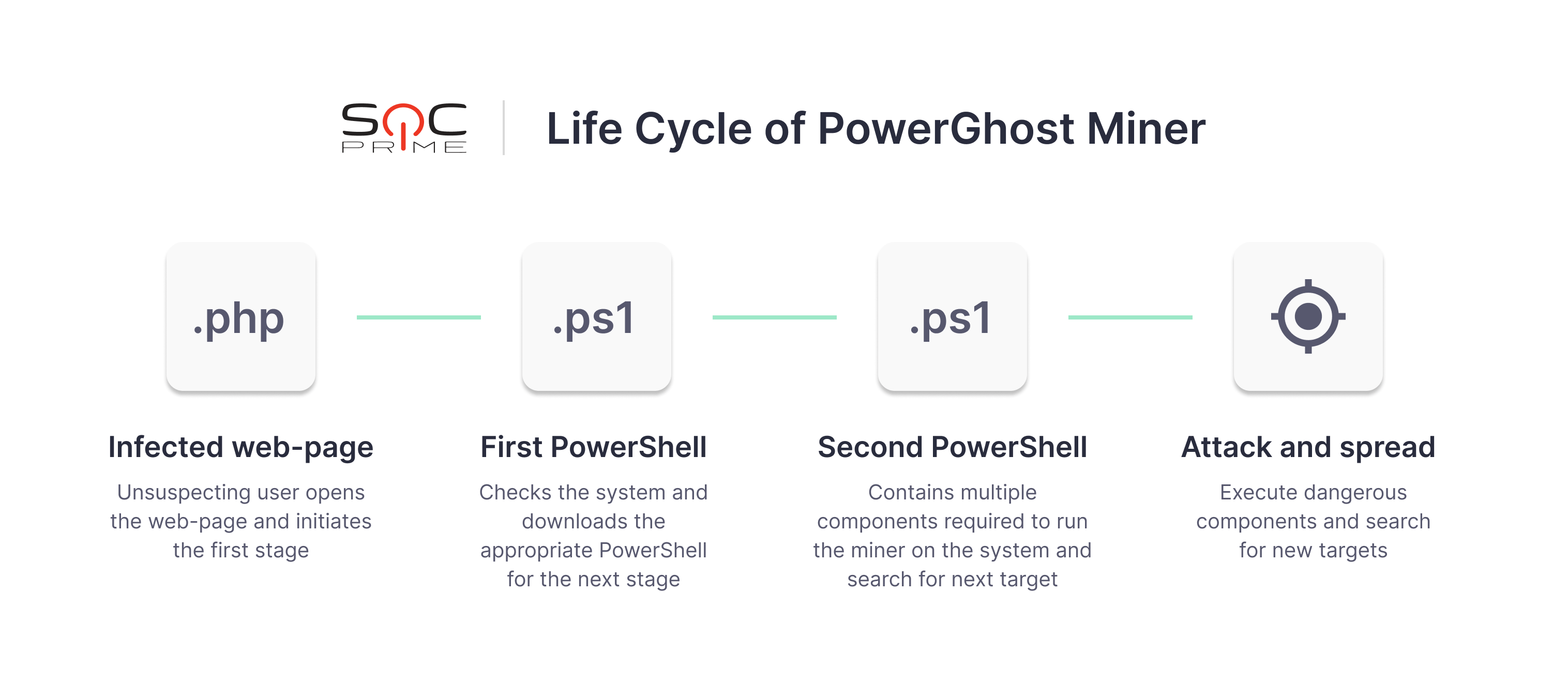

The ciclo di vita del miner PowerGhost può essere diviso in quattro fasi:

Conclusione

Crypto malware ha sicuramente alcune peculiarità, ma non ti coglierà di sorpresa se hai una strategia di cybersecurity efficace. Puoi sempre potenziare gli sforzi del tuo team SOC registrandoti alla piattaforma SOC Prime Detection as Code. Questo ti darà accesso alla più grande collezione al mondo di rilevamenti basati su Sigma integrati senza soluzione di continuità con oltre 26 SIEM, EDR e XDR.