Il threat actor sponsorizzato dallo stato russo BlueAlpha (alias Gamaredon, Hive0051, Shuckworm, UAC-0010, o Armageddon) ha orchestrato campagne di cyber-spionaggio contro l’Ucraina dal 2014. A seguito dell’invasione su vasta scala dell’Ucraina da parte della Russia il 24 febbraio 2022, queste operazioni si sono intensificate, mostrando TTP in evoluzione che vengono spesso testati in Ucraina prima di essere implementati contro una gamma più ampia di obiettivi.

Recentemente, i ricercatori di sicurezza hanno rivelato che il collettivo di hacker operante per conto del Servizio di Sicurezza Federale Russo (FSB) ha iniziato a sfruttare il servizio Cloudflare per intensificare la distribuzione del malware GammaDrop.

Rileva attacchi malware GammaDrop da parte di BlueAlpha

Infame gruppi di hacker collegati alla Russia rappresentano una sfida importante per i difensori della cybersecurity, adattando continuamente le loro tattiche, tecniche e procedure (TTP) per colpire varie organizzazioni a livello globale. Dallo scoppio della guerra su vasta scala in Ucraina, questi attori APT hanno incrementato le loro operazioni, sfruttando il conflitto come banco di prova per strategie maliziose all’avanguardia. Per aiutare i difensori informatici a superare le minacce poste dagli hacker affiliati alla Russia, SOC Prime Platform per la difesa cibernetica collettiva offre un’ampia raccolta di regole Sigma pertinenti accompagnate da un completo suite di prodotti per il rilevamento e la caccia avanzata delle minacce.

Individua gli ultimi attacchi BlueAlpha che sfruttano il Tunneling di Cloudflare per la distribuzione del malware GammaDrop premendo il Esplora il rilevamento pulsante qui sotto e accedendo immediatamente a uno stack di rilevamento curato.

Per analizzare retrospettivamente l’attività del gruppo BlueAlpha e ottenere più contesto sui TTP utilizzati negli attacchi, i difensori informatici possono anche accedere a una raccolta dedicata di regole cercando Threat Detection Marketplace con i tag “Gamaredon,” “Shuckworm,” “Hive0051,” “UNC530,” “BlueAlpha,” e “UAC-0010”.

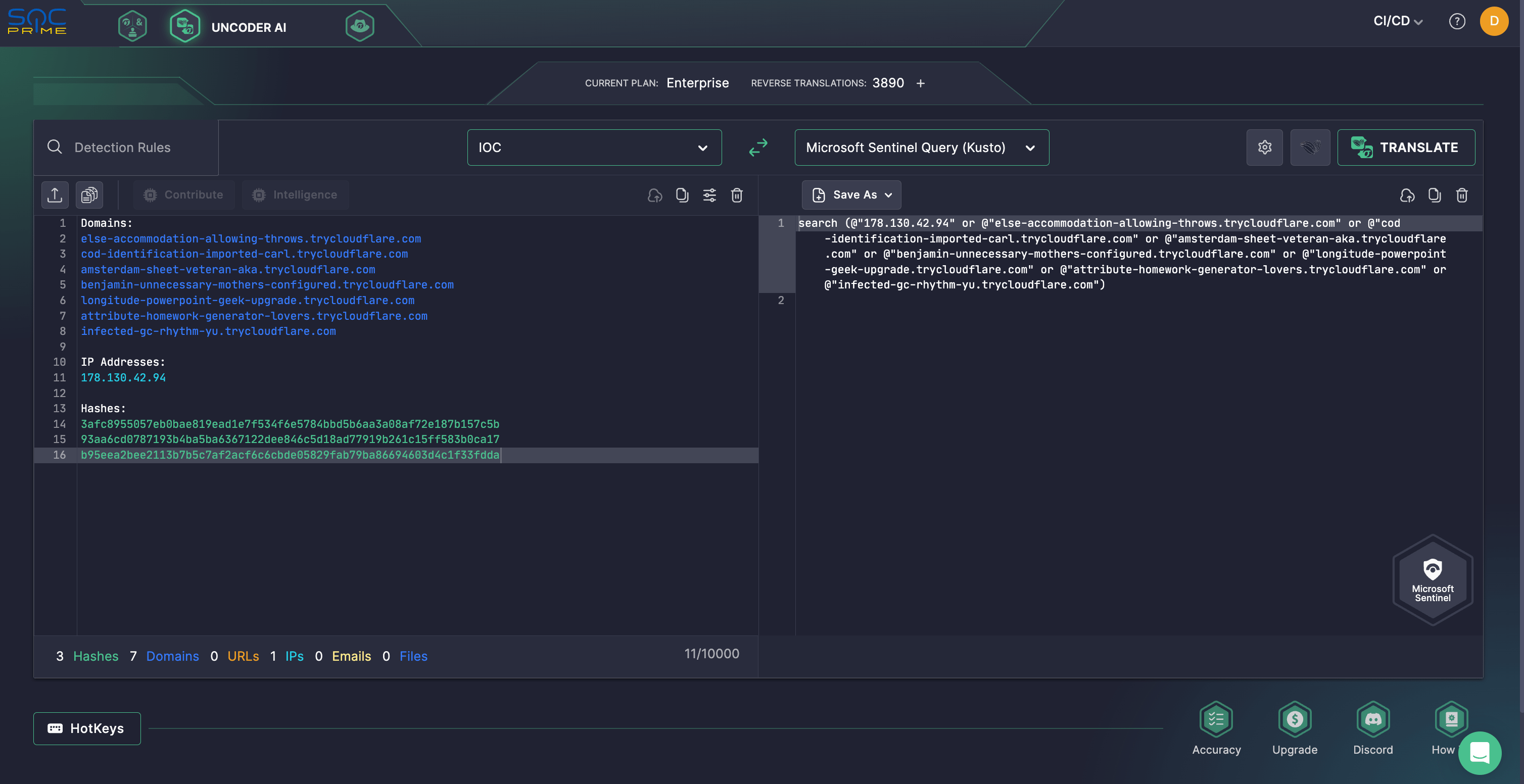

Inoltre, per proseguire con l’indagine, i professionisti della sicurezza potrebbero lanciare cacce istantanee utilizzando gli IOC forniti nella corrispondente ricerca del Insikt Group. Affidati a SOC Prime’s Uncoder AI per creare query personalizzate basate su IOC in pochi secondi e lavorare automaticamente con esse nell’ambiente SIEM o EDR scelto.

Analisi degli attacchi BlueAlpha che sfruttano il malware Gamadrop

BlueAlpha—anche noto come Gamaredon, Armageddon APT, Hive0051 o UAC-0010—ha preso di mira l’Ucraina con attacchi ad alto impatto. Negli ultimi tre anni, BlueAlpha ha orchestrato più campagne di phishing contro l’Ucraina, sfruttando diverse iterazioni del suo malware GammaLoad. Queste includevano GammaLoad.PS1, distribuito tramite VBScript malevolo, e una variante migliorata identificata come GammaLoad.PS1_v2.

Ora, i ricercatori di sicurezza del Insikt Group hanno scoperto che gli hacker hanno trasformato la loro catena di distribuzione del malware per sfruttare i servizi di Cloudflare Tunneling per la diffusione di GammaDrop. Il Tunneling di Cloudflare è progettato come software di tunneling sicuro; tuttavia, gli hacker lo hanno sfruttato per oscurare l’infrastruttura di staging del GammaDrop, bypassando efficacemente i meccanismi di rilevamento della rete ampiamente utilizzati.

Inoltre, BlueAlpha sfrutta l’infrastruttura nascosta per eseguire sofisticati attacchi di HTML smuggling, permettendo a payload malevoli di superare i filtri di sicurezza delle email non rilevati. Inoltre, il gruppo impiega tecniche di DNS fast-fluxing, un metodo che ruota dinamicamente gli indirizzi IP associati ai loro domini, rendendo significativamente complicati gli sforzi per interrompere le operazioni di comando e controllo (C2) di BlueAlpha. Infine, questo approccio stratificato facilita la consegna del malware GammaDrop che consente agli attori delle minacce di esfiltrare dati sensibili, rubare credenziali e stabilire un accesso persistente al backdoor delle reti compromesse.

Considerando che i collettivi APT continuano a sviluppare i loro metodi malevoli per continuare ad attaccare mantenendo il loro profilo basso, i ricercatori di sicurezza necessitano di strumenti avanzati per superare le minacce emergenti. SOC Prime offre un suite completa di prodotti per l’ingegneria della rilevazione alimentata da AI, la caccia automatizzata alle minacce e il rilevamento avanzato delle minacce, aiutando i team di sicurezza a contrastare proattivamente attacchi cyber di qualsiasi scala e sofisticazione.