I volumi in costante crescita di ransomware attacchi, il crescente numero di collettivi di hacker finanziariamente motivati e i danni globali del ransomware in forte aumento stanno sconvolgendo l’arena moderna delle minacce informatiche. L’FBI e la CISA hanno recentemente emesso un nuovo avviso che notifica ai difensori l’emergere del ransomware BlackSuit, l’evoluzione del ransomware Royal arricchita con migliorate capacità offensive. Gli sviluppatori di BlackSuit hanno già richiesto pagamenti di riscatto per un totale di oltre $500 milioni, ponendo rischi crescenti alle organizzazioni globali.

Rilevazione del Ransomware BlackSuit (Royal)

Quest’estate è stata intensa non solo per il caldo, ma anche a causa dell’aumento dell’attività del ransomware. Dopo la recente comparsa di Zola e l’aumento dell’attività del ransomware Akira, CISA e FBI stanno ora avvisando i difensori informatici di un nuovo ceppo maligno denominato BlackSuit. Come successore del famigerato ransomware Royal, la variante BlackSuit presenta capacità avanzate, richieste di riscatto in aumento e obiettivi mirati a livello mondiale. ransomware, CISA and FBI are now warning cyber defenders about a new malicious strain dubbed BlackSuit. As the successor to the infamous Royal ransomware, the BlackSuit variant features enhanced capabilities, escalating ransom demands and targeting organizations worldwide.

Per rimanere un passo avanti rispetto ai potenziali attacchi BlackSuit, i professionisti della sicurezza possono fare affidamento sulla Piattaforma SOC Prime che aggrega un insieme di regole di rilevazione rilevanti insieme a soluzioni avanzate di rilevazione e caccia alle minacce. Basta premere il pulsante Esplora Rilevazioni qui sotto e accedere immediatamente a una collezione dedicata di regole per rilevare gli attacchi del ransomware BlackSuit.

Tutte le regole di rilevamento sono compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK. Inoltre, gli algoritmi di rilevamento sono arricchiti con metadati estensivi, tra cui CTI riferimenti, cronologie degli attacchi e raccomandazioni per il triage, semplificando l’indagine delle minacce.

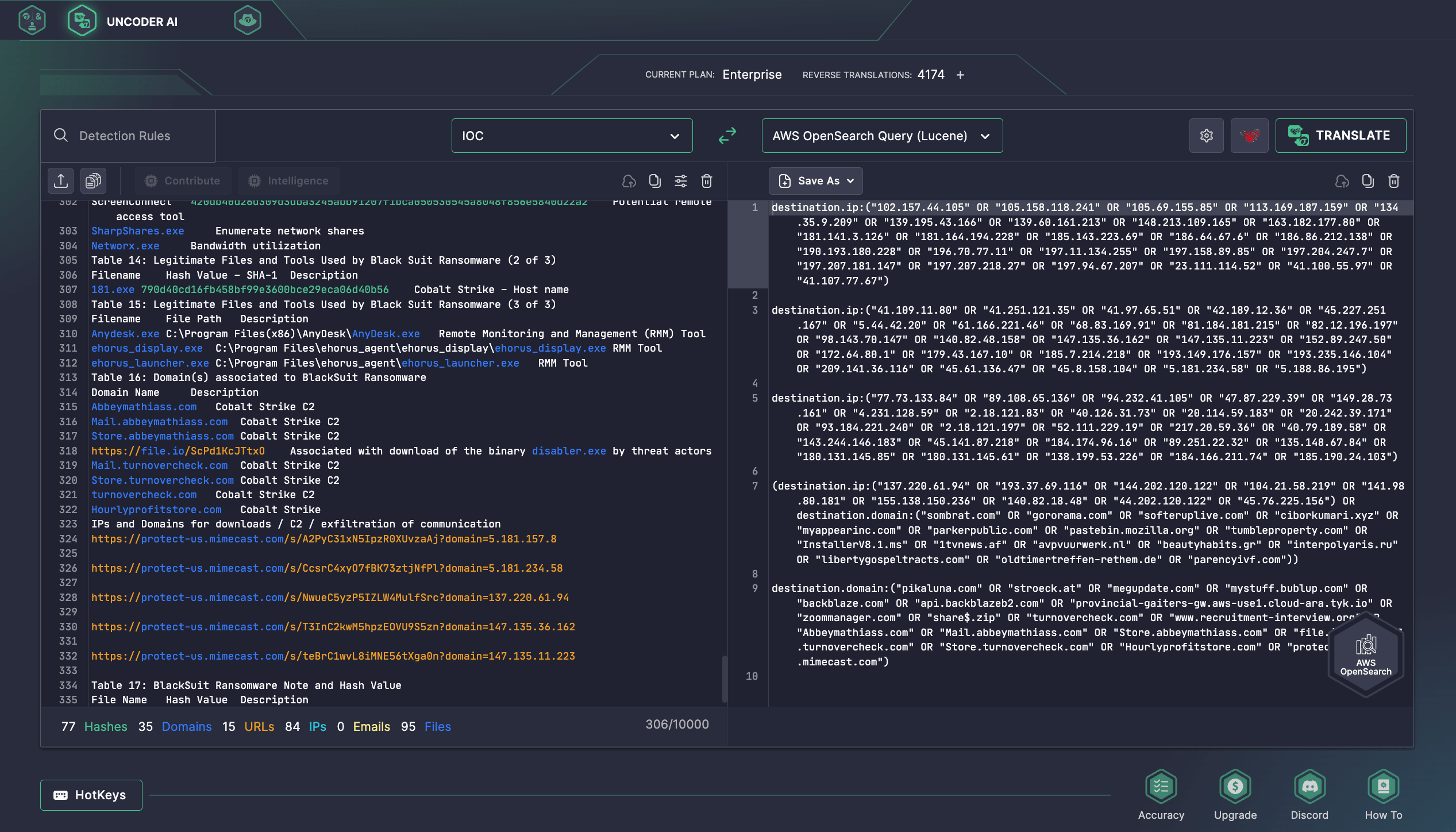

Inoltre, i professionisti della sicurezza possono utilizzare Uncoder AI, il primo co-pilota AI del settore per la Detection Engineering, per cacciare istantaneamente gli indicatori di compromissione forniti nell’avviso di CISA AA23-061A . Uncoder AI agisce come un packager di IOC, permettendo ai CTI e analisti SOC e Threat Hunter di analizzare senza soluzione di continuità gli IOC e convertirli in query personalizzate pronte per essere eseguite nel SIEM o EDR di loro scelta.

Gli esperti di sicurezza in cerca di contenuto di rilevamento aggiuntivo per affrontare gli attacchi della famiglia di ransomware Royal e indagare sulla loro evoluzione retrospettivamente possono fare affidamento sul Threat Detection Marketplace di SOC Prime. Applicando i tag “Royal” e “Blacksuit”, i difensori informatici possono trovare una collezione completa di regole e query rilevanti.

Analisi del ransomware BlackSuit (Royal)

Subito dopo l’emergere del nuovo variante di ransomware Proton ribattezzato Zola, un’altra variante di ransomware rebrandizzata entra in scena. L’FBI e la CISA hanno emesso un nuovo avviso, AA23-061A, volto ad aumentare la consapevolezza sulla cybersicurezza del ransomware BlackSuit, che si è evoluto da Royal. BlackSuit possiede capacità di codifica simili al suo predecessore, che era attivo nell’arena delle minacce informatiche dall’inizio dell’autunno 2022 all’estate 2023, tuttavia, il ransomware rebrandizzato è più sofisticato.

BlackSuit esegue esfiltrazione ed estorsione di dati prima della crittografia, minacciando di rilasciare i dati della vittima su un sito di leak se la vittima non paga il riscatto. Per l’accesso iniziale, gli avversari si affidano ampiamente alla vettore di attacco phishing. Altri metodi di infezione frequenti coinvolgono lo sfruttamento di RDP o applicazioni esposte a Internet vulnerabili e l’ingresso tramite accesso acquistato da broker di accesso iniziale.

Dopo aver infiltrato una rete, i manutentori di BlackSuit stabiliscono comunicazione con server C2 e scaricano diverse utilità. Spesso abusano di software legittimo di Windows e sfruttano progetti open-source per scopi offensivi. I loro predecessori Royal si affidavano a strumenti come Chisel, client SSH, OpenSSH o PuTTY per connettersi con la loro infrastruttura C2. Una volta all’interno di una rete, gli operatori di BlackSuit disabilitano il software antivirus, rubano grandi volumi di dati e quindi distribuiscono il ransomware per crittografare i sistemi mirati. Gli avversari sfruttano utilità popolari, come Mimikatz e Nirsoft per il furto di credenziali. Gli affiliati di BlackSuit ripropongono anche gli strumenti di penetration testing legittimi come Cobalt Strike e sfruttano malware come Ursnif/Gozi per la raccolta e l’esfiltrazione dei dati.

Le richieste di riscatto ransomware di BlackSuit tipicamente vanno da $1 milione a $10 milioni in Bitcoin, con la richiesta individuale più alta che raggiunge i $60 milioni. Mentre gli attori di BlackSuit sono aperti alla negoziazione dei pagamenti, gli importi del riscatto non sono specificati nella nota iniziale e richiedono comunicazione diretta con gli avversari tramite un URL .onion attraverso il browser Tor.

Per ridurre i rischi degli attacchi ransomware BlackSuit, l’FBI e la CISA raccomandano di applicare le mitigazioni elencate nell’avviso AA23-061A che sono in linea con i CPG creati da CISA e NIST. Oltre alle pratiche e protezioni fornite, i difensori consigliano anche di valutare l’efficacia dei controlli di sicurezza attuali dell’organizzazione convalidandoli rispetto alle tecniche ATT&CK evidenziate nell’avviso. Per aiutare le organizzazioni a prevenire proattivamente gli emergenti attacchi ransomware e altre minacce critiche, SOC Prime cura un insieme completo di prodotti per l’ingegneria del rilevamento potenziata dall’AI, la caccia alle minacce automatizzata e la convalida dello stack di rilevazione, agendo come una soluzione pronta per il futuro a livello aziendale per elevare le difese su larga scala.