Il gruppo APT Armageddon legato alla Russia noto anche come Gamaredon o UAC-0010 ha lanciato una serie di attacchi informatici contro l’Ucraina sin dallo scoppio della guerra informatica globale. L’8 novembre 2022, CERT-UA ha pubblicato l’ ultimo avviso in cui si dettaglia la campagna di spearphishing in corso di questo collettivo di hacker di cyber-spionaggio sostenuto dalla Russia, in cui gli avversari distribuiscono massivamente e-mail falsificate che si spacciano per il Servizio speciale di comunicazioni dello Stato dell’Ucraina. In questa campagna mirata degli avversari, gli hacker Armageddon APT sfruttano il vettore di attacco allegato e-mail dannoso.

Attacchi informatici dell’APT Armageddon (UAC-0010): Analisi della Campagna di Phishing più Recente Contro l’Ucraina

Dalla invasione su larga scala della Russia in Ucraina, il famigerato gruppo APT Armageddon legato alla Russia noto anche come UAC-0010 o Primitive Bear, ha sfruttato attivamente i vettori di attacco del phishing e degli allegati e-mail dannosi in campagne mirate contro l’Ucraina. A maggio e luglio 2022, il collettivo di hacker ha distribuito massivamente il software dannoso GammaLoad.PS1_v2, mentre ad agosto 2022, gli avversari hanno applicato il malware GammaSteel.PS1 e GammaSteel.NET per diffondere infezioni sui sistemi compromessi.

Nelle campagne avversarie in corso riportate dall’ allerta CERT-UA#5570, la catena di infezione viene attivata da e-mail di phishing contenenti un allegato dannoso che, se aperto, scarica un file HTML con codice JavaScript. Quest’ultimo crea un archivio RAR con un file di collegamento LNK sul computer vulnerabile. Una volta aperto, il file LNK sopra menzionato scarica e avvia un file HTA, che a sua volta esegue codice VBScript dannoso. Di conseguenza, ciò porta al dispiegamento di una serie di ceppi dannosi sui sistemi target, inclusi campioni di malware info-stealing.

I ricercatori del CERT-UA segnalano che le e-mail di phishing vengono consegnate tramite il servizio @mail.gov.ua. Inoltre, gli hacker Armageddon APT applicano i loro schemi avversari comuni per lanciare attacchi informatici utilizzando un servizio di terze parti o Telegram per identificare l’indirizzo IP del server C2.

Rilevamento dell’ultima campagna APT Armageddon contro entità ucraine

Una serie di campagne di phishing da parte del gruppo APT Armageddon legato alla Russia, che ha ripetutamente preso di mira l’Ucraina da marzo 2022, rappresenta una minaccia in crescita che richiede un rilevamento tempestivo e una risposta ultra-reattiva da parte dei professionisti della sicurezza. La piattaforma di Detection as Code di SOC Prime offre un insieme di regole Sigma curate per identificare l’attività malevola correlata coperta nell’allerta CERT-UA#5570 nelle prime fasi del ciclo di vita dell’attacco. Segui il link sottostante per accedere ai contenuti di rilevamento rilevanti contrassegnati come “CERT-UA#5570” basati sull’allerta di cybersecurity corrispondente:

Regole Sigma per rilevare l’attività malevola del gruppo UAC-0010 coperta nell’allerta CERT-UA#5570

Per difendersi proattivamente dagli attacchi informatici esistenti ed emergenti dell’APT Armageddon tracciati dai difensori informatici sin dall’invasione su larga scala della Russia in Ucraina, premi il pulsante Esplora Rilevamenti e accedi alla stack di rilevamento dedicata. Tutte le regole Sigma sono allineate con MITRE ATT&CK® e arricchite con un ampio contesto di minacce informatiche, inclusi link CTI rilevanti, mitigazioni, binari eseguibili, e ulteriore metadata rilevante. Le regole di rilevamento sono corredate di traduzioni per le soluzioni leader del settore SIEM, EDR e XDR.

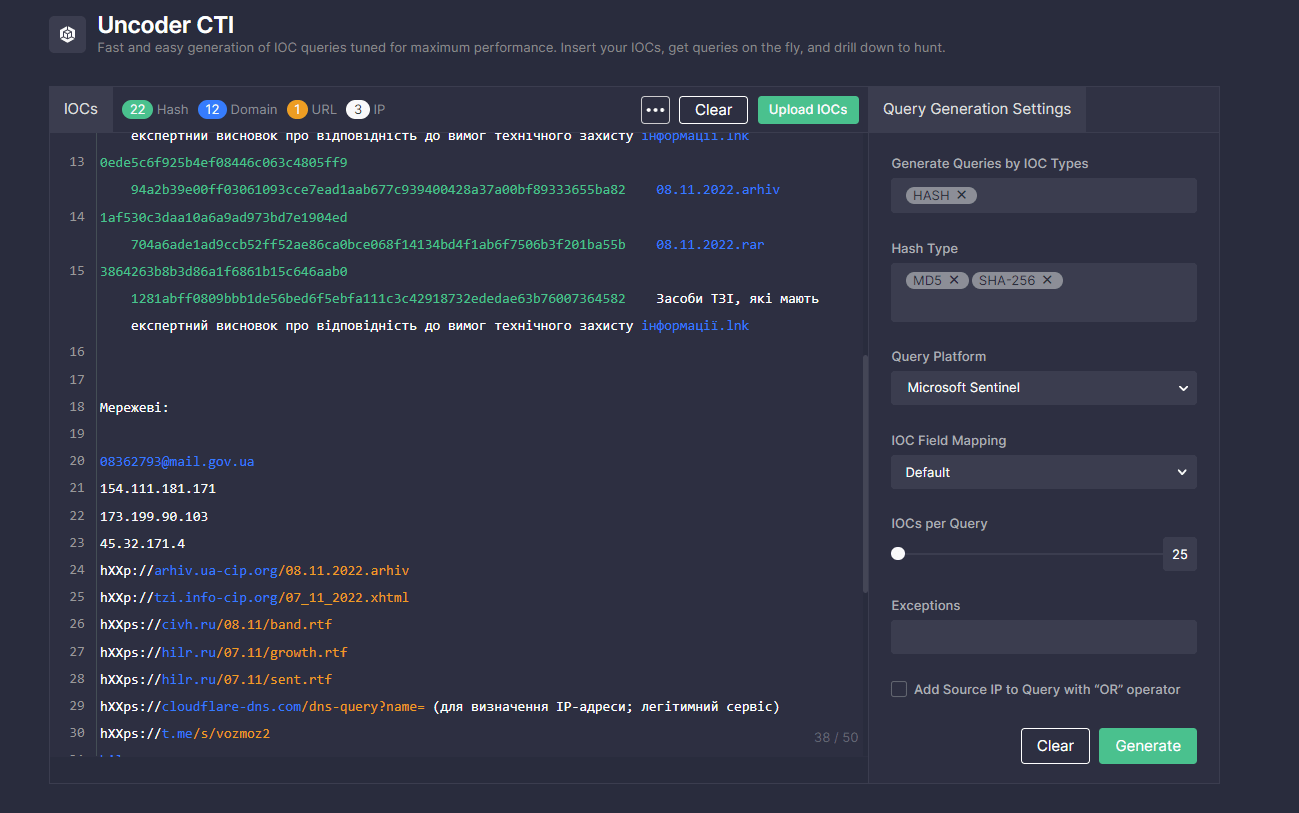

Per semplificare la routine di caccia alle minacce e potenziare le capacità di ingegneria del rilevamento, gli esperti di sicurezza possono cercare gli IOC associati all’attività malevola degli avversari UAC-0010 coperti nell’allerta CERT-UA#5570. Basta incollare il testo contenente gli IOC rilevanti in Uncoder CTI e ottenere query IOC personalizzate pronte per essere eseguite in un ambiente scelto.

Contesto MITRE ATT&CK®

Per immergersi nel contesto degli ultimi attacchi informatici del gruppo APT Armageddon legato alla Russia noto anche come UAC-0010 coperti nell’allerta CERT-UA#5570, tutte le regole Sigma dedicate sono allineate con il framework MITRE ATT&CK® riguardanti le tattiche e tecniche corrispondenti: