“EndClient RAT” – Nuovo Malware Kimsuky APT

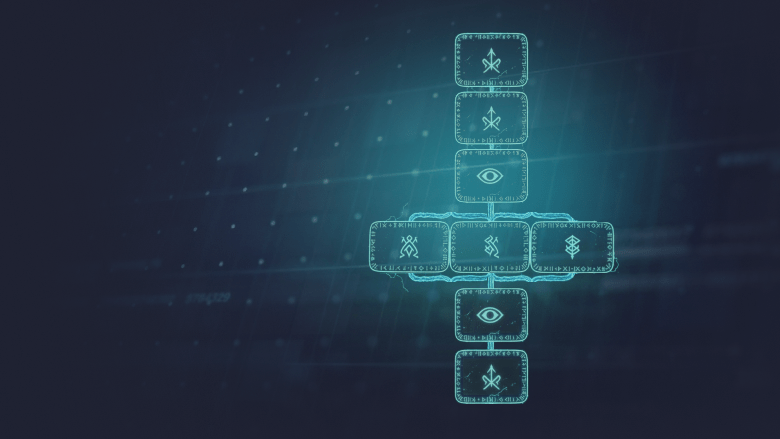

Detection stack

- AIDR

- Alert

- ETL

- Query

Analisi di EndClient RAT

EndClient RAT è un trojan d’accesso remoto recentemente osservato, collegato al gruppo Kimsuky, che arriva tramite binari firmati o droppers di script (utilizzando certificati di firma del codice rubati per eludere SmartScreen/AV), fornisce esecuzione remota di shell/comandi, caricamento/scaricamento di file, persistenza e C2 su HTTP(S), finora ha mostrato bassi tassi di rilevamento ed è stato documentato nei primi rapporti tecnici con IOCs.

Le azioni immediate includono la raccolta di hash di file e seriali di certificati, il blocco dei domini/URL C2 conosciuti, la revoca o il fissaggio dei certificati di firma del codice inaspettati, l’abilitazione della whitelist delle applicazioni, il rafforzamento dei controlli su email/allegati e la ricerca di eseguibili firmati anomali.

Indagine

L’analisi tecnica rivela le seguenti tecniche ATT&CK: T1059.003 (Command-Shell tramite cmd.exe nascosto e named pipes), T1105 (Trasferimento Strumenti Ingress tramite comandi di download/upload), T1569.001 (Creazione Processo), T1053.005 (Attività Pianificata per persistenza), T1027 (File Offuscati/Memorizzati – script AutoIT compilato e mutazione polimorfica quando viene rilevato Avast), T1547.009 (Modifica Collegamento – LNK in Avvio), T1543.003 (Servizio Windows – copia di schtasks.exe in hwpviewer.exe), T1036.005 (Mascheramento – MSI firmato usando certificato rubato), T1574.001 (Dirottamento Flusso di Esecuzione – chiamate DLL), T1129 (Moduli Condivisi – utilizzo di stub di memoria comuni per Base64, LZMA, ricerca binaria). Il RAT utilizza un mutex globale (GlobalAB732E15-D8DD-87A1-7464-CE6698819E701) per prevenire istanze multiple, controlla Avast AV, crea un’attività pianificata chiamata “IoKlTr” che si esegue ogni minuto e deposita file in C:UsersPublicMusic. Il C2 di rete viene eseguito su TCP a 116.202.99.218:443 con marcatori JSON incorniciati “endClient9688” e “endServer9688”.

Mitigazione

Blocca l’esecuzione di installer MSI non firmati o sospetti, specialmente quelli firmati con certificati rubati. Monitora e avvisa sulla creazione di task pianificati chiamati “IoKlTr” o simili, e file LNK nella cartella di Avvio (ad es., Smart_Web.lnk). Rileva il valore del mutex globale e l’uso di binari AutoIT (AutoIt3.exe). Applica il filtraggio delle uscite di rete per bloccare l’IP C2 116.202.99.218 e qualsiasi traffico utilizzando i marcatori JSON personalizzati. Distribuisci protezioni per endpoint che possano ispezionare script AutoIT compilati e rilevare mutazioni polimorfiche di file. Implementa la verifica della firma del codice e la revoca per i certificati compromessi.

Risposta

Se si sospetta un’infezione, isola il host interessato, raccogli dumps di memoria e il file MSI per l’analisi forense, cattura definizioni di task pianificati, file LNK e elenchi di mutex. Calcola gli hash di tutti gli eseguibili depositati e confrontali con gli IOCs conosciuti. Rimuovi il task pianificato, cancella il collegamento LNK e elimina i file in C:UsersPublicMusic relativi al RAT. Blocca l’IP C2 e aggiorna le regole del firewall. Conduci una ricerca completa degli indicatori attraverso l’ambiente per il mutex, pattern di named pipe e i marcatori JSON personalizzati. Fornisci i risultati agli stakeholder rilevanti e considera di notificare le organizzazioni per i diritti umani interessate.

mermaid graph TB %% Definizioni delle classi classDef technique fill:#99ccff classDef process fill:#ffdd99 classDef discovery fill:#ddffdd classDef exfil fill:#ffcc99 classDef c2 fill:#ff99cc %% Nodi A[“<b>Tecnica</b> – <b>T1210 Sfruttamento di Servizi Remoti</b><br />Deserializzazione WSUS non autenticata sulle porte 8530/8531”] class A technique B[“<b>Tecnica</b> – <b>T1059.003 Esecuzione Comandi</b><br />wsusservice.exe o w3wp.exe avvia cmd.exe”] class B process C[“<b>Tecnica</b> – <b>T1059.001 PowerShell</b> e <b>T1027.009 File Offuscati o Informazioni</b><br />Payload codificato Base64 viene decodificato ed eseguito”] class C process D1[“<b>Tecnica</b> – <b>T1033 Scoperta del Proprietario/Uso del Sistema</b><br />Comando: whoami”] class D1 discovery D2[“<b>Tecnica</b> – <b>T1087.002 Scoperta Account Dominio</b><br />Comando: net user /domain”] class D2 discovery D3[“<b>Tecnica</b> – <b>T1016 Scoperta Configurazione della Rete</b><br />Comando: ipconfig /all”] class D3 discovery E[“<b>Tecnica</b> – <b>T1567.004 Esfiltrazione con Webhook</b> tramite HTTP PUT (T1102.002)<br />Strumenti: Invoke‑WebRequest o curl”] class E exfil F[“<b>Tecnica</b> – <b>T1090.003 Proxy Multi-hop</b> e <b>T1071.001 Protocolli Web</b><br />Traffico di Comando e Controllo”] class F c2 %% Connessioni A u002du002d>|sfrutta| B B u002du002d>|avvia| C C u002du002d>|esegue| D1 C u002du002d>|esegue| D2 C u002du002d>|esegue| D3 D1 u002du002d>|raccoglie| E D2 u002du002d>|raccoglie| E D3 u002du002d>|raccoglie| E E u002du002d>|trasferisce| F

Flusso di Attacco

Rilevamento

Rilevamento della Distribuzione e Esecuzione di EndClient RAT [Creazione Processo Windows]

Visualizza

Rilevamento della Comunicazione C2 di EndClient RAT [Connessione di Rete Windows]

Visualizza

IOCs (HashSha256) per rilevare “EndClient RAT”

Visualizza

IOCs (HashSha1) per rilevare “EndClient RAT”

Visualizza

Esecuzione Sospetta dal Profilo Utente Pubblico (via process_creation)

Visualizza

Simulazione CVE-2025-59287

Esecuzione Simulazione

Prerequisito: Il Controllo Pre-Flight di Telemetria & Baseline deve essere superato.

-

Narrazione dell’Attacco & Comandi:

-

Consegna il MSI firmato (

StressClear.msi) al host vittima. -

Esegui il MSI silenziosamente, che estrae uno script AutoIt incorporato (

payload.au3). - Lo script AutoIt avvia AutoIt3.exe, che a sua volta esegue un

cmd.exenascosto per aprire una shell inversa. - Per stabilire la persistenza, lo script copia il legittimo

schtasks.exeinC:WindowsTemphwpviewer.exee registra un’attività pianificata che chiama questo binario rinominato all’avvio del sistema. - Il processo

cmd.exenascosto è avviato con l’argomentohiddenper evitare la visibilità dell’utente, soddisfacendo i criteri di esclusione della regola quando omesso correttamente.

-

Consegna il MSI firmato (

-

Script di Test di Regressione:

# ------------------------------------------------- # Simulazione di Distribuzione & Esecuzione EndClient RAT # ------------------------------------------------- # 1. Installa il MSI firmato (consegna il payload AutoIt) msiexec /i "C:TempStressClear.msi" /quiet /norestart # 2. Individua lo script AutoIt estratto (percorso simulato) $autoitScript = "C:ProgramDataStressClearpayload.au3" # 3. Esegui AutoIt3.exe con lo script $autoItExe = (Get-Command "AutoIt3.exe" -ErrorAction SilentlyContinue).Source if (-not $autoItExe) { Write-Error "AutoIt3.exe non trovato nel sistema. Interrompo.")