CVE-2025-12480: Il rapporto SOC sulla vulnerabilità di controllo accessi non autenticato in Triofox di Gladinet

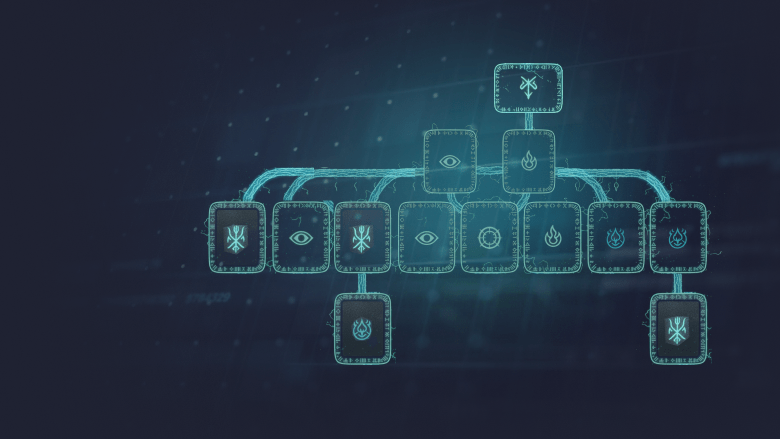

Detection stack

- AIDR

- Alert

- ETL

- Query

Analisi

Una vulnerabilità di controllo accessi improprio identificata come CVE‑2025‑12480 in Gladinet Triofox ha permesso ad attaccanti non autenticati di bypassare completamente l’autenticazione, accedere alle pagine di configurazione iniziali anche dopo l’installazione, creare nuovi account amministratore e successivamente abusare delle funzionalità integrate per eseguire payload arbitrari. Data la sua alta gravità (CVSS 9.1) e l’effettiva sfruttamento nel mondo reale, questo bug rappresenta un rischio serio per le organizzazioni che eseguono versioni vulnerabili.

Indagine

I ricercatori sulle minacce di Mandiant (tramite Google Cloud) hanno scoperto che già dal 24 agosto 2025, il cluster di minacce UNC6485 ha sfruttato la falla inviando richieste HTTP con un’intestazione Host manipolata impostata su “localhost”, bypassando così il controllo nella funzione CanRunCriticalPage() e accedendo a pagine di configurazione come AdminDatabase.aspx e AdminAccount.aspx. Una volta all’interno, gli attaccanti hanno utilizzato la funzione di configurazione anti-virus del prodotto (che operava con privilegi di SISTEMA) per distribuire uno script batch dannoso che scaricava un payload camuffato (ad esempio, l’installatore di Zoho UEMS) e successivamente installava strumenti di accesso remoto (Zoho Assist, AnyDesk) e stabiliva tunnel SSH inversi.

Mitigazione

Le organizzazioni dovrebbero assicurarsi di aver aggiornato Triofox alla versione 16.7.10368.56560 (o successiva), che risolve l’accesso alle pagine di configurazione iniziali dopo l’installazione. Mitigazioni aggiuntive includono l’audit e la disabilitazione degli account amministratore nativi inutilizzati, la restrizione dell’accesso alle interfacce di gestione tramite IP o segmento di rete, la verifica che la funzione anti-virus non permetta la configurazione di percorsi arbitrari o l’esecuzione di binari non attendibili, e il monitoraggio per SSH/porta 433 o tunneling RDP anomali in uscita.

Risposta

Se sospetti che un server Triofox sia compromesso, isola immediatamente l’host interessato, esamina i log HTTP per valori sospetti dell’intestazione Host (ad esempio, “localhost”), controlla la creazione non autorizzata di account amministratore e cerca evidenze di caricamenti di file dannosi, strumenti di tunneling inverso o esecuzione di processi inusuali dal servizio Triofox. Poi, re-immagini o ripristina l’host con la versione software corretta, reimposta le credenziali interessate e ruota le credenziali sugli strumenti ausiliari, e segnala l’incidente al tuo CERT nazionale o autorità di sicurezza. Infine, aggiorna le tue regole di threat‑hunting o SIEM per rilevare questa catena di attacco (bypass dell’autenticazione → nuovo account amministratore → abuso del percorso dell’antivirus → download del payload → installazione dello strumento di accesso remoto) in futuro.

graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[“<b>Azione</b> – <b>T1556.001 Modifica del processo di autenticazione: Autenticazione del Domain Controller</b><br/>Sfrutta CVE‑2025‑12480 tramite injection dell’header host per bypassare l’autenticazione e accedere a AdminDatabase.aspx”] class action_exploit_cve action action_create_admin[“<b>Azione</b> – <b>T1078.001 Account validi: Account predefiniti</b><br/>Usa il flusso di configurazione per creare un account admin nativo “Cluster Admin” e accedere”] class action_create_admin action action_av_path[“<b>Azione</b> – <b>T1574.007 Intercettazione del percorso</b> & <b>T1216 Esecuzione di script di sistema tramite proxy</b><br/>Abusa della funzionalità AV per impostare un percorso script arbitrario, causando l’esecuzione di centre_report.bat come SYSTEM”] class action_av_path action process_batch[“<b>Processo</b> – centre_report.bat<br/>Eseguito con privilegi SYSTEM”] class process_batch process process_cmd[“<b>Processo</b> – cmd.exe<br/>Shell dei comandi di Windows (T1059.003)”] class process_cmd process process_powershell[“<b>Processo</b> – PowerShell<br/>Downloader PowerShell (T1059.001) che recupera l’agente Zoho UEMS”] class process_powershell process malware_zoho_uems[“<b>Malware</b> – Agente Zoho UEMS<br/>Installato silenziosamente da http://84.200.80.252”] class malware_zoho_uems malware tool_anydesk[“<b>Strumento</b> – AnyDesk<br/>Utility di accesso remoto”] class tool_anydesk tool tool_zoho_assist[“<b>Strumento</b> – Zoho Assist<br/>Utility di accesso remoto”] class tool_zoho_assist tool tool_sihosts[“<b>Strumento</b> – sihosts.exe (rinominato Plink)<br/>Crea tunnel SSH inverso”] class tool_sihosts tool tool_silcon[“<b>Strumento</b> – silcon.exe (rinominato PuTTY)<br/>Supporta tunnel SSH inverso”] class tool_silcon tool action_ssh_tunnel[“<b>Azione</b> – <b>T1021.004 Servizi remoti: SSH</b> & <b>T1572 Tunneling protocollo</b><br/>Crea tunnel SSH inverso che inoltra il traffico RDP”] class action_ssh_tunnel action action_rdp_access[“<b>Azione</b> – <b>T1021.001 Servizi remoti: RDP</b><br/>Accesso all’host compromesso via RDP attraverso il tunnel”] class action_rdp_access action action_lateral_move[“<b>Azione</b> – Movimento laterale tramite RDP”] class action_lateral_move action action_add_admin_groups[“<b>Azione</b> – <b>T1098.007 Manipolazione account: Gruppi locali o di dominio aggiuntivi</b><br/>Enumera sessioni SMB e aggiunge account ai gruppi Administrators locali e di dominio”] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|porta a| action_create_admin action_create_admin u002du002d>|porta a| action_av_path action_av_path u002du002d>|esegue| process_batch process_batch u002du002d>|avvia| process_cmd process_cmd u002du002d>|esegue| process_powershell process_powershell u002du002d>|scarica| malware_zoho_uems malware_zoho_uems u002du002d>|abilita| tool_anydesk malware_zoho_uems u002du002d>|abilita| tool_zoho_assist tool_anydesk u002du002d>|supporta| action_ssh_tunnel tool_zoho_assist u002du002d>|supporta| action_ssh_tunnel action_ssh_tunnel u002du002d>|usa| tool_sihosts action_ssh_tunnel u002du002d>|usa| tool_silcon action_ssh_tunnel u002du002d>|abilita| action_rdp_access action_rdp_access u002du002d>|abilita| action_lateral_move action_lateral_move u002du002d>|abilita| action_add_admin_groups

Flusso di Attacco

Regole di Rilevamento

Attacco Suspicious HTTP Host Header su Triofox [Webserver]

Visualizza

Esecuzione di Script Batch Maligno tramite Abuso del Percorso Anti-Virus di Triofox [Creazione di Processi Windows]

Visualizza

IoC (ip) da rilevare: No Place Like Localhost: Accesso Remoto Non Autenticato tramite Vulnerabilità di Triofox CVE-2025-12480

Visualizza

IoC (hash) da rilevare: No Place Like Localhost: Accesso Remoto Non Autenticato tramite Vulnerabilità di Triofox CVE-2025-12480

Visualizza

Istruzioni di Simulazione

-

Narrativa dell’Attacco & Comandi:

Un attaccante, avendo identificato l’endpoint vulnerabileAdminDatabase.aspx, crea una richiesta HTTP GET che imposta l’intestazioneHostalocalhost. Questo inganna l’applicazione nel trattare la richiesta come una chiamata interna, potenzialmente bypassando i controlli di accesso e permettendo ulteriori sfruttamenti (ad esempio, caricamento di una web‑shell). L’attaccante invia anche una richiesta secondaria dove l’intestazioneReferercontienehttp://localhost/per soddisfare la condizione di rilevamento alternativa. Entrambe le richieste sono inviate utilizzandocurlper garantire il controllo grezzo delle intestazioni. -

Script di Test di Regressione:

#!/usr/bin/env bash # ------------------------------------------------- # Simula attacco Host Header contro AdminDatabase.aspx # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] Invio di richiesta GET con intestazione Host malevola (selezione 2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"